Siber güvenlik araştırmacıları, NPM kayıt defterinde, tedarik zinciri saldırılarını gerçekleştirmek için özellikle Almanya merkezli bir dizi önde gelen şirketi hedef alan bir dizi kötü amaçlı paket keşfetti.

JFrog’dan araştırmacılar, “NPM deposunda bulunan çoğu kötü amaçlı yazılımla karşılaştırıldığında, bu yük özellikle tehlikeli görünüyor: arka kapı görevi gören ve saldırganın virüslü makine üzerinde tam kontrol sahibi olmasını sağlayan son derece karmaşık, karmaşık bir kötü amaçlı yazılım parçası” dedim yeni bir raporda.

DevOps şirketi, kanıtların ya karmaşık bir tehdit aktörünün işi ya da “çok agresif” bir sızma testi olduğuna işaret ettiğini söyledi.

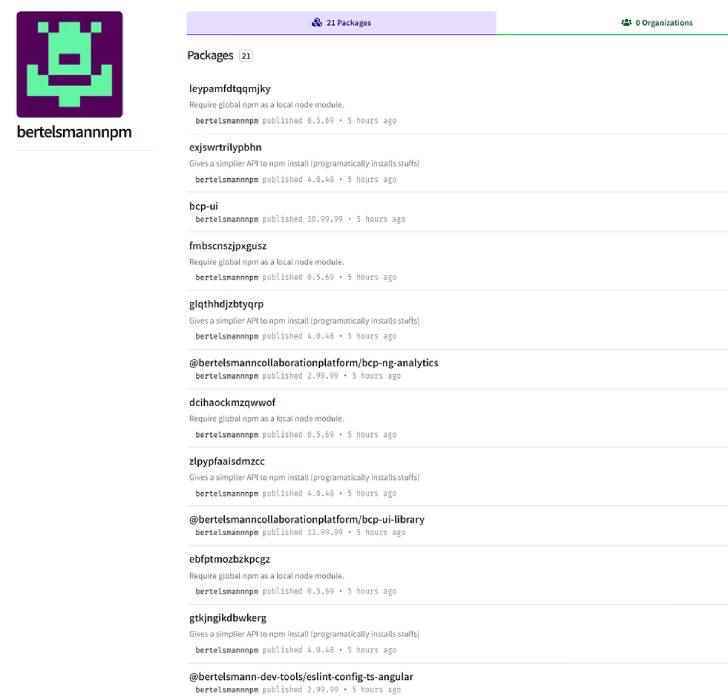

Çoğu o zamandan beri depodan kaldırılan tüm hileli paketler, Bertelsmann, Bosch, Stihl ve DB gibi meşru firmaları taklit etme girişimini gösteren dört “koruyucu” – bertelsmannnpm, boschnodemodules, stihlnodemodules ve dbschenkernpm – izlendi. Schenker.

Paket adlarından bazılarının çok özel olduğu söyleniyor, bu da saldırganın bir bağımlılık karışıklığı saldırısı düzenlemek amacıyla şirketlerin dahili depolarında barındırılan kitaplıkları tanımlamayı başarmış olma olasılığını artırıyor.

Bulgular bir rapor Geçen ayın sonlarında Snyk’ten, rahatsız edici paketlerden biri olan “gxm-reference-web-auth-server”ı ayrıntılı olarak açıklayan, kötü amaçlı yazılımın özel kayıtlarında aynı pakete sahip bilinmeyen bir şirketi hedef aldığına dikkat çekti.

Snyk güvenlik araştırma ekibi, “Saldırgan(lar) muhtemelen şirketin özel sicilinde böyle bir paketin varlığı hakkında bilgiye sahipti.” Dedi.

İmplantı “kurum içi geliştirme” olarak adlandıran JFrog, kötü amaçlı yazılımın iki bileşeni barındırdığına dikkat çekti; bir JavaScript arka kapısının şifresini çözmeden ve çalıştırmadan önce virüslü makine hakkında uzak bir telemetri sunucusuna bilgi gönderen bir damlalık.

Arka kapı, bir kalıcılık mekanizmasından yoksun olmakla birlikte, sabit kodlanmış bir komut ve kontrol sunucusundan gönderilen komutları almak ve yürütmek, rastgele JavaScript kodunu değerlendirmek ve dosyaları sunucuya geri yüklemek için tasarlanmıştır.

Araştırmacılar, “Saldırı oldukça hedefli ve içeriden öğrenilmesi zor bilgilere dayanıyor” dedi. Ancak öte yandan, “NPM sicilinde oluşturulan kullanıcı adları, hedeflenen şirketi gizlemeye çalışmadı.”