Siber güvenlik araştırmacıları, DCRat (diğer adıyla DarkCrystal RAT) adlı, “çok ucuz” fiyatlarla satışa sunulan ve onu hem profesyonel siber suçlu grupları hem de acemi aktörler için erişilebilir hale getiren, aktif olarak bakımı yapılan bir uzaktan erişim truva atına ışık tuttu.

“Özel kötü amaçlı yazılımlar üreten, iyi finanse edilen devasa Rus tehdit gruplarının aksine […]Bu uzaktan erişim Truva Atı (RAT), bir bütçeyle arka kapıları açmak için şaşırtıcı derecede etkili bir ev yapımı araç sunan yalnız bir aktörün işi gibi görünüyor.” rapor Hacker News ile paylaşıldı.

“Aslında, bu tehdit aktörünün ticari RAT’ı, bu tür araçların Rus yeraltı forumlarında emrettiği standart fiyatın çok altında satıyor.”

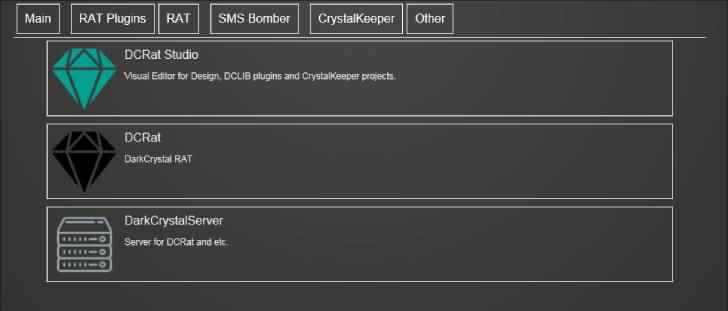

.NET’te “boldenis44” ve “crystalcoder” kod adlı bireysel bir kişi tarafından yazılan DCRat, işlevleri bağlı kuruluşlar tarafından özel bir entegre geliştirme ortamı kullanılarak geliştirilen üçüncü taraf eklentilerle daha da artırılabilen tam özellikli bir arka kapıdır (IDE) DCRat Studio denir.

İlk olarak 2018’de piyasaya sürüldü, 3.0 sürümü 30 Mayıs 2020’de ve 4.0 sürümü yaklaşık bir yıl sonra 18 Mart 2021’de piyasaya sürüldü.

Truva atı fiyatları iki aylık lisans için 500 RUB (5$), yıllık 2.200 RUB (21$) ve ömür boyu abonelik için 4.200 RUB’dan (40$) başlar ve bu rakamlar özel promosyonlar sırasında daha da düşürülür.

bir süre önceki analiz Mayıs 2020’de Mandiant tarafından RAT’ın altyapısını files.dcrat’a kadar izledi[.]ru, kötü amaçlı yazılım paketi şu anda Crystalfiles adlı farklı bir etki alanında barındırılıyor[.]ru, kamuya açıklama yapılmasına yanıt olarak bir kayma olduğunu gösterir.

“Tüm DCRat pazarlama ve satış işlemleri, popüler Rus bilgisayar korsanlığı forumu lolz aracılığıyla yapılır.[.]Araştırmacılar, DCRat satış öncesi sorgularından bazılarını da yöneten guru” dedi.

Ayrıca yazılım ve eklenti güncellemeleri hakkında iletişim ve bilgi paylaşımı için aktif olarak kullanılan bir telgraf kanalı Yazılı olarak yaklaşık 2.847 abonesi olan.

Son haftalarda kanala gönderilen mesajlar, CryptoStealer, TelegramNotifier ve WindowsDefenderExcluder eklentilerindeki güncellemeleri ve paneldeki “kozmetik değişiklikleri/düzelmeleri” kapsıyor.

16 Nisan’da paylaşılan tercüme edilmiş bir mesajda “Bazı Eğlence özellikleri standart eklentiye taşındı” yazıyor. “Yapının ağırlığı biraz azaldı. Bu işlevlere özel olarak giden hiçbir algılama olmamalıdır.”

Modüler mimarisi ve ısmarlama eklenti çerçevesinin yanı sıra DCRat, bir öldürme anahtarını gizlice tetiklemek için tasarlanmış bir yönetici bileşeni de içerir ve bu, tehdit aktörünün aracı uzaktan kullanılamaz hale getirmesine olanak tanır.

Yönetici yardımcı programı, diğerlerinin yanı sıra, abonelerin aktif bir komuta ve kontrol sunucusunda oturum açmasına, virüslü uç noktalara komutlar vermesine ve hata raporları göndermesine olanak tanır.

Ana bilgisayarlara DCRat bulaştırmak için kullanılan dağıtım vektörleri arasında Cobalt Strike Beacons ve çeşitli yükleri sağlamak için kullanılan abonelik tabanlı bir hizmet olarak suç yazılımı (CaaS) çözümü olan Prometheus adlı bir trafik yönlendirme sistemi (TDS) bulunur.

İmplant, sistem meta verilerini toplamaya ek olarak, gözetleme, keşif, bilgi hırsızlığı ve DDoS saldırı yeteneklerini destekler. Ayrıca ekran görüntüleri yakalayabilir, tuş vuruşlarını kaydedebilir ve pano, Telegram ve web tarayıcılarından içerik çalabilir.

Araştırmacılar, “Neredeyse her gün yeni eklentiler ve küçük güncellemeler duyuruluyor” dedi. “Tehdit sadece bir kişi tarafından geliştirilip sürdürülüyorsa, tam zamanlı olarak üzerinde çalıştıkları bir proje gibi görünüyor.”