PrivateLoader olarak bilinen bir yükleme başına ödeme (PPI) kötü amaçlı yazılım hizmetinin, saldırganlara virüslü cihazlar üzerinde tam kontrol sağlayan NetDooka adlı “oldukça karmaşık” bir çerçeve dağıttığı tespit edildi.

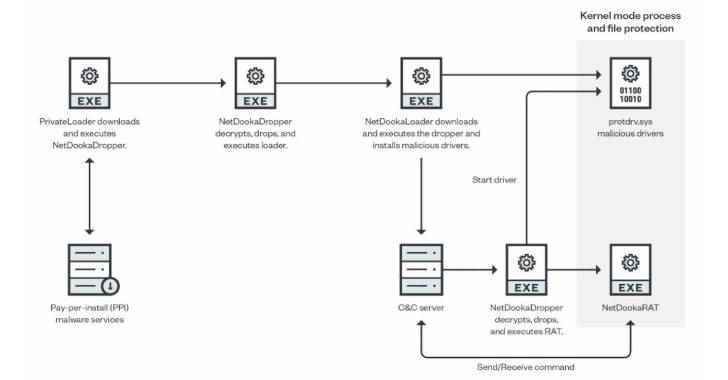

“Çerçeve, bir yükleme başına ödeme (PPI) hizmeti aracılığıyla dağıtılır ve bir yükleyici, bir damlalık, bir koruma sürücüsü ve kendi ağ iletişim protokolünü uygulayan tam özellikli bir uzaktan erişim truva atı (RAT) dahil olmak üzere birden çok parça içerir. ,” Trend Mikro dedim Perşembe günü yayınlanan bir raporda.

Şubat 2022’de Intel 471 tarafından belgelendiği üzere PrivateLoader, SmokeLoader, RedLine Stealer, Vidar, Raccoon, GCleaner ve virüslü sisteme ek kötü amaçlı yazılımları indirmekten ve yüklemekten sorumlu bir indirici olarak işlev görür. anubis.

Anti-analiz teknikleri içeren PrivateLoader, C++ programlama dilinde yazılmıştır ve indirici kötü amaçlı yazılım ailesinin birden fazla tehdit aktörü arasında çekiş kazanmasıyla aktif olarak geliştirildiği söylenmektedir.

PrivateLoader enfeksiyonları, genellikle, arama motoru optimizasyonu (SEO) zehirlenme teknikleri aracılığıyla arama sonuçlarının en üstüne itilen sahte web sitelerinden indirilen korsan yazılımlar aracılığıyla yayılır.

Zscaler, “PrivateLoader şu anda fidye yazılımı, hırsız, bankacı ve diğer kötü amaçlı kötü amaçlı yazılımları dağıtmak için kullanılıyor” not alınmış geçen hafta. “Yükleyici, algılanmayı önlemek ve ikinci aşama kötü amaçlı yazılım yüklerini etkin bir şekilde sunmak için yeni özellikler ve işlevlerle güncellenmeye devam edecek.”

Hala geliştirme aşamasında olan çerçeve, farklı modüller içerir: bir damlalık, bir yükleyici, bir çekirdek modu işlemi ve dosya koruma sürücüsü ve komut ve kontrol (C2) ile iletişim kurmak için özel bir protokol kullanan bir uzaktan erişim truva atı. ) sunucu.

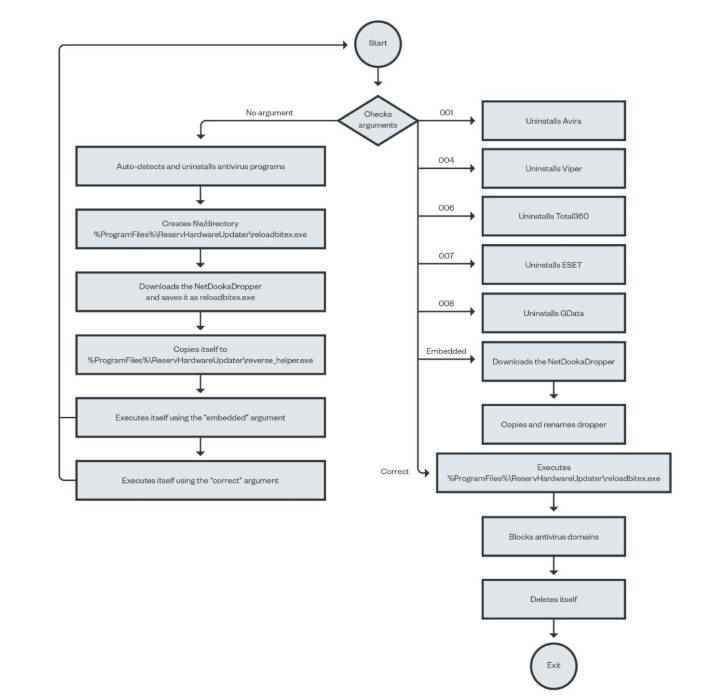

NetDooka çerçevesini içeren yeni gözlemlenen bulaşmalar dizisi, PrivateLoader’ın bir damlalık bileşenini dağıtmak için bir kanal görevi görmesiyle başlar, ardından bir yükleyicinin şifresini çözer ve yürütür, bu da tam özellikli bir truva atı yüklemek için uzak bir sunucudan başka bir damlalık alır. yanı sıra bir çekirdek sürücüsü.

Araştırmacılar Aliakbar Zahravi ve Leandro Froes, “Sürücü bileşeni, RAT bileşeni için çekirdek düzeyinde bir koruma görevi görüyor” dedi. “Bunu, dosyanın silinmesini ve RAT bileşeninin sonlandırılmasını engellemeye çalışarak yapar.”

NetDookaRAT olarak adlandırılan arka kapı, hedefin cihazında komut çalıştırmasına, dağıtılmış hizmet reddi (DDoS) saldırıları gerçekleştirmesine, dosyalara erişmesine ve göndermesine, tuş vuruşlarını günlüğe kaydetmesine ve ek indirme ve yürütmesine olanak tanıyan işlevsellik genişliğiyle dikkat çekiyor. yükler.

Bu, NetDooka’nın yeteneklerinin yalnızca diğer kötü amaçlı yazılımlar için bir giriş noktası olarak hareket etmesine izin vermekle kalmayıp, aynı zamanda hassas bilgileri çalmak ve uzaktan kumandalı botnet’ler oluşturmak için silahlandırılabileceğini gösteriyor.

Zahravi ve Froes, “PPI kötü amaçlı yazılım hizmetleri, kötü amaçlı yazılım oluşturucuların yüklerini kolayca dağıtmalarına olanak tanıyor” dedi.

“Kötü niyetli bir sürücünün kullanılması, saldırganların yararlanabileceği geniş bir saldırı yüzeyi oluştururken, aynı zamanda süreçleri ve dosyaları koruma, virüsten koruma programlarını atlama ve kötü amaçlı yazılımı veya ağ iletişimini sistemden gizleme gibi yaklaşımlardan yararlanmalarına olanak tanır.”