Çin destekli Winnti grubu tarafından düzenlenen zor ve sofistike bir siber casusluk kampanyası, en az 2019’dan beri radarın altından uçmayı başardı.

dublajlı “CuckooArıları Operasyonuİsrailli siber güvenlik şirketi Cybereason tarafından gerçekleştirilen devasa fikri mülkiyet hırsızlığı operasyonu, tehdit aktörünün yüzlerce gigabaytlık bilgiyi sızdırmasını sağladı.

Hedefler, öncelikle Doğu Asya, Batı Avrupa ve Kuzey Amerika’da bulunan teknoloji ve üretim şirketlerini içeriyordu.

Araştırmacılar, “Saldırganlar, hassas belgeler, planlar, diyagramlar, formüller ve üretimle ilgili özel veriler de dahil olmak üzere kurbanlar tarafından geliştirilen fikri mülkiyeti hedef aldı” dedi. dedim.

“Ayrıca saldırganlar, hedef şirketin iş birimleri, ağ mimarisi, kullanıcı hesapları ve kimlik bilgileri, çalışan e-postaları ve müşteri verileri hakkında ayrıntılar gibi gelecekteki siber saldırılar için kullanılabilecek bilgileri topladı.”

APT41, Axiom, Barium ve Bronze Atlas adları altında diğer siber güvenlik sağlayıcıları tarafından da izlenen Winnti’nin en az 2007’den beri aktif olduğu biliniyor.

Secureworks, “Grubun amacı, gelişmiş ekonomilerdeki kuruluşlardan fikri mülkiyet hırsızlığı yapmak ve bunun Çin adına bir dizi Çin ekonomik sektöründe karar vermeyi desteklemek için olduğuna dair ılımlı bir güvenle.” notlar aktörün bir tehdit profilinde.

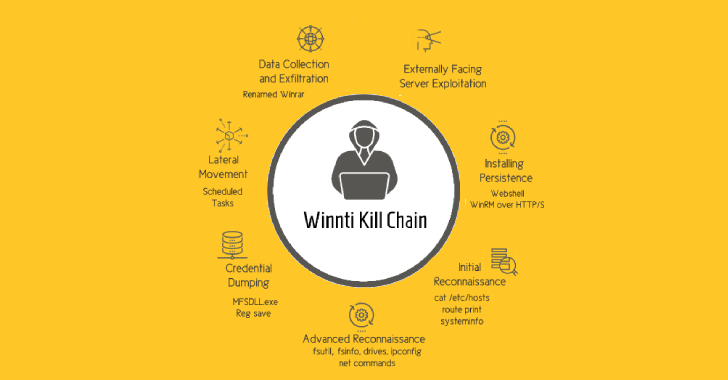

Cybereason tarafından belgelenen çok aşamalı enfeksiyon zinciri, keşif, yanal hareket ve veri sızdırma faaliyetlerini yürütmek amacıyla bir web kabuğunu dağıtmak için internete bakan sunucuların istismar edilmesini içerir.

Killchain’in her bir bileşeninin çalışması için diğer modüllere bağlı olduğu ve analizi fazlasıyla zorlaştırdığı için “kartlar evi” yaklaşımını izleyerek hem karmaşık hem de karmaşıktır.

Araştırmacılar, “Bu, hem kötü amaçlı yazılıma hem de operasyonel güvenlik konularına harcanan düşünce ve çabayı gösteriyor ve yapbozun tüm parçaları doğru sırada birleştirilmedikçe analiz etmeyi neredeyse imkansız hale getiriyor” dedi.

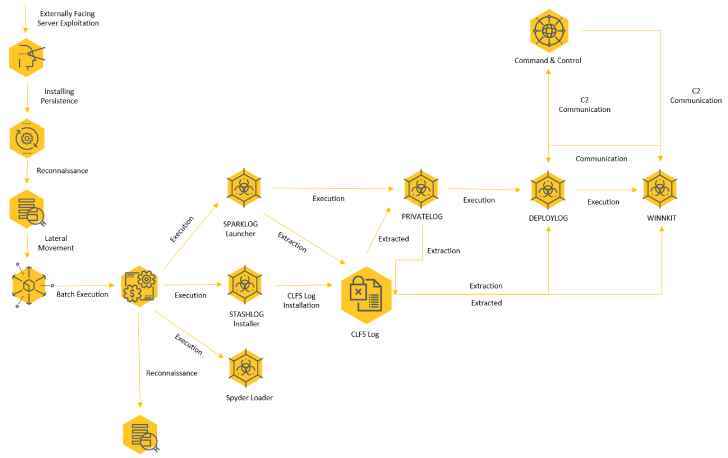

Veri toplama, ek yüklerin şifresini çözmek ve yüklemek için kullanılan Spyder adlı modüler bir yükleyici aracılığıyla kolaylaştırılır. Ayrıca, çekirdek düzeyinde bir rootkit olan WINNKIT’i bırakmak için sırayla dağıtılan dört farklı yük (STASHLOG, SPARKLOG, PRIVATELOG ve DEPLOYLOG) kullanılır.

Kampanyanın gizliliği için çok önemli olan, Windows Ortak Günlük Dosya Sisteminin kötüye kullanılması gibi “nadiren görülen” tekniklerin kullanılmasıdır (CLFS) bilgisayar korsanlığı grubunun yüklerini gizlemesini ve geleneksel güvenlik ürünleri tarafından algılanmamasını sağlayan yükleri saklama mekanizması.

İlginç bir şekilde, saldırı dizisinin bazı bölümleri daha önce Mandiant tarafından Eylül 2021’de detaylandırılırken, algılamayı atlatmak amacıyla ikinci aşama yükleri gizlemek için CLFS’nin yanlış kullanımına işaret edildi.

Siber güvenlik firması, kötü amaçlı yazılımı bilinmeyen bir aktöre bağladı, ancak yüksek oranda hedeflenmiş bir faaliyetin parçası olarak konuşlandırılmış olabileceği konusunda uyardı.

Mandiant, “Dosya biçimi yaygın olarak kullanılmadığından veya belgelenmediğinden, CLFS günlük dosyalarını ayrıştırabilecek hiçbir araç yok” dedi. “Bu, saldırganlara verilerini günlük kayıtları olarak uygun bir şekilde gizleme fırsatı veriyor, çünkü bunlara API işlevleri aracılığıyla erişilebiliyor.”

WINNKIT, kendi adına, Mayıs 2019’a ait bir derleme zaman damgasına sahiptir ve neredeyse sıfır algılama oranı VirusTotal’da, yazarların yıllarca keşfedilmeden kalmasını sağlayan kötü amaçlı yazılımın kaçamak yapısını vurgulamaktadır.

Araştırmacılar, izinsiz girişlerin nihai amacının, çeşitli teknolojiler için özel bilgileri, araştırma belgelerini, kaynak kodunu ve planları sifonlamak olduğunu değerlendirdi.

Cybereason, “Winnti, Çin devleti ile uyumlu çıkarlar adına faaliyet gösteren en çalışkan gruplardan biridir.” Dedi. “Tehdit [actor] Grubun bu kadar uzun süre fark edilmeden kalmasını sağlamak için kritik olan ayrıntılı, çok aşamalı bir enfeksiyon zinciri kullandı.”