Siber güvenlik araştırmacıları, yama uygulanmamış güvenlik açıklarından yararlanarak hedef ağları ihlal ettikten sonra tespit edilmekten kaçınmak için virüsten koruma çözümlerini devre dışı bırakan AvosLocker fidye yazılımının yeni bir türünü açıkladı.

Trend Micro araştırmacıları Christoper Ordonez ve Alvin Nieto, “Bu, meşru bir Avast Anti-Rootkit Sürücü dosyası (asWarPot.sys) kullanarak bir savunma çözümünü devre dışı bırakma özelliğine sahip ABD’den gözlemlediğimiz ilk örnektir.” dedim Pazartesi analizinde.

“Ayrıca, fidye yazılımı, Nmap kullanarak Log4j güvenlik açığı (Log4shell) için birden çok uç noktayı da tarayabilir. NSE komut dosyası“

REvil’in bıraktığı boşluğu dolduran yeni fidye yazılımı ailelerinden biri olan AvosLocker, finansal hizmetler ve devlet tesisleri de dahil olmak üzere ABD’deki kritik altyapıyı hedef alan bir dizi saldırıyla ilişkilendirildi.

İlk olarak Temmuz 2021’de tespit edilen bir hizmet olarak fidye yazılımı (RaaS) bağlı kuruluşu olan AvosLocker, hedeflenen varlıkların fidye ödemeyi reddetmesi durumunda kurbanlardan çalınan verileri açık artırmaya çıkararak çifte gaspın ötesine geçiyor.

Fidye yazılımı karteli tarafından iddia edilen diğer hedeflenen kurbanların Suriye, Suudi Arabistan, Almanya, İspanya, Belçika, Türkiye, BAE, Birleşik Krallık, Kanada, Çin ve Tayvan’da bulunduğu söyleniyor. danışma ABD Federal Soruşturma Bürosu (FBI) tarafından Mart 2022’de yayınlandı.

Trend Micro tarafından toplanan telemetri verileri gösteriler 1 Temmuz 2021 ile 28 Şubat 2022 arasında en çok gıda ve içecek sektörünün etkilendiğini ve bunu teknoloji, finans, telekom ve medya sektörlerinin izlediğini açıkladı.

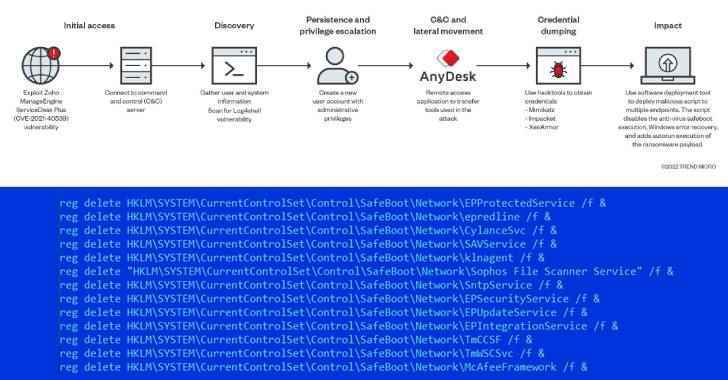

Saldırının giriş noktasının, Zoho’nun ManageEngine ADSelfService Plus yazılımındaki (CVE-2021-40539) bir HTML uygulamasını (STD) uzak bir sunucuda barındırılır.

“HTA, bir kabuk kodu içeren ve ağa geri bağlanabilen, karmaşık bir PowerShell betiği yürüttü. [command-and-control] keyfi komutları yürütmek için sunucu, “diye açıkladı araştırmacılar.

Bu, sunucudan bir ASPX web kabuğunun alınmasını ve AnyDesk uzak masaüstü yazılımı için bir yükleyicinin alınmasını içerir; ikincisi, yerel ağı taramak, güvenlik yazılımını sonlandırmak ve fidye yazılımı yükünü bırakmak için ek araçlar dağıtmak için kullanılır.

Etkilenen uç noktaya kopyalanan bileşenlerden bazıları, Log4Shell uzaktan kod yürütme kusuru (CVE-2021-44228) için ağı taramak için bir Nmap komut dosyası ve birden çok uç noktaya kötü amaçlı bir toplu komut dosyası göndermek için PDQ adlı bir toplu dağıtım aracıdır.

Toplu iş komut dosyası, kendi adına, Windows Update, Windows Defender ve Windows Hata Kurtarma’yı devre dışı bırakmanın yanı sıra, güvenlik ürünlerinin güvenli bir şekilde başlatılmasını önlemeye, yeni bir yönetici hesabı oluşturmaya izin veren çok çeşitli yeteneklerle donatılmıştır. fidye yazılımı ikili dosyasını başlatma.

Ayrıca yasal bir Avast anti-rootkit sürücüsü olan aswArPot.sys, Çek şirketinin sürücüsünde artık düzeltilmiş bir güvenlik açığını silah haline getirerek farklı güvenlik çözümleriyle ilişkili süreçleri öldürmek için kullanılır. Haziran 2021’de çözüldü.

Araştırmacılar, “Belirli bir rootkit sürücü dosyasını seçme kararı, çekirdek modunda (dolayısıyla yüksek bir ayrıcalıkta çalışır) yürütme yeteneği içindir” dedi. “Bu varyant, yasal uyarıyı devre dışı bırakmak gibi kurulu güvenlik çözümlerinin diğer ayrıntılarını da değiştirebilir.”