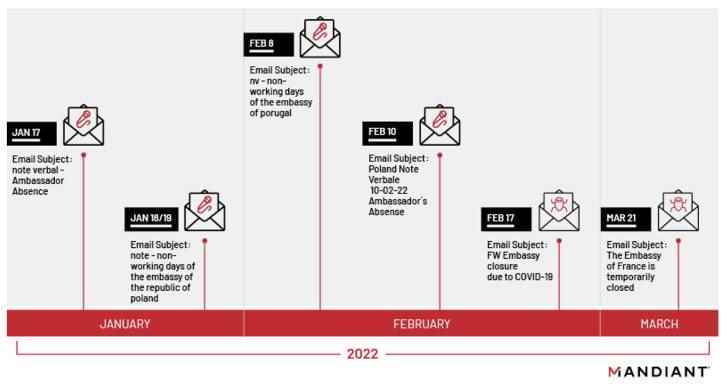

Rus devlet destekli bir tehdit aktörünün, 17 Ocak 2022’de başlayan bir dizi kimlik avı kampanyasının bir parçası olarak diplomatik ve devlet kurumlarını hedef aldığı gözlemlendi.

Tehdit istihbaratı ve olay müdahale şirketi Mandiant, saldırıları APT29 (aka Cozy Bear) olarak izlenen bir bilgisayar korsanlığı grubuna bağladı ve mürettebatla ilişkili bazı faaliyetlere Nobelium takma adı (UNC2452/2652) verildi.

Mandiant, “Bu son hedefli kimlik avı dalgası, APT29’un dünyanın dört bir yanındaki hükümetlerden diplomatik ve dış politika bilgileri edinme konusundaki kalıcı çıkarlarını gösteriyor.” dedim Geçen hafta yayınlanan bir raporda.

İlk erişime, diğer diplomatik kuruluşların meşru ancak güvenliği ihlal edilmiş e-posta adreslerini kullanarak, idari bildirimler gibi görünen hedef odaklı kimlik avı e-postaları yoluyla yardım edildiği söyleniyor.

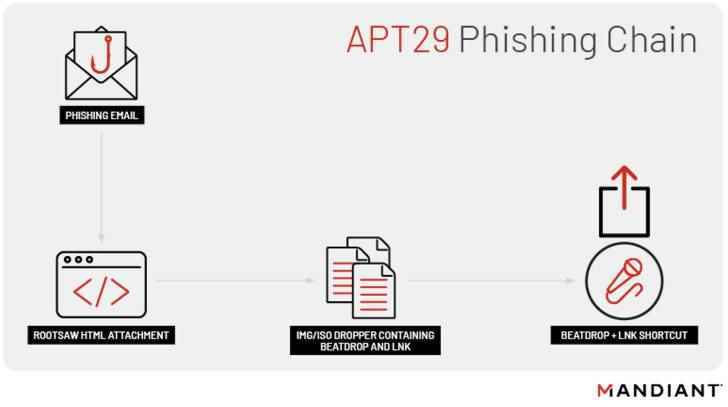

Bu e-postalar, açıldığında, hedef sistemde BEATDROP adlı bir indiriciyi ileten ve yürüten bir enfeksiyon dizisini tetikleyen ROOTSAW (aka EnvyScout) adlı bir HTML damlalık eki içerir.

C dilinde yazılan BEATDROP, uzak bir komut ve kontrol (C2) sunucusundan sonraki aşama kötü amaçlı yazılımları almak için tasarlanmıştır. Bunu, kurban bilgilerini depolamak ve yürütülecek AES şifreli kabuk kodu yüklerini getirmek için Atlassian’ın Trello hizmetini kötüye kullanarak başarır.

APT29 tarafından ayrıca, çevrede bir dayanak oluşturmak için BOOMMIC (aka VaporRage) adlı bir araç kullanılır ve ardından, yanal hareket ve ana bilgisayarların kapsamlı keşfi için güvenliği ihlal edilmiş ağ içinde ayrıcalıklarını yükseltir.

Dahası, Şubat 2022’de gözlemlenen müteakip bir operasyonel kayma, tehdit aktörünün BEATDROP’tan uzaklaşarak BEACON olarak adlandırılan C++ tabanlı bir yükleyici lehine döndüğünü ve grubun potansiyel olarak radarın altında kalmak için TTP’lerini periyodik olarak değiştirme yeteneğini yansıttığını gördü.

C veya C++ ile programlanan BEACON, rastgele komut yürütmeyi, dosya aktarımını ve ekran görüntüsü alma ve tuş kaydetme gibi diğer arka kapı işlevlerini kolaylaştıran Cobalt Strike çerçevesinin bir parçasıdır.

Gelişme, siber güvenlik şirketinin karar kategorize edilmemiş UNC2452 kümesini APT29 ile birleştirirken, son derece sofistike grubun, tespitten kaçınmak için faaliyeti gizlemek ve dijital ayak izini sınırlamak için teknik ticari zanaatını geliştirme ve iyileştirme eğilimine dikkat çekiyor.

Özellikle Nobelium, düşmanın SolarWinds kaynak koduna eriştiği ve bu kodu değiştirdiği ve kötü amaçlı yazılımı müşteri sistemlerine yaymak için satıcının meşru yazılım güncellemelerini kullandığı bir tedarik zinciri saldırısı yoluyla birden fazla işletmeyi ihlal etti.

Mandiant, “TTP’lerdeki tutarlı ve istikrarlı ilerleme, disiplinli doğasına ve gizli operasyonlara ve kalıcılığa olan bağlılığına işaret ediyor,” dedi Mandiant, APT29’u “yüksek düzeyde operasyonel güvenlikle çalışan, gelişen, disiplinli ve son derece yetenekli bir tehdit aktörü (OPSEC) olarak nitelendiriyor. ) istihbarat toplama amacıyla.”

Bulgular ayrıca, Nobelium’un Batılı dış politika kuruluşlarından gelen sifon verilerine erişimi kullanarak NATO üyesi ülkelerdeki devlet müşterilerine hizmet veren BT şirketlerini ihlal etmeye çalıştığını gözlemleyen Microsoft’un özel bir raporuyla da örtüşüyor.