Daha önce kötü amaçlı yazılım kampanyalarının bir parçası olarak BazaLoader ve IcedID dağıttığını gözlemleyen siber suçlu aktörlerin, aktif olarak geliştirilmekte olan Bumblebee adlı yeni bir yükleyiciye geçiş yaptıkları söyleniyor.

“Tehdit ortamında ortaya çıkışının zamanlamasına ve birden fazla siber suçlu grubu tarafından kullanılmasına dayanarak, Bumblebee’nin, BazaLoader’ın doğrudan yerini almasa bile, tarihsel olarak diğer kötü amaçlı yazılımları destekleyen aktörler tarafından kullanılan yeni, çok işlevli bir araç olması muhtemeldir.” güvenlik firması Proofpoint dedim The Hacker News ile paylaşılan bir raporda.

Yeni son derece gelişmiş yükleyiciyi dağıtan kampanyaların Mart 2022’de başladığı ve kötü niyetli faaliyetlerle çakışmaların paylaşılmasının Conti ve Diavol fidye yazılımının yayılmasına yol açtığı ve yükleyicinin fidye yazılımı saldırıları için bir öncü görevi görme olasılığını artırdığı söyleniyor.

Araştırmacılar, “Bumblebee kullanan tehdit aktörleri, takip eden fidye yazılımı kampanyalarıyla bağlantılı kötü amaçlı yazılım yükleriyle ilişkilendiriliyor” dedi.

Anti-sanalizasyon kontrollerinin yanı sıra Bumblebee, C++ ile yazılmıştır ve Cobalt Strike, Sliver, Meterpreter ve shellcode dahil olmak üzere sonraki aşama yüklerini almak ve yürütmek için bir indirici olarak hareket edecek şekilde tasarlanmıştır.

İlginç bir şekilde, tehdit ortamında kötü amaçlı yazılım yükleyicinin artan tespiti, Şubat 2022’den bu yana BazaLoader dağıtımlarının ortadan kaybolmasına tekabül ediyor, şu anda feshedilmiş TrickBot çetesinin yapımcıları tarafından geliştirilen ve o zamandan beri Conti’ye emilen bir başka popüler yükleyici.

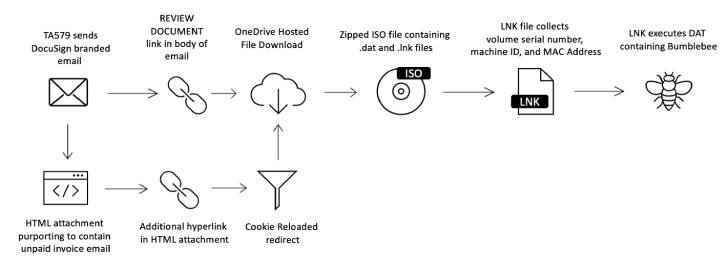

Bumblebee’yi dağıtan saldırı zincirleri, sahte bağlantılar veya HTML ekleri içeren DocuSign markalı e-posta kimlik avı yemleri şeklini alarak, potansiyel kurbanları Microsoft OneDrive’da barındırılan sıkıştırılmış bir ISO dosyasına yönlendirir.

Dahası, HTML ekindeki gömülü URL, URL’leri saat dilimine ve kurbanların çerezleri.

ZIP dosyaları sırasıyla .LNK ve .DAT dosyalarını içerir; Windows kısayol dosyası, BazaLoader ve IcedID kötü amaçlı yazılımını iletmek için kullanmadan önce Bumblebee indiricisini içeren ikincisini yürütür.

Nisan 2022’deki ikinci bir kampanya, sıkıştırılmış ISO dosyalarını göndermek için meşru fatura temalı e-postaların devralındığı ve daha sonra yükleyiciyi etkinleştirmek için bir DLL dosyasını yürütmek için kullanıldığı bir ileti dizisi ele geçirme planını içeriyordu.

Ayrıca, hedefin web sitesinde bulunan iletişim formunun, görüntülerin telif hakkı ihlallerini iddia eden, kurbanı sıkıştırılmış bir ISO dosyasının indirilmesiyle sonuçlanan bir Google Bulut Depolama bağlantısına yönlendiren ve böylece yukarıda belirtilen bulaşma dizisine devam eden bir mesaj göndermek için kötüye kullanıldığı da gözlemlenmiştir. .

BazarLoader’dan Bumblebee’ye geçiş, bu tehdit aktörlerinin (muhtemelen hedeflere sızan ve daha sonra bu erişimi başkalarına satan ilk erişim komisyoncuları) kötü amaçlı yazılımı ortak bir kaynaktan aldıklarını ve aynı zamanda Conti grubunun saldırı araç kitinin kullanıma girmesinden sonra bir ayrılma sinyalini verdiklerinin bir başka kanıtıdır. aynı zamanda kamu bilgisi.

Geliştirme ayrıca Conti’nin kötü şöhretli TrickBot botnet’i devralması ve BazarLoader ve Anchor kötü amaçlı yazılımlarının geliştirilmesine odaklanmak için kapatmasıyla da örtüşüyor. Sızıntıların çetenin BazaLoader’ı Bumblebee lehine terk etmesine neden olup olmadığı hemen belli değil.

Proofpoint’te tehdit araştırma ve algılama başkan yardımcısı Sherrod DeGrippo, “Bumblebee yükleyicinin suç yazılımı tehdidi ortamına tanıtılması ve onun görünüşte BazaLoader’ın yerini alması, tehdit aktörlerinin TTP’leri hızla değiştirmeleri ve yeni kötü amaçlı yazılımları benimsemeleri gereken esnekliği gösteriyor” dedi.

DeGrippo, “Ayrıca, kötü amaçlı yazılım oldukça karmaşıktır ve tespitten kaçınmanın yeni yöntemlerini tanıtarak devam eden, aktif bir geliştirme içinde olduğunu gösterir.”