Siber güvenlik araştırmacıları, savunmadan kaçınma yeteneklerini güncellemek ve radarın altında kalmak amacıyla yeni iyileştirmeler içeren SolarMarker kötü amaçlı yazılımının yeni bir sürümünü açıkladılar.

Palo Alto Networks Unit 42 araştırmacıları, “Son sürüm, Windows Taşınabilir Yürütülebilir Dosyalarından (EXE dosyaları) Windows yükleyici paketi dosyalarıyla (MSI dosyaları) çalışmaya doğru bir evrim gösterdi.” dedim Bu ay yayınlanan bir raporda. “Bu kampanya hala geliştirme aşamasında ve önceki sürümlerinde olduğu gibi yürütülebilir dosyaları (EXE) kullanmaya geri dönüyor.”

Jupyter olarak da adlandırılan SolarMarker, birincil enfeksiyon vektörü olarak manipüle edilmiş arama motoru optimizasyonu (SEO) taktiklerini kullanır. Saldırganların web tarayıcılarında depolanan verileri çalmasına ve uzak bir sunucudan alınan keyfi komutları yürütmesine olanak tanıyan bilgi çalma ve arka kapı özellikleriyle bilinir.

Şubat 2022’de SolarMarker operatörlerinin, güvenliği ihlal edilmiş sistemlerde uzun vadeli kalıcılık sağlamak için gizli Windows Kayıt Defteri hileleri kullandıkları gözlemlendi.

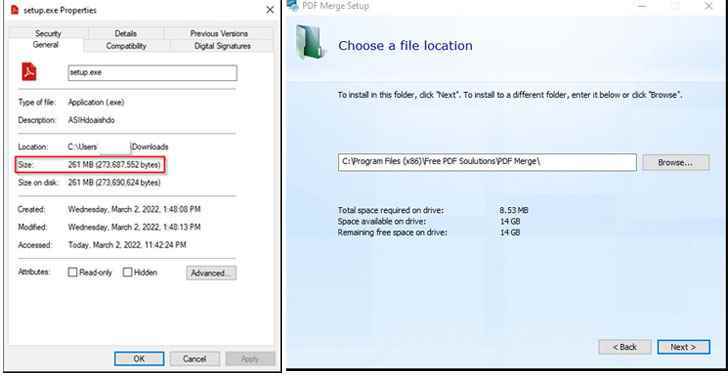

Birim 42 tarafından tespit edilen gelişen saldırı modelleri, bu davranışın bir devamıdır, anahtar kelimelerle dolu sahte web sitelerinde barındırılan PDF okuyucuları ve yardımcı programlar için 250 MB yürütülebilir dosya biçimini alan enfeksiyon zincirleri ve bunları daha üst sıralarda sıralamak için SEO tekniklerini kullanır. Arama Sonuçları.

Büyük dosya boyutu, yalnızca ilk aşamadaki dropper’ın antivirüs motorları tarafından otomatik analizden kaçınmasına izin vermekle kalmaz, aynı zamanda meşru programı indirip yüklemek için tasarlanmıştır ve arka planda SolarMarker kötü amaçlı yazılımını dağıtan bir PowerShell yükleyicisinin yürütülmesini etkinleştirir.

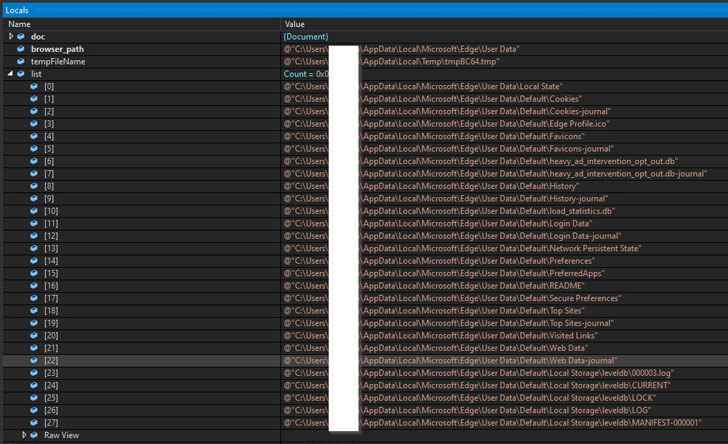

.NET tabanlı bir yük olan SolarMarker arka kapısı, tümü şifreli bir kanal üzerinden uzak sunucuya aktarılan dahili keşif ve vakum sistemi meta verilerini yürütme yetenekleriyle donatılmıştır.

İmplant ayrıca SolarMarker’ın bilgi çalma modülünü kurban makineye yerleştirmek için bir kanal işlevi görür. Hırsız, kendi adına, web tarayıcılarından otomatik doldurma verilerini, çerezleri, şifreleri ve kredi kartı bilgilerini sifonlayabilir.

Araştırmacılar, “Kötü amaçlı yazılım, imzalı dosyalar, büyük dosyalar, meşru yazılım kurulumlarının kimliğine bürünme ve gizlenmiş PowerShell komut dosyaları gibi tekniklerden oluşan savunmadan kaçınmaya önemli ölçüde çaba harcıyor” dedi.