NGINX web sunucusu projesinin sahipleri, Hafif Dizin Erişim Protokolü’ndeki güvenlik zayıflıklarını gidermek için hafifletmeler yayınladılar (LDAP) Referans uygulaması.

F5 Networks’ten Liam Crilly ve Timo Stark, “NGINX Açık Kaynak ve NGINX Plus’ın kendileri etkilenmez ve referans uygulamasını kullanmazsanız herhangi bir düzeltici eylem gerekli değildir.” dedim Pazartesi günü yayınlanan bir danışma belgesinde.

NGINX dedi ki referans uygulamasıhangisi kullanıcıların kimliğini doğrulamak için LDAP kullanırdağıtımlar aşağıdakileri içeriyorsa yalnızca üç koşulda etkilenir:

- Python tabanlı başvuru uygulama arka plan programını yapılandırmak için komut satırı parametreleri

- Kullanılmayan, isteğe bağlı yapılandırma parametreleri ve

- LDAP kimlik doğrulamasını gerçekleştirmek için belirli grup üyeliği

Yukarıda belirtilen koşullardan herhangi biri karşılanırsa, bir saldırgan özel hazırlanmış HTTP istek üstbilgileri göndererek yapılandırma parametrelerini geçersiz kılabilir ve hatta yanlış kimliği doğrulanmış kullanıcı gruba ait olmasa bile LDAP kimlik doğrulamasını başarılı olmaya zorlamak için grup üyelik gereksinimlerini atlayabilir.

Karşı önlem olarak, proje sahipleri, kullanıcılara kimlik doğrulama sırasında sunulan oturum açma formundaki kullanıcı adı alanından özel karakterlerin çıkarılmasını ve uygun yapılandırma parametrelerini boş bir değerle (“”) güncellemelerini tavsiye etti.

Bakımcılar ayrıca LDAP referans uygulamasının temel olarak “entegrasyonun nasıl çalıştığının mekaniğini ve entegrasyonu doğrulamak için gereken tüm bileşenleri açıkladığını” ve “bunun üretim sınıfı bir LDAP çözümü olmadığını” vurguladılar.

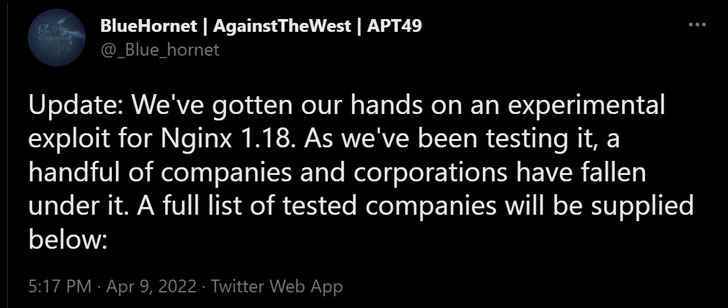

Açıklama sonra gelir detaylar BlueHornet adlı bir hacktivist grup hafta sonu kamu malı olarak ortaya çıktı. dedim “NGINX 1.18 için deneysel bir açıktan yararlanmaya el koyduk.”