Aethon Tug hastane robotlarında, uzaktan saldırganların cihazların kontrolünü ele geçirmesine ve ilaç ve laboratuvar numunelerinin zamanında dağıtımına müdahale etmesine olanak tanıyan beş kadar güvenlik açığı ele alındı.

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) “Bu güvenlik açıklarından başarılı bir şekilde yararlanılması, hizmet reddi durumuna neden olabilir, robot işlevlerinin tam kontrolüne izin verebilir veya hassas bilgileri açığa çıkarabilir.” dedim Bu hafta yayınlanan bir danışma belgesinde.

Aethon TUG akıllı otonom mobil robotlar, dünyanın dört bir yanındaki hastanelerde ilaç teslim etmek, klinik malzemeleri taşımak ve zeminleri temizlemek ve yemek tepsilerini toplamak gibi farklı görevleri gerçekleştirmek için bağımsız olarak gezinmek için kullanılmaktadır.

Topluca dublajlı “JekyllBot:5Cynerio tarafından, kusurlar TUG Ana Üs Sunucusu bileşeninde bulunur ve saldırganların ilaçların dağıtımını engellemesine, entegre kamerası aracılığıyla hastaları, personeli ve hastane iç mekanlarını izlemesine ve gizli bilgilere erişmesine etkin bir şekilde olanak tanır.

Daha da kötüsü, bir düşman, robotların çevrimiçi portalındaki meşru idari kullanıcı oturumlarını ele geçirmek için zayıflıkları silah haline getirebilir ve sağlık tesislerine daha fazla saldırı yaymak için kötü amaçlı yazılım enjekte edebilir.

Sağlık hizmeti IoT güvenlik firması, kusurların istismar edilmesinin “saldırganlara hastane ağlarında yanlamasına hareket etmeleri, keşif yapmaları ve sonunda fidye yazılımı saldırıları, ihlalleri ve diğer tehditleri gerçekleştirmeleri için bir erişim noktası” vermiş olabileceğini söyledi.

Geçen yıl bir sağlık kuruluşu müşterisi adına yapılan bir denetim sırasında keşfedilen eksikliklerin listesi aşağıdadır:

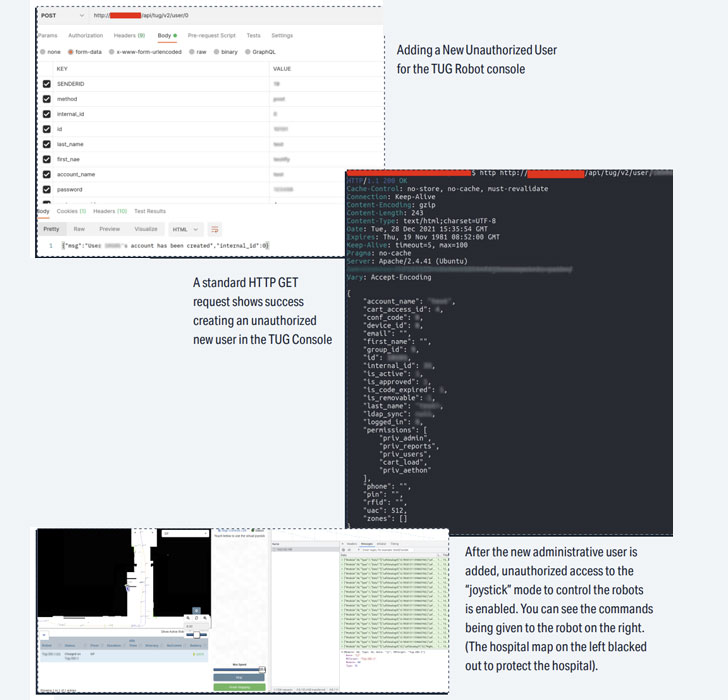

- CVE-2022-1070 (CVSS puanı: 9.8) – Kimliği doğrulanmamış bir saldırgan, TUG robotlarının kontrolünü ele geçirmek için TUG Ana Üs Sunucusu web soketine bağlanabilir.

- CVE-2022-1066 (CVSS puanı: 8.2) – Kimliği doğrulanmamış bir saldırgan, yönetici ayrıcalıklarıyla keyfi olarak yeni kullanıcılar ekleyebilir ve mevcut kullanıcıları silebilir veya değiştirebilir.

- CVE-2022-26423 (CVSS puanı: 8.2) – Kimliği doğrulanmamış bir saldırgan, karma kullanıcı kimlik bilgilerine serbestçe erişebilir.

- CVE-2022-27494 (CVSS puanı: 7.6) – Filo Yönetim Konsolunun “Raporlar” sekmesi, yeni raporlar oluşturulduğunda veya düzenlendiğinde depolanan siteler arası komut dosyası çalıştırma saldırılarına karşı savunmasızdır.

- CVE-2022-1059 (CVSS puanı: 7.6) – Filo Yönetim Konsolunun “Yükle” sekmesi, yansıyan siteler arası komut dosyası çalıştırma saldırılarına karşı savunmasızdır.

Cynerio’dan Asher Brass, “Bu sıfır gün güvenlik açıkları, istismar için çok düşük bir beceri seti, özel ayrıcalıklar ve bir saldırıda başarılı bir şekilde yararlanmak için hiçbir kullanıcı etkileşimi gerektirmiyor” dedi.

“Saldırganlar JekyllBot:5’i kullanabilseydi, sistem kontrolünü tamamen ele geçirebilir, gerçek zamanlı kamera beslemelerine ve cihaz verilerine erişim sağlayabilir ve robotları kullanarak hastanelerde hasara ve yıkıma yol açabilirdi.”