Ukrayna Bilgisayar Acil Müdahale Ekibi (CERT-UA) Salı günü ifşa Rusya’nın askeri istihbaratına bağlı bir bilgisayar korsanlığı grubu olan Sandworm’un ülkedeki ismi açıklanmayan bir enerji sağlayıcısının operasyonlarını sabote etmek için gerçekleştirdiği bir siber saldırıyı engellediğini söyledi.

“Saldırganlar, hedeflerinin çeşitli altyapı bileşenlerini ele geçirmeye çalıştı: Elektrik trafo merkezleri, Windows ile çalışan bilgi işlem sistemleri, Linux ile çalışan sunucu ekipmanı, [and] aktif ağ ekipmanı,” Ukrayna Özel İletişim ve Bilgi Koruma Devlet Servisi (SSSCIP) dedim Bir açıklamada.

Saldırıyı analiz etmek için CERT-UA ile işbirliği yapan Slovak siber güvenlik firması ESET, saldırı girişiminin ICS özellikli kötü amaçlı yazılımların ve normal disk sileceklerinin kullanımını içerdiğini ve saldırganın Industroyer kötü amaçlı yazılımının ilk kez ABD’de konuşlandırılan güncellenmiş bir sürümünü serbest bıraktığını söyledi. Ukrayna’nın elektrik şebekesine 2016 saldırısı.

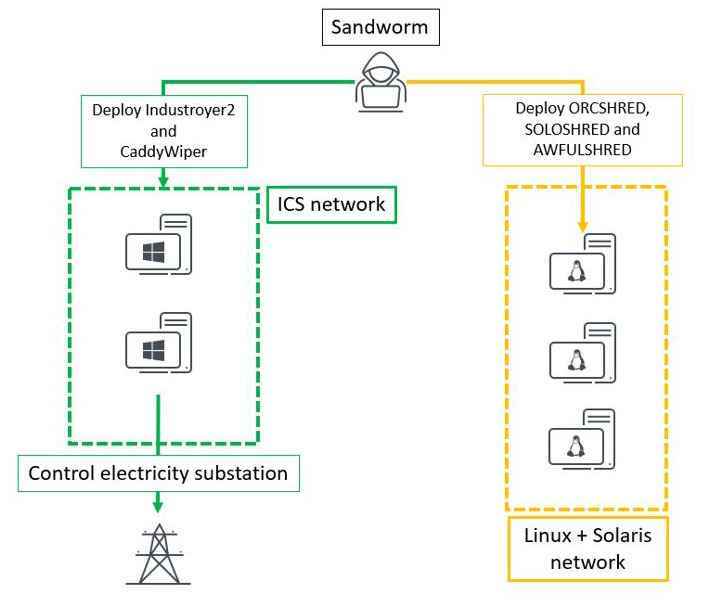

ESET, “Sandworm saldırganları, Industroyer2 kötü amaçlı yazılımını Ukrayna’daki yüksek voltajlı elektrik trafo merkezlerine yerleştirmeye çalıştı.” açıkladı. “Industroyer2’ye ek olarak Sandworm, CaddyWiper, OrcShred, SoloShred ve AwfulShred dahil olmak üzere birkaç yıkıcı kötü amaçlı yazılım ailesi kullandı.”

Kurbanın elektrik şebekesi ağının iki dalga halinde nüfuz ettiğine inanılıyor, ilk uzlaşma en geç Şubat 2022’de gerçekleşti, Rusya’nın Ukrayna’yı işgaliyle aynı zamana denk geldi ve Nisan ayında saldırganların Industroyer2’yi yüklemesine izin veren takip eden bir sızma.

“CrashOverride” olarak da bilinen ve “Stuxnet’ten bu yana endüstriyel kontrol sistemlerine yönelik en büyük tehdit” olarak adlandırılan Industroyer, hem modülerdir hem de bir elektrik dağıtım trafo merkezindeki anahtarların ve devre kesicilerin doğrudan kontrolünü elde etme yeteneğine sahiptir.

Gelişmiş ve son derece özelleştirilebilir kötü amaçlı yazılımın yeni sürümü, selefi gibi, bir endüstriyel iletişim protokolünden yararlanır. IEC-104 elektrik trafo merkezlerinde kullanılan koruma röleleri gibi endüstriyel ekipmanlara el koymak.

Industroyer2 tarafından geride bırakılan eserlerin adli analizi, saldırının en az iki hafta için planlandığını gösteren 23 Mart 2022 tarihli bir derleme zaman damgasını ortaya çıkardı. Bununla birlikte, hedeflenen elektrik tesisinin başlangıçta nasıl ele geçirildiği veya davetsiz misafirlerin BT ağından Endüstriyel Kontrol Sistemi (ICS) ağına nasıl taşındığı hala belirsiz.

ESET, şirketin altyapısına yönelik yıkıcı eylemlerin 8 Nisan 2022’de gerçekleşmesinin planlandığını, ancak sonunda başarısız olduğunu söyledi. Bunu, Industroyer2 kötü amaçlı yazılımının izlerini silmek için 10 dakika sonra aynı makinede CaddyWiper adlı bir veri silecek çalıştırılması izleyecek şekilde ayarlandı.

Industroyer2 ve CaddyWiper’ın yanı sıra, hedeflenen enerji sağlayıcısının ağının da OrcShred adlı bir Linux solucanı tarafından etkilendiği ve daha sonra Linux ve Solaris sistemlerini hedefleyen iki farklı silecek kötü amaçlı yazılımı (AwfulShred ve SoloShred) yaymak ve makineleri çalışamaz hale getirmek için kullanıldığı söyleniyor. .

Bulgular, geçen hafta Sandworm tehdit aktörü tarafından kontrol edilen gelişmiş bir modüler botnet olan Cyclops Blink’in mahkeme tarafından yetkilendirilen yayından kaldırılmasının hemen ardından geldi.

CERT-UA, kendi adına, bir dizi hedefli kimlik avı konusunda da uyardı kampanyalar En az 2013’ten beri Ukraynalı varlıklara saldıran Federal Güvenlik Servisi (FSB) ile bağları olan bir başka Rusya merkezli grup olan Armageddon tarafından kuruldu.

ESET, “Ukrayna bir kez daha kritik altyapılarını hedef alan siber saldırıların merkezinde yer alıyor” dedi. “Bu yeni Industroyer kampanyası, Ukrayna’da çeşitli sektörleri hedef alan çok sayıda silici dalgasını takip ediyor.”