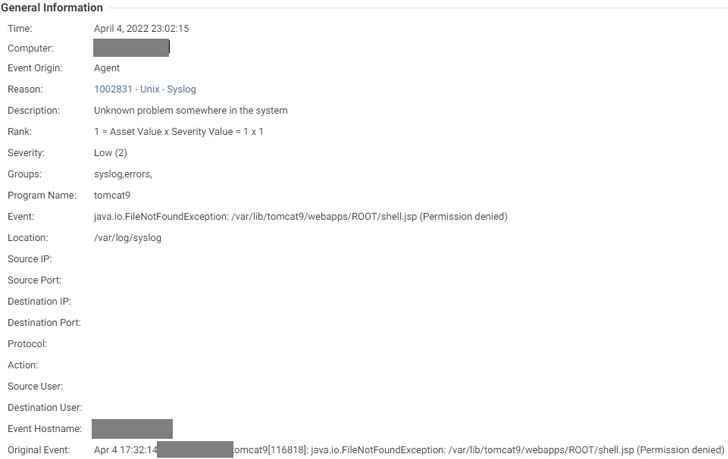

Yakın zamanda açıklanan kritik Spring4Shell güvenlik açığı, tehdidi yürütmek için tehdit aktörleri tarafından aktif olarak istismar edilmektedir. Mirai botnet kötü amaçlı yazılımıNisan 2022’nin başından beri özellikle Singapur bölgesinde.

“İstismar, tehdit aktörlerinin Mirai örneğini ‘/tmp’ klasörüne indirmesine ve izin değişikliğinden sonra yürütmesine izin veriyor. ‘chmod’,'” Trend Micro araştırmacıları Deep Patel, Nitesh Surana, Ashish Verma dedim Cuma günü yayınlanan bir raporda.

CVE-2022-22965 (CVSS puanı: 9.8) olarak izlenen güvenlik açığı, kötü niyetli kişilerin Spring Core uygulamalarında varsayılan olmayan koşullar altında uzaktan kod yürütmesine olanak tanıyarak saldırganlara güvenliği ihlal edilmiş cihazlar üzerinde tam kontrol verebilir.

Gelişme, ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı’nın (CISA) bu hafta başlarında Spring4Shell güvenlik açığını “aktif sömürünün kanıtlarına” dayanarak Bilinen İstismar Edilen Güvenlik Açıkları Kataloğuna eklemesiyle geldi.

Bu, botnet operatörlerinin istismar araç setlerine yeni duyurulan kusurları eklemek için hızlı bir şekilde hareket ettikleri ilk seferden çok uzak. Aralık 2021’de Mirai ve Kinsing dahil olmak üzere birden fazla botnet, açık İnternetteki hassas sunucuları ihlal etmek için Log4Shell güvenlik açığından yararlanmak.

MiraiJaponca’da “gelecek” anlamına gelen bir Linux kötü amaçlı yazılımı IP kameralar ve yönlendiriciler gibi ağa bağlı akıllı ev cihazlarını hedeflemeye ve onları botnet olarak bilinen virüslü cihazlardan oluşan bir ağa bağlamaya devam etti.

Ele geçirilen donanım sürüsünü kullanan IoT botnet, daha sonra büyük ölçekli kimlik avı saldırıları, kripto para madenciliği, tıklama sahtekarlığı ve dağıtılmış hizmet reddi (DDoS) saldırıları dahil olmak üzere daha fazla saldırı gerçekleştirmek için kullanılabilir.

Daha da kötüsü, Ekim 2016’da Mirai’nin kaynak kodunun sızdırılması, Okiru, Satori, Masuta ve orakçıonu sürekli değişen bir tehdit haline getiriyor.

Bu Ocak ayının başlarında siber güvenlik firması CrowdStrike, Linux sistemlerine isabet eden kötü amaçlı yazılımların 2021’de 2020’ye kıyasla %35 arttığını ve XOR DDoS, Mirai ve Mozi kötü amaçlı yazılım ailelerinin yıl içinde gözlemlenen Linux hedefli tehditlerin %22’sinden fazlasını oluşturduğunu belirtti.

Araştırmacılar, “Bu kötü amaçlı yazılım ailelerinin birincil amacı, savunmasız internete bağlı cihazları tehlikeye atmak, onları botnet’lerde toplamak ve bunları dağıtılmış hizmet reddi (DDoS) saldırıları gerçekleştirmek için kullanmaktır.” dedim.