Çin bağlantılı hasımlar, ülkedeki kritik altyapıyı hedef alan ortak bir kampanyanın gün yüzüne çıkmasından bir yıl sonra, Hindistan elektrik şebekesi kuruluşlarına yönelik devam eden bir saldırıya bağlanıyor.

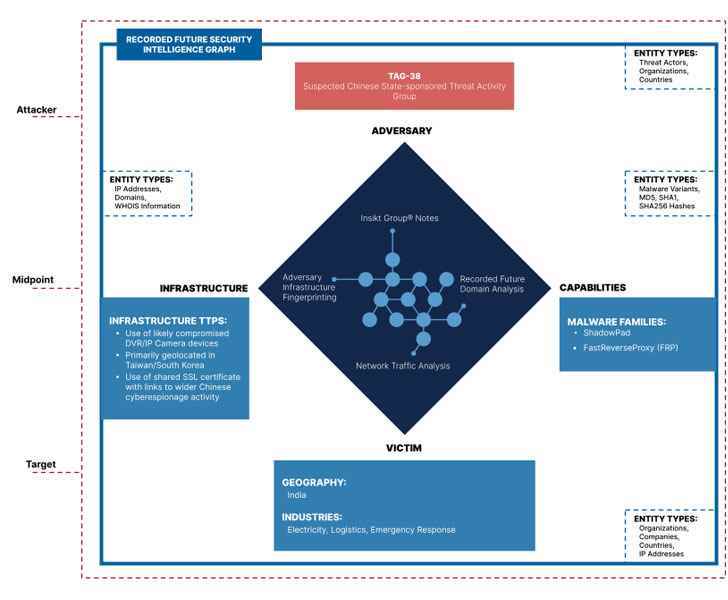

Recorded Future’s Insikt Group’a göre, izinsiz girişlerin çoğu, “Çin casusluğunda özel olarak satılan kötü amaçlı yazılımın şaheseri” olarak adlandırılan sofistike bir uzaktan erişim truva atı olan ShadowPad adlı modüler bir arka kapı içeriyordu.

“ShadowPad, kökenleri bilinen MSS yüklenicilerine bağlı olan, giderek artan sayıda Halk Kurtuluş Ordusu (PLA) ve Devlet Güvenlik Bakanlığı (MSS) bağlantılı gruplar tarafından kullanılmaya devam ediyor. dijital bir çeyrek yönetici olarak hareket eden “araştırmacılar dedim.

Siber güvenlik şirketi, sürdürülebilir kampanyanın amacının, gelecekteki acil durum operasyonlarına hazırlık olarak kritik altyapı sistemleriyle ilgili istihbarat toplamayı kolaylaştırmak olduğunu söyledi. Hedeflemenin Eylül 2021’de başladığına inanılıyor.

Saldırılar, özellikle Kuzey Hindistan’da, özellikle Ladakh’taki tartışmalı Hindistan-Çin sınırına yakın olan yedi Devlet Yük Sevk Merkezi’ni (SDLC) hedef aldı ve hedeflerden biri Şubat 2021’de açıklanan benzer bir saldırıda mağdur oldu ve RedEcho grubu.

2021 RedEcho saldırıları, ülkenin altı bölgesel ve eyalet yük sevkıyat merkezi (RLDC), iki liman, bir ulusal elektrik santrali ve bir trafo merkezi dahil olmak üzere 10 farklı Hint enerji sektörü kuruluşunun uzlaşmasını içeriyordu.

Kaydedilmiş Gelecek, en son kötü amaçlı etkinlikler grubunu, Tehdit Etkinliği Grubu 38 diğer adıyla TAG-38 adı altında takip ettiği yeni ortaya çıkan bir tehdit kümesiyle ilişkilendirdi. UNC#### ve Mandiant ve Microsoft tarafından verilen DEV-#### tanımlamaları), daha önce tanımlanmış RedEcho TTP’lerden “kayda değer farklılıklara” atıfta bulunur.

TAG-38, elektrik şebekesi varlıklarına saldırmanın yanı sıra, ulusal bir acil durum müdahale sistemini ve çok uluslu bir lojistik şirketinin Hindistan’daki yan kuruluşunu da etkiledi.

Ağları ihlal etmek için kullanılan ilk bulaşma vektörü bilinmemekle birlikte, ana sistemlerdeki ShadowPad kötü amaçlı yazılımına, Tayvan ve Güney Kore’de coğrafi olarak konumlanmış, internete bakan virüslü DVR/IP kamera cihazları ağı aracılığıyla el konuldu.

Araştırmacılar, erişimi olan en az 10 farklı grubu izlediğini ekleyerek, “Çin aktivite grupları arasında ShadowPad kullanımı, arka kapı kullanılarak düzenli olarak tanımlanan yeni aktivite kümeleri ve daha önce izlenen kümeler tarafından benimsenmeye devam edilmesiyle zamanla büyümeye devam ediyor” dedi. kötü amaçlı yazılıma.

Açıklamanın ardından, Hindistan’ın Birlik Güç Bakanı RK Singh karakterize izinsiz girişleri, Ocak ve Şubat aylarında gerçekleşen ve hükümetin savunmayı desteklemek için siber güvenlik mekanizmalarını sürekli olarak gözden geçirdiği başarısız “sorgulama girişimleri” olarak nitelendirdi.

Çin, kendi payına tekrarlandı “her tür siber saldırıya kesin olarak karşı çıkıyor ve bunlarla mücadele ediyor” ve “siber güvenlik, diyalog ve işbirliği yoluyla ortaklaşa ele alınması gereken tüm ülkelerin karşı karşıya olduğu ortak bir zorluktur”.

“Son zamanlarda, Çinli siber güvenlik şirketleri bir bir dizi raporÇin Dışişleri Bakanlığı Sözcüsü Zhao Lijian, ABD hükümetinin Çin dahil dünyanın birçok ülkesine siber saldırılar başlattığını ve bu ülkelerin kritik altyapılarının güvenliğini ciddi şekilde tehlikeye attığını ortaya koydu. dedim.

“ABD’nin siber güvenlik konusunda işbirliği yaptığı birçok müttefik veya ülkenin de ABD siber saldırılarının mağduru olduğunu belirtmekte fayda var. Başta Çin’in komşu ülkeleri olmak üzere uluslararası toplumun gözlerini dört açacağına ve kendi kararını vereceğine inanıyoruz. ABD tarafının gerçek niyetleri üzerine.”