Hamas’ın siber savaş bölümüyle bağlantılı bir tehdit aktörü, hassas savunma, kolluk kuvvetleri ve acil servis kuruluşlarında çalışan yüksek profilli İsrailli bireyleri hedef alan “ayrıntılı bir kampanya” ile ilişkilendirildi.

Siber güvenlik şirketi Cybereason, “Kampanya operatörleri, nihayetinde Windows ve Android cihazlar için daha önce belgelenmemiş arka kapılar sağlamayı amaçlayan gelişmiş sosyal mühendislik teknikleri kullanıyor.” dedim Çarşamba raporunda.

“Saldırının arkasındaki amaç, casusluk amacıyla kurbanların cihazlarından hassas bilgileri çıkarmaktı.”

Aylarca süren izinsiz girişler, kod adı “Sakallı Barbie Operasyonu,” Orta Doğu dışında faaliyet gösteren ve APT-C-23 ve Desert Falcon takma adları tarafından da bilinen Arid Viper adlı Arapça konuşan ve politik motivasyonlu bir gruba atfedilmiştir.

En son olarak, tehdit aktörü, siyasi temalı kimlik avı e-postaları ve sahte belgeler kullanılarak Ekim 2021’den başlayarak Filistinli aktivistlere ve kuruluşlara yönelik saldırılardan sorumlu tutuldu.

En son sızmalar, İsrailli bireyleri truva atlı mesajlaşma uygulamalarını indirmeye yönlendirerek ve oyunculara sınırsız erişim sağlayarak bilgisayarlardan ve mobil cihazlardan gelen bilgileri yağmalamaya özel odaklanmalarıyla dikkat çekiyor.

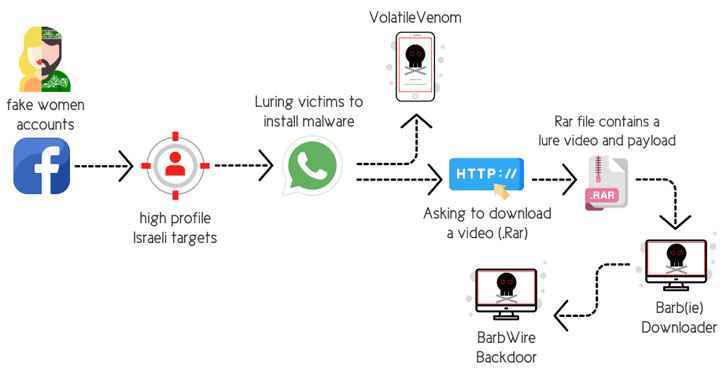

Sosyal mühendislik saldırıları, hedeflenen bireylerin güvenini kazanmak ve onlarla platformda arkadaş olmak için çekici genç kadınların hayali profillerini oluşturmak için kedi avcılığı taktiğine dayanan Facebook’ta sahte kişilerin kullanılmasını içeriyordu.

Araştırmacılar, “Kurbanın güvenini kazandıktan sonra, sahte hesabın operatörü, konuşmayı Facebook’tan WhatsApp’a taşımayı öneriyor” dedi. “Böyle yaparak operatör, hedefin cep telefonu numarasını hızla alır.”

Sohbet Facebook’tan WhatsApp’a geçtiğinde, saldırganlar kurbanlara Android için güvenli bir mesajlaşma uygulaması (“VolatileVenom” olarak adlandırılır) yüklemelerini ve ayrıca bir kötü amaçlı yazılım indiricisinin konuşlandırılmasına yol açan müstehcen cinsel içerik içeren bir RAR arşiv dosyasını açmalarını önerir. Barb(ie) denir.

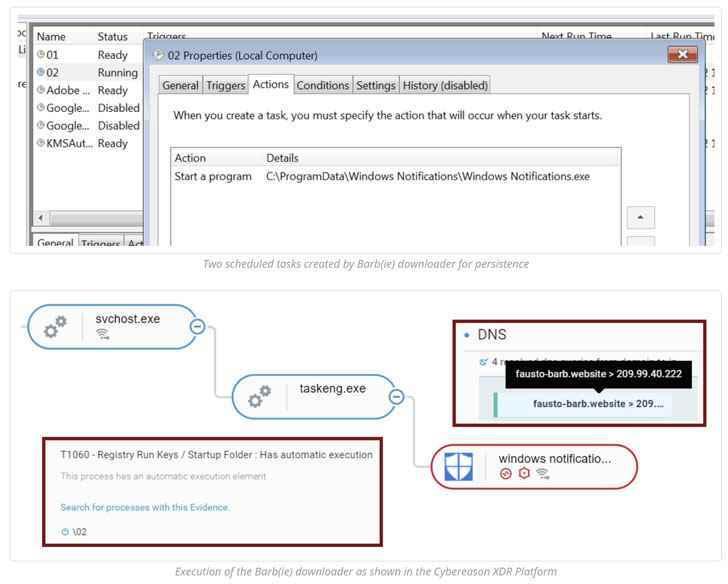

Kampanyanın diğer ayırt edici özellikleri arasında, indirme modülü tarafından yüklenen BarbWire Backdoor da dahil olmak üzere yükseltilmiş kötü amaçlı yazılım araçları cephanesinden yararlanan grup yer alıyor.

Kötü amaçlı yazılım, kurban makinesini tamamen tehlikeye atmak için bir araç olarak hizmet eder ve kalıcılık oluşturmasına, depolanan bilgileri toplamasına, ses kaydetmesine, ekran görüntülerini yakalamasına ve ek yükleri indirmesine olanak tanır ve bunların tümü uzak bir sunucuya geri gönderilir.

VolatileVenom ise meşru mesajlaşma uygulamalarını taklit ettiği ve sistem güncellemeleri gibi göründüğü bilinen ve Arid Viper tarafından en az 2017’den beri farklı kampanyalarda kullanılmaya başlanan Android casus yazılımıdır.

Hileli Android uygulamasının böyle bir örneğine “Wink Chat” adı verilir; burada, uygulamayı kullanmak için kaydolmaya çalışan kurbanlara “kaldırılacak” şeklinde bir hata mesajı sunulur, yalnızca arka planda gizlice çalışması ve bir mobil cihazlardan çok çeşitli veriler.

Araştırmacılar, “Saldırganlar, Filistinlileri ve diğer Arapça konuşanları hedef almak için kullanılan bilinen altyapıdan farklı, tamamen yeni bir altyapı kullanıyor” dedi.

“Bu kampanya, yükseltilmiş gizlilik, daha karmaşık kötü amaçlı yazılımlar ve çok aktif ve bakımlı bir sahte Facebook hesapları ağı kullanarak saldırgan HUMINT yeteneklerini içeren sosyal mühendislik tekniklerinin mükemmelliği ile APT-C-23 yeteneklerinde önemli bir artış gösteriyor. grup için oldukça etkili olduğu kanıtlanmıştır.”