FIN7 olarak bilinen kötü şöhretli siber suç grubu, yazılım tedarik zinciri uzlaşmasını ve çalınan kimlik bilgilerinin kullanımını birleştirmek için ilk erişim vektörlerini çeşitlendirdi, yeni bir araştırma ortaya çıkardı.

Olay müdahale firması Mandiant, “Birden fazla kuruluşta FIN7 ile ilişkilendirilen etkinliğin ardından veri hırsızlığı gaspı veya fidye yazılımı dağıtımı ve teknik çakışmalar, FIN7 aktörlerinin zaman içinde çeşitli fidye yazılımı operasyonlarıyla ilişkilendirildiğini gösteriyor.” dedim Pazartesi analizinde.

Siber suçlu grubu, 2010’ların ortalarında ortaya çıkmasından bu yana, kredi kartı çalan kötü amaçlı yazılımlarla restoran, kumar ve konaklama sektörlerini hedefleyen satış noktası (POS) sistemlerini hedefleyen büyük ölçekli kötü amaçlı yazılım kampanyalarıyla ün kazandı.

FIN7’nin para kazanma stratejisindeki fidye yazılımına geçişi, Recorded Future’ın Gemini Advisory biriminin Ekim 2021’de yayınladığı bir raporun ardından, rakibin bir fidye yazılımı saldırısına yol açmak üzere farkında olmayan sızma test cihazlarını işe almak için Bastion Secure adlı sahte bir paravan şirket kurduğunu tespit etti.

Daha sonra bu Ocak ayının başlarında, ABD Federal Soruşturma Bürosu (FBI) Veriliş Finansal olarak motive olmuş çetenin kötü niyetli USB sürücüler (diğer adıyla KötüUSB) sistemlere fidye yazılımı da dahil olmak üzere kötü amaçlı yazılım bulaştırmak için ulaşım, sigorta ve savunma endüstrilerindeki ABD iş hedeflerine.

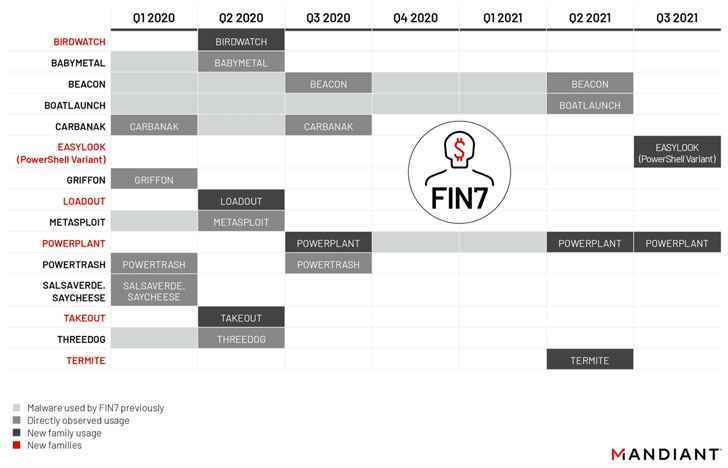

Oyuncu tarafından 2020’den bu yana sahnelenen son izinsiz girişler, POWERPLANT adlı geniş bir PowerShell arka kapı çerçevesinin dağıtımını içeriyor ve grubun saldırgan operasyonları için PowerShell tabanlı kötü amaçlı yazılım kullanma eğilimini sürdürüyor.

Mandiant araştırmacıları, “Hiç şüphe yok ki PowerShell, FIN7’nin aşk dilidir.” Dedi.

Saldırılardan birinde, FIN7’nin, meşru bir uzaktan yönetim aracı olan Atera Agent’ı içeren ve daha sonra POWERPLANT’ı teslim eden Truva atlı sürümleri barındıran bir Amazon S3 kovasına işaret etmek için birden fazla indirme bağlantısını ince ayar yapmak için dijital ürünler satan bir web sitesini tehlikeye attığı gözlemlendi. kurbanın sistemine.

Tedarik zinciri saldırısı aynı zamanda grubun ilk erişim ve tipik olarak kimlik avı planlarına odaklanan birinci aşama kötü amaçlı yazılım yüklerinin dağıtımı için gelişen ticari zanaatını da işaret ediyor.

Grubun sızmalarını kolaylaştırmak için kullandığı diğer araçlar arasında bir keşif aracı olan EASYLOOK; BOATLAUNCH, Windows AntiMalware Tarama Arayüzü’nü (AMSI) atlamak için tasarlanmış bir yardımcı modül; ve HTTP üzerinden alınan sonraki aşama ikili dosyalarını getirmek ve yürütmek için kullanılan .NET tabanlı bir indirici olan BIRDWATCH.

Mandiant araştırmacıları, “FIN7 üyelerinin 2018’deki suçlamalarına ve ABD Adalet Bakanlığı tarafından 2021’de açıklanan ilgili cezaya rağmen, FIN7’nin en azından bazı üyeleri aktif kaldı ve zaman içinde suç operasyonlarını geliştirmeye devam ediyor.” Dedi.

“Evrimleri boyunca FIN7, operasyonel tempolarının hızını, hedeflemelerinin kapsamını ve hatta muhtemelen yeraltındaki siber suçlulardaki diğer fidye yazılım operasyonlarıyla ilişkilerini artırdı.”