Araştırmacılar, programların bir tarayıcı aracılığıyla düzenlenmesine ve çalıştırılmasına izin veren web tabanlı etkileşimli bir bilgi işlem platformu olan açıkta kalan Jupyter dizüstü bilgisayarlarını hedef almak için özel olarak tasarlanmış ilk Python tabanlı fidye yazılımı türü olduğunu söylediler.

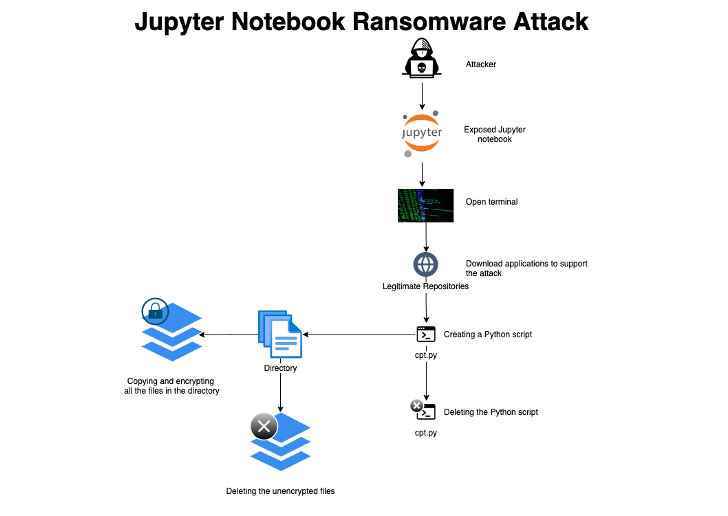

Aqua Security’de veri analisti olan Assaf Morag, “Saldırganlar, yanlış yapılandırılmış ortamlar aracılığıyla ilk erişim elde ettiler, ardından sunucudaki belirli bir yoldaki her dosyayı şifreleyen ve yürütüldükten sonra saldırıyı gizlemek için kendisini silen bir fidye yazılımı komut dosyası çalıştırdı.” dedim bir raporda.

Bulut güvenlik firmasının bal küpü sunucularından birinde sıkışıp kaldıktan sonra tespit ettiği yeni fidye yazılımı örneğinin, adı açıklanmayan saldırganın sunucuya erişmesi ve şifreleme işlemini gerçekleştirmek için gerekli araçları indirmesinden sonra yürütüldüğü söyleniyor. terminal açma.

Aqua Security, saldırıyı diğer geleneksel hizmet olarak fidye yazılımı (RaaS) planlarından farklı olarak “basit ve anlaşılır” olarak nitelendirdi ve sistemde herhangi bir fidye notu sunulmadığını ve tehdit aktörünün denemeler yapıyor olabileceği olasılığını artırdığını ekledi. Modus operandi veya bal küpünün tamamlanmadan önce zaman aşımına uğraması.

Saldırganın kimliği belirsizliğini koruyor, ancak olay analizi sırasında ortaya çıkarılan kanıtlar, Jupyter dizüstü bilgisayarlarına yönelik önceki kripto madenciliği saldırılarıyla benzerlikler göstererek Rus kökenli bir aktöre işaret ediyor.

Morag, “Jupyter not defterleri verileri analiz etmek ve veri modelleri oluşturmak için kullanıldığından, bu ortamlar düzgün bir şekilde yedeklenmezse, bu saldırı kuruluşlara önemli zararlar verebilir” dedi.