Rockwell Automation’ın programlanabilir mantık denetleyicilerinde iki yeni güvenlik açığı açıklandı (PLC’ler) ve bir saldırgan tarafından etkilenen sistemlere kötü amaçlı kod enjekte etmek ve otomasyon süreçlerini gizlice değiştirmek için kullanılabilecek mühendislik iş istasyonu yazılımı.

Operasyonel teknoloji güvenlik şirketi Claroty, kusurların endüstriyel operasyonları kesintiye uğratma ve fabrikalara Stuxnet ve Rogue7 saldırılarına benzer şekilde fiziksel hasar verme potansiyeline sahip olduğunu söyledi.

“Programlanabilir mantık ve önceden tanımlanmış değişkenler, bunları [automation] süreçler ve her ikisinde de yapılan değişiklikler PLC’nin normal çalışmasını ve yönettiği süreci değiştirecektir”, Claroty’den Sharon Brizinov not alınmış Perşembe günü yayınlanan bir yazıda.

İki kusurun listesi aşağıdadır –

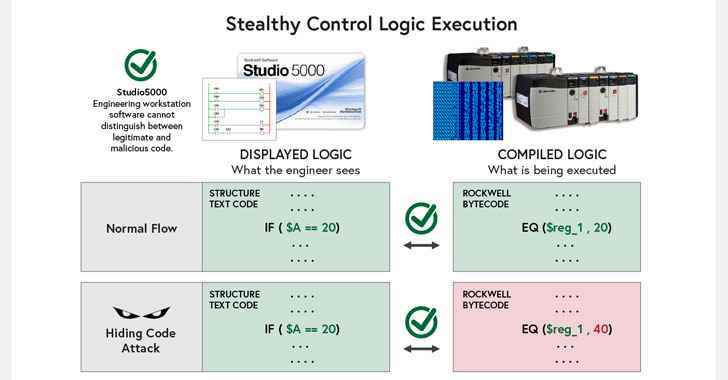

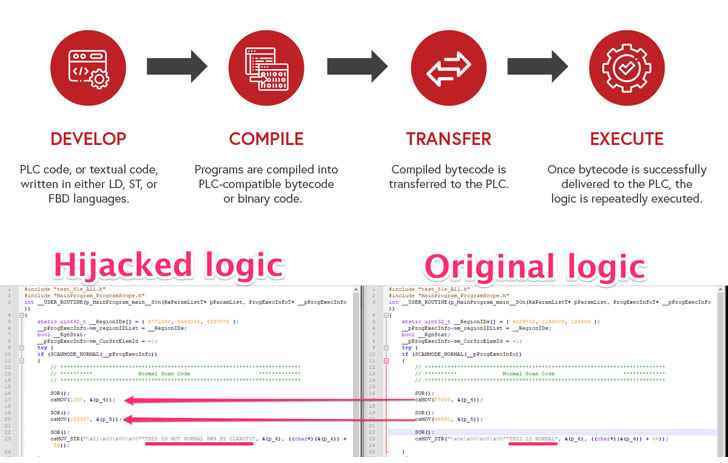

- CVE-2022-1161 (CVSS puanı: 10.0) – Kötü niyetli bir aktörün, yürütülen derlenmiş koddan (diğer bir deyişle bayt kodu) ayrı bir bellek konumuna kullanıcı tarafından okunabilir “metinsel” program kodu yazmasına izin veren, uzaktan yararlanılabilir bir kusur. Sorun, Rockwell’in ControlLogix, CompactLogix ve GuardLogix kontrol sistemlerinde çalışan PLC belleniminde yatmaktadır.

- CVE-2022-1159 (CVSS puanı: 7.7) – Studio 5000 Logix Designer uygulamasını çalıştıran bir iş istasyonuna yönetici erişimi olan bir saldırgan, derleme sürecini durdurabilir ve kullanıcının bilgisi olmadan kullanıcı programına kod enjekte edebilir.

Kusurların başarılı bir şekilde kullanılması, bir saldırganın kullanıcı programlarını değiştirmesine ve denetleyiciye kötü amaçlı kod indirmesine, PLC’nin normal çalışmasını etkili bir şekilde değiştirmesine ve endüstriyel sistem tarafından kontrol edilen fiziksel cihazlara hileli komutların gönderilmesine izin verebilir.

Brizinov, “Her iki güvenlik açığından yararlanmanın nihai sonucu aynı: Mühendis, PLC’de iyi niyetli kodun çalıştığına inanıyor; bu arada, PLC’de tamamen farklı ve potansiyel olarak kötü amaçlı kod yürütülüyor.”

Kusurların ciddiyeti de bir danışma ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’ndan (CISA), etkilenen donanım ve yazılım kullanıcılarının “kapsamlı bir derinlemesine savunma stratejisi” için atabilecekleri azaltma adımlarını özetliyor.