Lapsus$ hack ve gasp kolektifi için yoğun bir hafta oldu. İlk önce, çalışan hesap bilgileri olduğunu iddia ettiği şeyi sızdırdı. LG Elektronikayrıca çeşitli kaynaklar için kaynak kodu Microsoft Ürün:% s.

Birkaç saat sonra grup, kimlik ve erişim yönetimi şirketini ihlal ettiğini gösteren ekran görüntüleri de yayınladı. okta. Potansiyel ihlal haberleri internette hızla yayıldı.

Okta, büyük kuruluşlar için çalışanların her biri için farklı bir parola gerektirmeden birden fazla sistemde oturum açmasına olanak tanıyan tek bir oturum açma hizmeti sunar. Bir Okta hackinin müşteriler için potansiyel olarak ciddi etkileri olabilir.

Okta’nın yanıtı

Okta bir ön açıklama yayınladı ifade Salı sabahı, Lapsus$’ın yayınlanan ekran görüntülerinin, bu yıl Ocak ayında meydana gelen “alt işlemcilerimizden biri için çalışan üçüncü taraf bir müşteri destek mühendisinin hesabını ele geçirme girişiminden” geldiğini belirterek.

Bir saniye ifade Okta Güvenlik Müdürü David Bradley, destek mühendisinin hesabını ihlal etmeye yönelik “başarısız girişim” hakkında daha fazla ayrıntı verdi.

Müşterilere “Okta hizmetinin ihlal edilmediği ve tam olarak çalışır durumda olduğu” konusunda güvence verirken, bir adli tıp soruşturmasının “bir saldırganın erişime sahip olduğu 16-21 Ocak 2022 arasında beş günlük bir zaman aralığı olduğunu” tespit ettiğini de itiraf etti. bir destek mühendisinin dizüstü bilgisayarı”. Ancak Bradley ısrar etti, “[t]Okta müşterileri üzerindeki potansiyel etki, destek mühendislerinin sahip olduğu erişimle sınırlıdır”, özellikle bilgisayar korsanlığı grubunun müşteri verilerini indiremediğini ve şifrelere erişimi olmadığını belirtti.

Bağımsız güvenlik araştırmacısı Bill Demirkapı, daha fazla ayrıntı verdi. TechRadar Pro e-posta yoluyla. Üçüncü taraf destek mühendisinin şu anda SYKES Enterprises, Inc için çalıştığını açıkladı. onaylanmış Lapsus$, bu destek personelinin sahip olduğu erişimi kullanarak Okta’nın dahili Slack, Jira ve müşterilere yardımcı olmak için kullanılan arka uç idari erişim panelini ihlal edebildi. “Şu anda, Lapsus$’ın Okta’nın ortamına hâlâ erişimi varmış gibi görünmüyor” dedi.

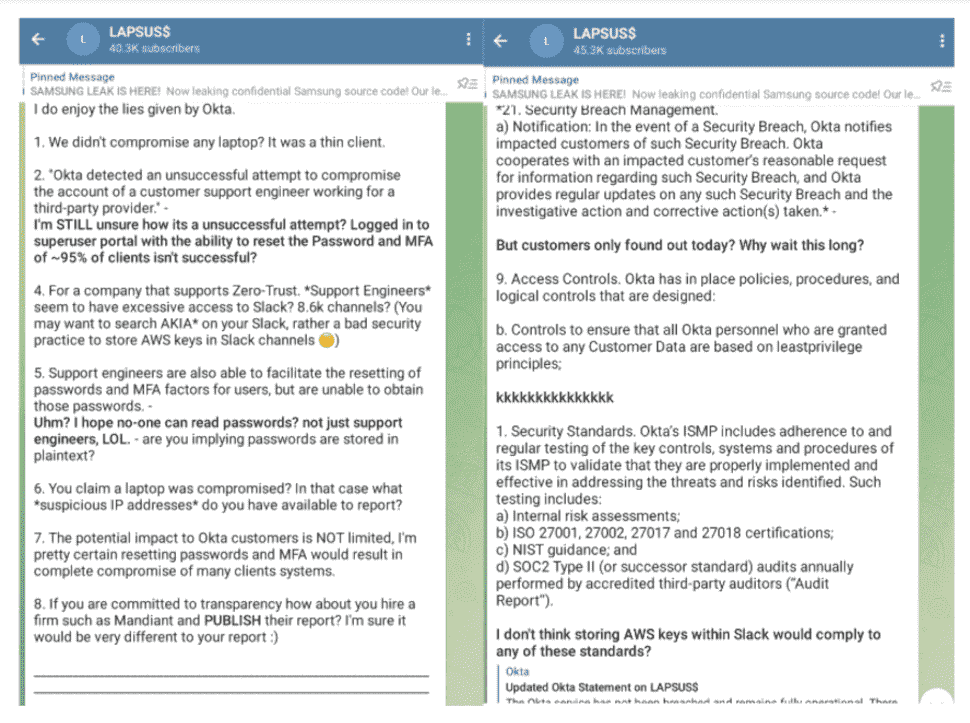

Salı öğleden sonra, Lapsus$, Bradley’in Telegram kanalındaki açıklamasına saldırıyı “başarısız” olarak nitelendirmesine itiraz ederek yanıt verdi. kullanıcılarını Ocak olayı hakkında bilgilendirmek için.

Bradley o zamandan beri kabul edildi “müşterilerin küçük bir yüzdesi – yaklaşık %2,5 [366 companies] – potansiyel olarak olaydan etkilenmiş” ve “müşterilerimizin yapması gereken herhangi bir düzeltici eylem olmadığı” konusunda ısrar etmesine rağmen verileri “görüntülenmiş veya üzerinde işlem yapılmış” olabilir.

ayrı bir İleti, Bradley olay için bir zaman çizelgesi belirledi ve Lapsus$’ın daha önce bir “süper kullanıcı” portalına atıfta bulunmasına değindi ve bunun gruba müşteri hesaplarına “tanrısal bir erişim” sağladığı iddialarını kapattı. Bunun yerine Bradley, süper kullanıcı portalının “destek mühendislerine yalnızca rollerini yerine getirmek için ihtiyaç duydukları belirli erişime sahip olmalarını sağlamak için en az ayrıcalık düşünülerek oluşturulmuş bir uygulama olduğunu” açıkladı.

Okta, Ocak olayını daha erken açıklamadığı için hem Lapsus$’dan hem de güvenlik sektöründen eleştiri aldı. Şaşırtıcı olmayan bir şekilde, ihlal yatırımcıları tedirgin etti ve düşürmek Okta’nın hisse senedi fiyatının yanı sıra eski sürüme geçmek Raymond James Equity Research’ten.

Lapsus$ kimdir?

Üyelerinin bu hafta neden olduğu kaosa rağmen, Lapsus$ siber suç sahnesinde nispeten yeni. Hacking kolektifi ilk olarak geçen yılın sonuancak zaten dahil olmak üzere büyük isimleri ihlal etti Microsoft, Nvidia, Samsung ve Ubisoft.

Salı günü, Microsoft bir yayınladı. rapor Lapsus$ hakkında, grubun alışılmadık olduğunu, çünkü faaliyetlerini sosyal medyada yayınladığını ve hacklemek istedikleri şirketlere erişmelerine izin vermeye istekli çalışanları açıkça işe aldığını belirtti.

Grubun çevrimiçi hayranlarını kazanırken, Lapsus$’ın sosyal medyadaki varlığı da aleyhine çalışıyor. Lapsus$, Microsoft’a yapılan saldırıyı sosyal medyada duyurdu gerçekleşirkenMicrosoft’un dediği gibi, “ekibimizin müdahale etmesine ve operasyonun ortasında aktörü kesmesine izin vererek, daha geniş etkiyi sınırlayarak eylemimizi artırdı”.

Bloomberg rapor edildi Çarşamba günü, Lapsus$ üyelerinden ikisinin, birinin İngiltere’de Oxford yakınlarında ve birinin Brezilya’da yaşayan genç olduğu düşünülüyor. “Beyaz” ve “İhlal Üssü” takma adlarıyla tanınan İngiliz gencin kimliği belirlendi. siber güvenlik araştırmacıları 2021’in ortalarında, kendisi hakkında çevrimiçi bir bilgi izi bıraktıktan sonra. O da oldu doxxed yaklaşık 14 milyon dolarlık kripto para birimine sahip olduğunu iddia eden diğer bilgisayar korsanları tarafından.

Perşembe günü, BBC rapor edildi Yaşları 16 ile 21 arasında değişen yedi kişinin Lapsus$ ile ilgili bir soruşturma kapsamında Londra polisi tarafından tutuklandığını, ancak söz konusu gençlerin söz konusu gençlerin olup olmadığı net değil. Bloomberg tutuklananlar arasındaydı. Yedi kişi soruşturma kapsamında serbest bırakıldı.

Salı gecesi Lapsus$, bazı üyelerinin “30/3/2022’ye kadar tatile” gitmesi nedeniyle grubun bir süreliğine “sessiz olabileceğini” duyurdu. Grup “en kısa sürede bir şeyler sızdırmaya çalışın” sözü verirken, son tutuklamaların ışığında, kolektif amaçlanandan daha uzun bir ara veriyor olabilir.

Genç olmalarına rağmen, Lapsus$’ın genç üyeleri son derece bilgili. Microsoft olarak not alınmışLapsus$ “modern teknoloji ekosistemlerindeki kimliklerin ve güven ilişkilerinin birbirine bağlı doğasını anlar ve telekomünikasyon, teknoloji, BT hizmetleri ve ortak veya tedarikçi kuruluşlara erişmek için tek bir kuruluştan erişimlerinden yararlanmaları için şirketleri destekler”.

Şirketler kendilerini nasıl koruyabilirler?

Microsoft’un rapor şirketlere kendilerini Lapsus$’dan gelen saldırılara karşı nasıl koruyacakları konusunda tavsiyeler içeriyordu. Raporda, “çok faktörlü kimlik doğrulamanın (MFA), bilgisayar korsanlığı kolektifine karşı birincil savunma hatlarından biri olduğu” belirtildi. Ancak Lapsus$, SMS MFA kodlarına erişmek için SIM değiştirme saldırılarına giriştiğinden, SMS tabanlı MFA gibi güvenli olmayan yöntemlerin yeterli olmadığını da vurguladı.

Lapsus$ genellikle sosyal mühendislik yoluyla kimlik bilgilerini çaldığından, Microsoft ayrıca bu tür saldırılar hakkında çalışanların farkındalığını artırmayı önerdi. Diğer öneriler arasında VPN’ler için “modern kimlik doğrulama seçeneklerinin” kullanılması ve Lapsus$’ın gizlice girmeye çalışması durumunda olay yanıt iletişim kanallarının “yetkisiz katılımcılar için yakından izlenmesi” yer aldı.

Ayrıca Microsoft, şirketlerin Lapsus$’dan veya aynı yöntemleri taklit eden gruplardan gelen saldırıları “tespit etme, arama ve yanıt verme” konusunda yardımcı olmak için kullanabilecekleri bir kaynak koleksiyonu sağladı.