olarak bilinen Çin merkezli gelişmiş kalıcı tehdit (APT) Mustang Panda daha önce belgelenmemiş bir varyantı kullanan devam eden bir siber casusluk kampanyasına bağlandı. PlugX virüslü makinelerde uzaktan erişim truva atı.

Slovak siber güvenlik firması ESET, yeni versiyonun adını aldı HodurTemmuz 2021’de ortaya çıkan THOR adlı başka bir PlugX (aka Korplug) varyantına benzerliği nedeniyle.

ESET kötü amaçlı yazılım araştırmacısı Alexandre Côté Cyr “Kurbanların çoğu Doğu ve Güneydoğu Asya’da, ancak birkaçı Avrupa’da (Yunanistan, Kıbrıs, Rusya) ve Afrika’da (Güney Afrika, Güney Sudan)” dedim The Hacker News ile paylaşılan bir raporda.

“Bilinen kurbanlar arasında araştırma kuruluşları, internet servis sağlayıcıları (ISS’ler) ve çoğunlukla Doğu ve Güneydoğu Asya’da bulunan Avrupa diplomatik misyonları yer alıyor.”

TA416, HoneyMyte, RedDelta veya PKPLUG olarak da bilinen Mustang Panda, siber casusluk grubu Bu, öncelikle Moğolistan’a özel olarak odaklanan sivil toplum kuruluşlarını hedef almasıyla bilinir.

En az Ağustos 2021’e kadar uzanan en son kampanya, Avrupa’da devam eden olaylar ve Ukrayna’daki savaşla ilgili sürekli gelişen sahte belgeler yığınını içeren bir uzlaşma zincirinden yararlanıyor.

ESET, “Diğer kimlik avı cazibeleri, güncellenmiş COVID-19 seyahat kısıtlamalarından, Yunanistan için onaylanmış bir bölgesel yardım haritasından ve Avrupa Parlamentosu ve Konsey Yönetmeliğinden bahsediyor.” Dedi. “Son cazibe, Avrupa Konseyi’nin web sitesinde bulunan gerçek bir belgedir. Bu, bu kampanyanın arkasındaki APT grubunun güncel olayları takip ettiğini ve bunlara başarılı ve hızlı bir şekilde tepki verebildiğini gösteriyor.”

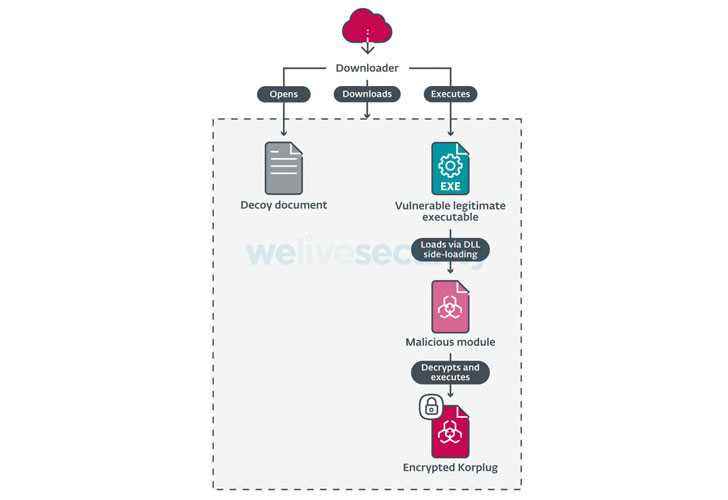

Kullanılan kimlik avı cazibesinden bağımsız olarak, enfeksiyonlar, güvenliği ihlal edilmiş Windows ana bilgisayarında Hodur arka kapısının konuşlandırılmasıyla sonuçlanır.

“Bu kampanyada kullanılan varyant, THOR varyantıyla pek çok benzerlik taşıyor, bu yüzden ona Hodur adını verdik” dedi. “Benzerlikler arasında, aynı format olan SoftwareCLASSESms-pu kayıt defteri anahtarının kullanımı yer alır. [command-and-control] yapılandırmadaki sunucular ve Statik pencere sınıfının kullanımı.”

Hodur, kendi adına, implantın kapsamlı sistem bilgilerini toplamasını, rastgele dosyaları okuyup yazmasını, komutları yürütmesini ve uzak bir cmd.exe oturumu başlatmasını sağlayan çeşitli komutları işlemek üzere donatılmıştır.

ESET’ten elde edilen bulgular, her ikisi de bu ayın başlarında güncellenmiş bir PlugX varyantını dağıtmak için bir Mustang Panda kampanyasını detaylandıran Google’ın Tehdit Analizi Grubu (TAG) ve Proofpoint’in kamuya açıklamalarıyla örtüşüyor.

Côté Cyr, “Bu kampanyada kullanılan tuzaklar, Mustang Panda’nın dünya olaylarına ne kadar hızlı tepki verebildiğini bir kez daha gösteriyor.” dedi. “Bu grup ayrıca, Korplug’ı dağıtmak için trident indiricilerin imzasını kullanması da dahil olmak üzere araçlarını yinelemeli olarak geliştirme yeteneğini gösteriyor.”