Tarayıcıda tarayıcı (BitB) saldırısı adı verilen yeni bir kimlik avı tekniği, meşru bir etki alanını taklit etmek için tarayıcı içindeki bir tarayıcı penceresini simüle etmek için kullanılabilir, böylece ikna edici kimlik avı saldırıları gerçekleştirmeyi mümkün kılar.

mrd0x_ tanıtıcısını kullanan penetrasyon test cihazı ve güvenlik araştırmacısına göre, yöntem üçüncü taraf çoklu oturum açmadan yararlanıyor (TOA) “Google ile oturum aç” (veya Facebook, Apple veya Microsoft) gibi web sitelerine yerleştirilmiş seçenekler.

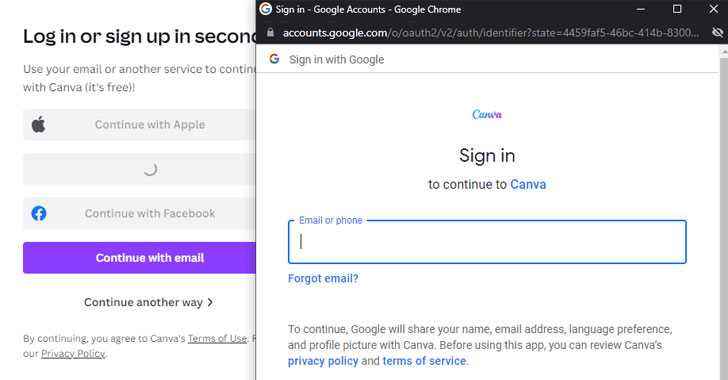

Bir kullanıcı bu yöntemlerle oturum açmaya çalıştığında varsayılan davranış, kimlik doğrulama işlemini tamamlamak için bir açılır pencere ile karşılanmak olsa da, BitB saldırısı, bir HTML ve CSS kodu karışımı kullanarak bu işlemin tamamını kopyalamayı amaçlar. tamamen fabrikasyon tarayıcı penceresi.

“Pencere tasarımını, kimlik avı sayfasını barındıran kötü amaçlı sunucuya işaret eden bir iframe ile birleştirin ve temelde ayırt edilemez” mrd0x_ dedim geçen hafta yayınlanan teknik bir yazıda. “JavaScript, pencerenin bir bağlantıda veya düğme tıklamasında, sayfa yüklemede vb. görünmesini sağlamak için kolayca kullanılabilir.”

Bu yöntem, etkili bir şekilde monte etmeyi önemli ölçüde kolaylaştırırken sosyal mühendislik kampanyalarıpotansiyel kurbanların, kimlik bilgilerinin toplanması için böyle bir sahte kimlik doğrulama penceresi görüntüleyebilen bir kimlik avı alanına yönlendirilmeleri gerektiğini belirtmekte fayda var.

mrd0x_, “Ancak, saldırganın sahip olduğu web sitesine girdikten sonra, kullanıcı meşru web sitesi gibi görünen bir yere kimlik bilgilerini yazarken rahat olacaktır (çünkü güvenilir URL öyle diyor),” diye ekledi.