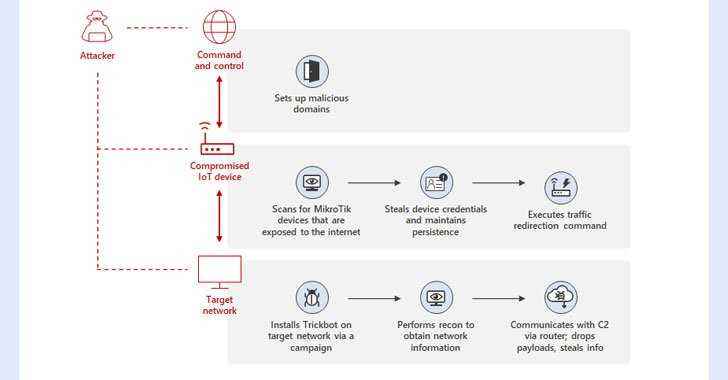

Microsoft Çarşamba günü, komuta ve kontrol (C2) sunucuları ile iletişim kurmak için bir aracı olarak güvenliği ihlal edilmiş Nesnelerin İnterneti (IoT) cihazlarının kullanılmasını içeren TrickBot kötü amaçlı yazılımı tarafından kullanılmaya başlanan daha önce keşfedilmemiş bir tekniği detaylandırdı.

Microsoft’un Defender for IoT Araştırma Ekibi ve Tehdit İstihbarat Merkezi, “MikroTik yönlendiricileri C2 sunucuları için proxy sunucuları olarak kullanarak ve trafiği standart olmayan bağlantı noktaları üzerinden yeniden yönlendirerek, TrickBot, kötü niyetli IP’lerin standart güvenlik sistemleri tarafından algılanmasından kaçmasına yardımcı olan başka bir kalıcılık katmanı ekler.” MSTIC) dedim.

2016 yılında bankacılık truva atı olarak ortaya çıkan TrickBot, taktiklerini farklı ağlara, ortamlara ve cihazlara uyarlamanın yanı sıra bir hizmet olarak erişim sunmasını sağlayan modüler mimarisiyle sofistike ve kalıcı bir tehdide dönüşmüştür. Conti fidye yazılımı gibi sonraki aşama yükler için.

Botnet, saldırı çerçevesini dayanıklı hale getirmek, tersine mühendislikten kaçınmak ve C2 sunucularının kararlılığını korumak için özelliklerini sürekli olarak iyileştirmiş olsa bile, TrickBot’un yeteneklerinin genişletilmesi, altyapısının çevrimdışı duruma geldiğine dair raporların ortasında geliyor.

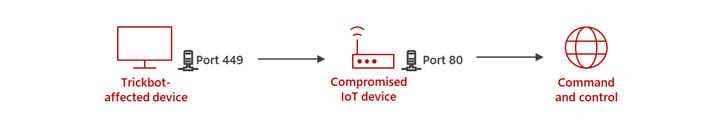

Spesifik olarak, MSTIC tarafından tanımlanan yeni yöntem, “TrickBot’tan etkilenen cihaz ile C2 sunucusu arasında bir iletişim hattı oluşturmak” için MikroTik’ten yönlendiriciler gibi saldırıya uğramış IoT cihazlarından yararlanmayı içerir.

Bu aynı zamanda varsayılan parolalar, kaba kuvvet saldırıları veya MikroTik RouterOS’ta şu anda yamalı bir kusurdan yararlanma gibi bir yöntem kombinasyonu kullanarak yönlendiricilere girmeyi de gerektirir (CVE-2018-14847), ardından erişimi sürdürmek için yönlendiricinin parolasını değiştirin.

Bir sonraki adımda, saldırganlar daha sonra konu yönlendiricideki 449 ve 80 numaralı bağlantı noktaları arasındaki trafiği yeniden yönlendirmek ve TrickBot’tan etkilenen ana bilgisayarların C2 sunucusuyla iletişim kurması için bir yol oluşturmak üzere tasarlanmış bir ağ adresi çevirisi (NAT) komutu.

TrickBot ve güvenliği ihlal edilmiş MikroTik ana bilgisayarları arasındaki potansiyel bağlantılar daha önce Kasım 2018, bu, ilk kez tam olarak işleyiş biçiminin çıplak olarak ortaya konmasıdır. Kötü amaçlı yazılımın geçen ay sınırlarına ulaşması ve Aralık 2021’den bu yana hiçbir yeni C2 sunucusunun kaydedilmemesiyle birlikte, operatörlerin operasyonu nasıl ilerletmeyi planladıkları görülüyor.

Araştırmacılar, “Geleneksel bilgi işlem cihazları için güvenlik çözümleri gelişmeye ve gelişmeye devam ettikçe, saldırganlar hedef ağları tehlikeye atmak için alternatif yollar keşfedecek” dedi. “Yönlendiricilere ve diğer IoT cihazlarına yönelik saldırı girişimleri yeni değil ve yönetilmedikleri için ağdaki en zayıf halkalar olabilirler.”