bu video 3D işlenmiş metin ve sokak protestosu görüntüleri üzerinde titreyen grenli Guy Fawkes maskeleriyle tipik Anonim tarzında açılır.

“Selam dünya! Biz Anonimiz,” diyor çarpık bir ses. “Savaş bulutlarını görüyoruz … ve bu bizi kızdırıyor.”

YouTube’a yüklenen ve Twitter’da @YourAnonNews’in 7,8 milyon takipçisiyle paylaşılan bu video, Anonymous’un o an olduğu an olarak anıldı. “Rusya’ya savaş ilan etti.” Anonymous sürekli bir ordudan çok çok amaçlı bir hacktivist olduğu için bu yanıltıcı bir iddia. takma ad, ancak hareket yine de önemliydi. İnternetten seyreden pek çok kişi Rusya’nın başına bela açmaya hazırlanıyordu ve bunu yapmak için Anonymous mantosunu kullanacaklardı.

Birçoğu Rusya’dan daha organize bir siber saldırı bekliyordu, ancak bu henüz gerçekleşmedi. tespit edilmesi zor nedenler. Gerçek, çok az gözetim veya koordinasyon ile daha kaotik olmuştur. Bu küçük olaylar Ukrayna için daha elverişlidir, ancak aynı zamanda Stuxnet veya Sandworm gibi askeri operasyonlardan niteliksel olarak farklıdırlar. Ve konvansiyonel savaş Ukrayna’yı mahvetmeye devam ederken, Anonymous kampanyası arka planda daha sessizce ilerliyor ve sonuçları tahmin edilmesi zor.

26 Şubat’ta, Ukrayna’nın aynı zamanda dijital dönüşüm bakanı olan başbakan yardımcısı Mykhailo Fedorov, gönüllü liderliğindeki bir siber ordunun kurulduğunu duyurdu ve bir dizi dijital ortama katılmak için BT alanından herhangi bir ve tüm kalifiye işçinin yardımını sağladı. Rusya’ya karşı eylemler.

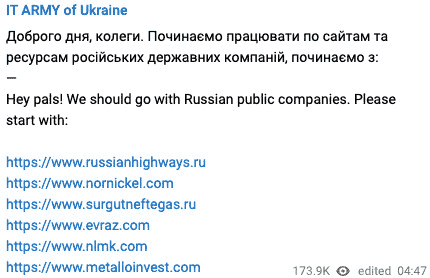

Siber gönüllüler zaten keşfedilmemiş bölgelere giriyorlardı. Şu anda 300.000’den fazla kullanıcıya sahip bir Telegram kanalı aracılığıyla koordine edilen sözde “BT Ordusu” üyeliği hem küresel olarak dağıtıldı hem de merkezi olarak yönetildi ve merkezi olmayan dijital aktivizm ile devlet destekli bilgisayar korsanlığı arasında yeni bir çizgi çizdi. Ancak BT Ordusu yeni bir tür siber savaşa girişirken, Anonymous’un #OpRussia’sı farklı, tamamen daha kaotik bir eğilimi temsil ediyordu.

BT Ordusu, gaz, petrol ve altyapı şirketleri gibi hedeflere yönelik olarak gerçekleştirilen DDoS saldırılarına ağırlık verdi. Moskova Menkul Kıymetler Borsasıve hatta Kremlin web sitesi kullanarak disBalancer adlı uygulama — ancak en etkili eylemler, verileri çalmaktan ve bunları halka yayınlamaktan geldi. Bir durumda, Anonymous Liberland ve Pwn-Bär Hack Team adı altında faaliyet gösteren gruplar, Belaruslu savunma silahları üreticisi Tetraedr’den 200 GB’ın üzerinde e-posta aldı. hazır Dağıtılmış Sırların Reddi web sitesi aracılığıyla.

Başka bir olayda, bir bilgisayar korsanlığı grubu Rusya’nın Uzay Araştırmaları Enstitüsü’ne ait bir web sitesini ihlal etti ve ay görevlerinin açıklamalarını içeren dosyaları çevrimiçi olarak sızdırdı. Günler önce, daha önce sızdırmasıyla bilinen Against The West (ATW) adlı başka bir grup Çin Komünist Partisi’nden elde edilen veriler – bir dosya hazinesi yayınladı iddiaya göre enerji şirketi PromEngineering’den alındıgüç istasyonu planları ve şemaları dahil.

En son büyük sızıntı, 10 Mart’ta, Dağıtılmış Sırların Reddi Roskomnadzor’dan 800 GB’den fazla sızdırılmış veri yayınladığı zaman gerçekleşti: Federal İletişim, Bilgi Teknolojisi ve Kitle İletişim Denetleme Servisi veya Rusya’nın birincil sansür kurumu. Verileri elde eden aktör henüz bilinmemekle birlikte, sızıntıların doğası en azından Roskomnadzor için oldukça utanç verici ve açıklanan kesin bilgilere bağlı olarak potansiyel olarak daha fazla zarar verici.

Rusya’ya darbe indirmeye çalışırken, Ukrayna ile işbirliği yapan hacktivist gruplar, Rus hedeflerine karşı bulabildikleri her türlü hassas bilgiyi etkili bir şekilde sızdırıyorlar. Ancak bu bilgi bir kez yayınlandıktan sonra kontrol altına alınması zordur ve istenmeyen sonuçlar olabilir. Dark Web istihbarat şirketi DarkOwl, Ukrayna işgaline bağlı veri sızıntılarını izleme bir blogda. Bir DarkOwl analisti söyledi Sınır kurumsal sızıntılarda yer alan bilgilerin, özellikle en karmaşık aktörler için hedefli kimlik avı veya gözetim kampanyaları için değerli olabileceği.

“Burada hassas kurumsal bilgileriniz var. Biliyorsunuz, sevkiyat adresleriniz, hesap numaralarınız ve bunun gibi şeyler var,” dedi analist. “Ayrıca çekilen fotoğraflar ve ekran görüntüleri var. Gördüğümüz gibi, bu gelecekte bir ulus devlet aktörü tarafından daha stratejik casusluk faaliyetlerinde kullanılabilir.”

Ancak sızıntıların çoğu, çoğu savaşı sürdüren elit çıkarlarla çok az bağlantısı olan sıradan Ruslar olan şirketlerin müşterileri hakkında büyük miktarda bilgi içeriyor. Bu bilgi onları daha sonraki bir tarihte riske atabilir.

Ukrayna merkezli Amerikalı siber güvenlik araştırmacısı Jeremiah Fowler, “Şu anda gördüğümüz bu eylem telaşı, temelde vandalize etmek ve mümkün olduğunca fazla kaos yaratmaktır” diyor. “Ancak isimlere, kullanıcı ayrıntılarına, kredi bilgilerine, yani uzun vadeli herhangi bir şeye sahip olmak, bununla ne yapacakları hakkında hiçbir fikrimiz olmadığını biliyorsunuz. Ne yazık ki, tüm bunlar hakkında o kadar çok öfke var ki, birçok masum Rus insanı varsayılan olarak hedef alınabilir.”

Ukrayna’ya yönelik hacktivist desteğin gevşek koordineli, bazen amatör doğası, belirli bir anda tam olarak ne olduğunu doğrulamanın daha zor olduğu anlamına da geldi. İyi duyurulan bazı Anonim eylemler açıkça yanlıştı: bir örnekte, bir Anonim bilgi kanalı, bağlı bir grubun Rus uyduları için ana kontrol sistemini kapatın; Check Point siber güvenlik firması tarafından ifşa edilen bir diğerinde, bir nükleer santralin içindeki CCTV kameralarını hacklediğini iddia eden bir grup bulundu. YouTube’dan eski görüntüleri yeniden kullanma.

Diğer makul hackleri doğrulamak zordu. 26 Şubat’ta bazı sosyal medya kullanıcıları, Rus TV kanallarının Ukrayna yanlısı mesajlar yayınlamak için hacklendiğini ve izleyicileri Ukrayna işgali hakkındaki gerçekler hakkında bilgilendirdiğini iddia eden görüntüleri paylaştı. (Rusya’daki haber medyası ağır bir şekilde sansürlendi, hatta Putin, Rus savaş kayıpları hakkında onaylanmamış bilgileri yayan insanları 15 yıla kadar hapisle tehdit eden bir “sahte haber” yasasını imzaladıktan sonra daha da fazla sansürlendi.)

Fowler, araştırma ortağının kaçırılan bir Rus TV yayınını doğrudan gözlemlediğini ve bunun birçok kez daha yaşanmasının mümkün olduğunu söyledi. Fowler, Rus medya ajanslarını araştırırken güvenli olmayan dosya sistemleriyle karşılaştığını ve bunları keşfedecek teknik beceriye sahip birinin yayın görüntülerini kolaylıkla değiştirebileceğini söyledi:

Fowler, “Yönetim erişiminiz olduğunu varsayalım,” dedi. “Bu korkunç şeylerin bir videosunu çekiyorsun. [war] Gördüğümüz görüntüler ve buna kaynak materyalle aynı ad veriyorsunuz. Yani bir dahaki sefere yazılım bu kaynaktan çektiğinde, sağladıkları her türlü haberi almak yerine, izleyiciler başka bir şey görecekler. Dosya aynı ada sahip olduğu için sistem de farklı bir şey bilmiyor.”

Biri Rus devlet televizyon kanallarını hacklemiş. Ukrayna müziğine ve ulusal sembollere sahiptirler.

İnternet kullanıcıları, bunun hacker grubunun başka bir eylemi olabileceğinden şüpheleniyor #Anonimsaldırıyla ilgili olarak Rusya’ya siber savaş ilan etti. #Ukrayna. pic.twitter.com/XaoclymVTs

— BECZKA ✌️ (@beczka_tv) 26 Şubat 2022

Fowler ayrıca, yabancılar tarafından erişilen, verilerin silindiği veya toplu olarak “Putin bu savaşı durdurun” demek için dosyaların yeniden yazıldığı çok sayıda Rus şirket veri tabanına dair kanıt gördüğünü söyledi. , 92’nin kurcalandığı ortaya çıktı. Fowler, bu veritabanlarının birçoğunun adları, hesap ayrıntılarını ve diğer kişisel tanımlayıcı bilgileri içerdiğini söyledi; ve buna kimin erişmiş olabileceğini tam olarak bilmenin bir yolu yok.

Trend Micro’nun tehdit istihbaratı başkan yardımcısı Jon Clay, şu anda Ukrayna’yı destekleyen “siber vatanseverler” olarak hareket eden bazı kişilerin de suç faaliyetlerine karışabileceğini söyledi – ve protesto olarak şu anda tehlikeye atılan bilgisayar sistemleri daha sonra finansal kazanç için kullanılabilir.

Clay, “Bu siber vatanseverlerin çoğu bir siber suçlu grubunun parçası olabilir” dedi. “Yani, ulus devlet tarafından, farklı bir ülkedeki bu diğer grupları veya ajansları hedef almaları için koruma veriliyor. İşte bu noktada sınırı çizmek zor olacak çünkü bilirsiniz, çok hızlı bir şekilde işlerinin siber suç bileşenini açmaya dönebilirler.”

Clay, daha gizli aktörlerin aylarca, hatta yıllarca fark edilmeden kalabileceklerini söyledi. İleride, bu gruplar kar için kullanıcı verilerini satabilir veya fidye yazılımı dağıtabilir, dedi.

Savaş alanı hala “denilen şeyle kaplı olduğu sürece”siber savaşın sisi“Ayrıca en sofistike siber tehdit aktörlerinden bazılarının hacktivizm kisvesi altında faaliyet gösterme olasılığı da var.

İçinde web semineri Perşembe günü, Kaspersky’nin küresel araştırma ve analiz direktörü Costin Raiu, Ukrayna’daki bazı siber faaliyetlerin Gelişmiş Kalıcı Tehdit gruplarının (APT’ler) damgasını taşıdığını söyledi – siber tehdit grubunun en yüksek seviyesi ve genellikle bir askeri teşkilat tarafından yönetilen veya bir ulus devlet tarafından destekleniyor ve “yanlış bayrak” siber suçlar veya hacktivist operasyonlar altında gizlenmiş olabilir.

Yine de, hacktivist eylemlerin gelişigüzel doğası, genellikle işgalci güçlerle bağlantısı olmayan insanlara veya altyapıya gerçek zarar verebilir. Sophos’ta baş araştırma bilimcisi olan Chester Wisniewski, “Saldırgan faaliyetlerde bulunmak için çizginin aşağısındaki üç adımı göremediğiniz zaman insanlar için çok tehlikelidir” dedi. “İngilizler, İsrailliler, Amerikalılar, hatta Ruslar ve Çinliler adına kabul edilebilir saldırgan hacklemeyi kabul edebileceğimiz şeyin bir özelliği, eylemlerinizin olası etkilerinin ne olacağını anlamak ve ikincil hasarı en aza indirmektir. bu eylemlerde çok kesin ve hedefli olmak. ”

Wisniewski, “Siviller bunu etkili bir şekilde yapmaya hazır değil” diye ekliyor. “Ve bu konuda çok endişeliyim.”