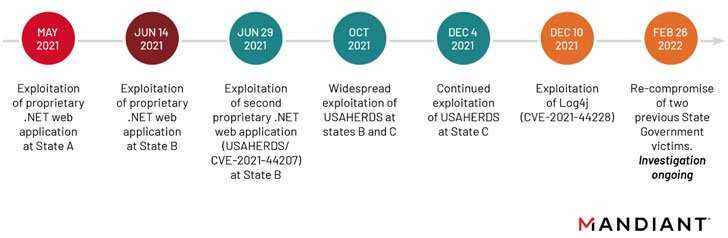

Çin’e bağlı devlet destekli tehdit aktörü APT41, saldırı vektörlerini internete yönelik savunmasız web uygulamalarından yararlanmak için yeniden düzenleyerek Mayıs 2021 ile Şubat 2022 arasında en az altı ABD eyalet hükümeti ağını ihlal etti.

Sömürülen güvenlik açıkları arasında “USAHERDS uygulamasında sıfır gün güvenlik açığı (CVE-2021-44207) yanı sıra Log4j’deki (CVE-2021-44228) şu anda rezil sıfır gün,” Mandiant’tan araştırmacılar dedim Salı günü yayınlanan bir raporda, buna “kasıtlı kampanya” adı verildi.

Siber güvenlik ve olay müdahale firması, web uzlaşmalarının yanı sıra, kalıcı saldırıların seri durumdan çıkarma, SQL enjeksiyonu ve dizin geçişi güvenlik açıklarından yararlanmanın silahlandırılmasını da içerdiğini belirtti.

Barium ve Winnti takma adları tarafından da bilinen üretken gelişmiş kalıcı tehdidin bir sicil kaydı finansal olarak motive edilmiş operasyonlara paralel olarak casusluk faaliyetlerini düzenlemek için hem kamu hem de özel sektördeki kuruluşları hedeflemek.

2020’nin başlarında grup, Citrix NetScaler/ADC, Cisco yönlendiricileri ve Zoho ManageEngine Desktop Central’ın dahil olduğu çeşitli açıklardan yararlanarak 20 ülkedeki düzinelerce varlığı kötü niyetli yüklerle vuran küresel bir izinsiz giriş kampanyasına bağlandı.

En son ifşa, APT41’in Log4Shell gibi yeni ifşa edilen güvenlik açıklarını, sigorta ve telekom firmalarının yanı sıra iki ABD eyalet hükümetinin hedef ağlarına, halka açık hale geldikten sonraki saatler içinde ilk erişim elde etmek için hızla birlikte seçme eğilimini sürdürüyor.

Araştırmacılar, hackleme ekibinin Mayıs ve Haziran 2021’de ilk kez sızan iki ABD eyalet hükümeti kurbanını yeniden tehlikeye atmasıyla Şubat 2022’ye kadar devam etti ve “eyalet hükümeti ağlarına erişme konusundaki bitmek bilmeyen isteklerini gösterdi” dedi.

Dahası, Log4Shell’in sömürülmesinden sonra kurulan dayanak, Linux sistemlerinde KEYPLUG adlı modüler bir C++ arka kapısının yeni bir varyantının konuşlandırılmasıyla sonuçlandı, ancak bu, hedef ortamların kapsamlı keşif ve kimlik bilgilerini toplamadan önce değil.

Saldırılar sırasında ayrıca DUSTPAN (aka GizliVektör) gibi gelişmiş ödün verme sonrası araçların yanı sıra bir sonraki aşamadaki yükü yürütmek için düzenlenmiştir. DEADEYEbaşlatmaktan sorumlu bir kötü amaçlı yazılım yükleyici LOWKEY implant.

Araştırmacılar, APT41 tarafından kullanılan çeşitli teknikler, kaçınma yöntemleri ve yetenekler arasında, komuta ve kontrol (C2) iletişimleri ve veri hırsızlığı için Cloudflare hizmetlerinin “önemli ölçüde artan” kullanımını içerdiğini söyledi.

Mandiant, düşmanların, tipik olarak bir casusluk operasyonuyla uyumlu, kişisel olarak tanımlanabilir bilgileri sızdırdığına dair kanıtlar bulduğunu belirtse de, kampanyanın nihai hedefi şu anda belirsiz.

Bulgular ayrıca, bir Çin ulus-devlet grubunun, her yerde bulunan Apache Log4j kitaplığındaki güvenlik açıklarını hedeflere sızmak için ikinci kez kötüye kullanmasına işaret ediyor.

Ocak 2022’de Microsoft, bir yıl önce Exchange Server kusurlarının yaygın olarak kullanılmasının arkasındaki tehdit aktörü olan Hafnium tarafından düzenlenen ve “tipik hedeflemelerini genişletmek için sanallaştırma altyapısına saldırmak” için bu güvenlik açığından yararlanan bir saldırı kampanyasını detaylandırdı.

En son faaliyetler, hedef direklerini değiştirebilen ve aynı zamanda dünya çapında stratejik çıkarları olan varlıklara saldırmak için kötü amaçlı yazılım cephaneliğini iyileştirebilen, sürekli uyum sağlayan bir düşmanın başka bir işaretidir.

APT41’in yıllar boyunca sağlık, yüksek teknoloji ve telekomünikasyon sektörlerine yönelik siber operasyonları, 2020’de grubun beş üyesine karşı suçlamalarda bulunan ve bilgisayar korsanlarını FBI’ın en çok aranan siber alanında bir yer haline getiren ABD Adalet Bakanlığı’nın dikkatini çekti. liste.

Araştırmacılar, “APT41, farklı bir vektör aracılığıyla bir ortamdan yeniden ödün vererek veya yeni bir güvenlik açığını hızla operasyonel hale getirerek ilk erişim tekniklerini hızla uyarlayabilir” dedi. “Grup ayrıca, gelecekte kullanmak üzere saklamak yerine, yeni saldırı vektörleri aracılığıyla yetenekleri yeniden düzenleme ve dağıtma konusunda istekli olduğunu gösteriyor.”

İlgili bir gelişmede, Google’ın Tehdit Analizi Grubu dedim olarak izlenen başka bir Çin devlet destekli grup tarafından düzenlenen bir kimlik avı kampanyasını engellemek için adımlar attı. APT31 (aka Zirkonyum) geçen ay “ABD hükümetine bağlı yüksek profilli Gmail kullanıcılarını” hedef aldı.