Üç yüksek etkili güvenlik açığı açıklandı APC Smart-UPS cihazları uzak düşmanlar tarafından onlara yetkisiz bir şekilde erişmek ve onları kontrol etmek için fiziksel bir silah olarak kötüye kullanılabilir.

toplu olarak dublajlı TLStormIoT güvenlik şirketi Armis araştırmacıları Ben Seri ve Barak Hadad Salı günü yayınlanan bir raporda, kusurların “Smart-UPS cihazlarının tamamen uzaktan ele geçirilmesine ve aşırı siber-fiziksel saldırılar gerçekleştirmesine izin verdiğini” söyledi.

Kesintisiz güç kaynağı (GÜÇ KAYNAĞI) cihazlar, tıbbi tesisler, sunucu odaları ve endüstriyel sistemler gibi kritik görev ortamlarında acil durum yedek güç sağlayıcıları olarak işlev görür. Toplamda 20 milyonu aşan, etkilenen cihazların çoğu şu ana kadar sağlık, perakende, endüstriyel ve devlet sektörlerinde tespit edildi.

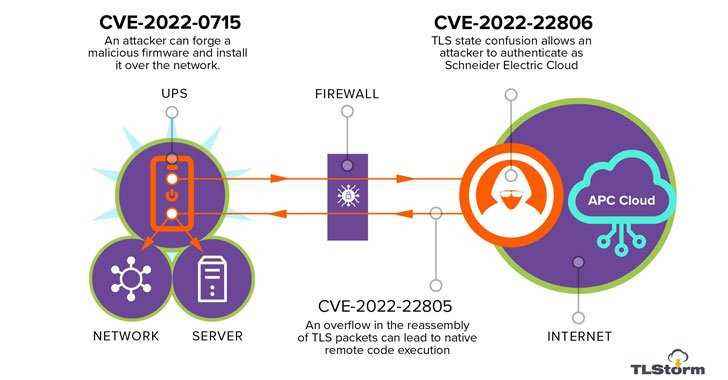

TLStorm, herhangi bir kullanıcı etkileşimi gerektirmeden, kimliği doğrulanmamış ağ paketleri aracılığıyla tetiklenebilen bir üçlü kritik kusurdan oluşur; bu, sıfır tıklamalı bir saldırı olduğu anlamına gelir ve sorunlardan ikisi, hatalı bir durumla ilgilidir. TLS anlaşması UPS ve APC bulutu arasında –

- CVE-2022-22805 (CVSS puanı: 9.0) – TLS arabellek taşması

- CVE-2022-22806 (CVSS puanı: 9.0) – TLS kimlik doğrulamasını atlama

- CVE-2022-0715 (CVSS puanı: 8.9) – Ağ üzerinden güncellenebilen imzasız ürün yazılımı yükseltmesi

Kusurlardan herhangi birinin başarılı bir şekilde kullanılması, savunmasız cihazlara uzaktan kod yürütme (RCE) saldırılarına neden olabilir ve bu da, cihaza veya ona bağlı diğer varlıklara fiziksel olarak zarar vermek için UPS’in operasyonlarını kurcalamak için silah olarak kullanılabilir.

“RCE güvenlik açığımızı kullanarak, yazılım korumasını atlayabildik ve DC bağlantı kapasitörü ~150 santigrat dereceye (~300F) kadar ısınana kadar mevcut ani periyotların tekrar tekrar çalışmasına izin verdik, bu da kapasitörün patlamasına ve tuğlayı kaplamasına neden oldu. UPS, elektrolit gazı bulutu içinde cihazda ikincil hasara neden oluyor” diyor araştırmacılar. açıkladı.

Daha da kötüsü, üretici yazılımı yükseltme mekanizmasındaki kusur, UPS cihazlarına kötü amaçlı bir güncelleme yerleştirmek için kullanılabilir, bu da saldırganların uzun süreler boyunca kalıcılık oluşturmasına ve güvenliği ihlal edilen ana bilgisayarı daha sonraki saldırılar için bir ağ geçidi olarak kullanmasına olanak tanır.

Araştırmacılar, “Firmware yükseltme mekanizmalarındaki kusurları kötüye kullanmak, son zamanlarda Cyclops Blink kötü amaçlı yazılımının analizinde ayrıntılı olarak açıklandığı gibi, APT’lerin standart bir uygulaması haline geliyor ve gömülü cihazların bellenimlerinin yanlış imzalanması, çeşitli gömülü sistemlerde tekrar eden bir kusurdur” dedi. .

31 Ekim 2021’de Schneider Electric’e yapılan sorumlu açıklamanın ardından düzeltmeler, Salı güncellemelerini yama 8 Mart 2022’de. Müşterilerin, bu güvenlik açıklarından başarıyla yararlanma riskini azaltmak için sağlanan güncellemeleri yüklemeleri önerilir.

Araştırmacılar, “Diğer birçok dijital altyapı cihazı gibi UPS cihazları da genellikle kurulur ve unutulur” dedi. “Bu cihazlar, temel iş sistemleriyle aynı dahili ağlara bağlı olduğundan, istismar girişimlerinin ciddi sonuçları olabilir.”