PTC’nin Axeda yazılımında, tıbbi ve IoT cihazlarına yetkisiz erişim sağlamak için silah haline getirilebilecek yedi kadar güvenlik açığı açıklandı.

Toplu olarak “Erişim:7,” zayıflıklar – üçü ciddiyet açısından Kritik olarak derecelendirilmiştir – potansiyel olarak aşağıdakilerden daha fazlasını etkiler: 150 cihaz modeli 100’den fazla farklı üreticiyi kapsayan ve önemli bir tedarik zinciri riski oluşturan.

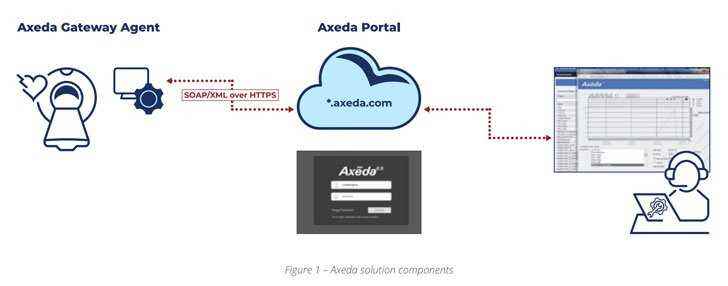

PTC’nin Axeda çözümü, cihaz üreticilerinin, cihazlar satılmadan önce OEM’ler tarafından kurulan, aracı olarak adlandırılan çok çeşitli bağlı makineleri, sensörleri ve cihazları uzaktan izlemek, yönetmek ve hizmet vermek için bağlantı kurmasına olanak tanıyan bir bulut platformu içerir. müşteriler.

Forescout ve CyberMDX’ten araştırmacılar bugün yayınlanan ortak bir raporda, “Access:7, bilgisayar korsanlarının uzaktan kötü niyetli kod yürütmesine, hassas verilere erişmesine veya PTC’nin Axeda uzaktan kod ve yönetim aracısını çalıştıran tıbbi ve IoT cihazlarındaki yapılandırmayı değiştirmesine olanak sağlayabilir” dedi.

Etkilenen 100 cihaz satıcısının %55’i sağlık sektörüne ait, bunu IoT (%24), BT (%8), finansal hizmetler (%5) ve imalat (%4) sektörleri izliyor. Axeda çalıştıran cihazlara sahip müşterilerin en az %54’ü sağlık sektöründe tespit edilmiştir.

Tıbbi görüntüleme ve laboratuvar makinelerinin yanı sıra, savunmasız cihazlar arasında ATM’ler, otomatlar, nakit yönetim sistemleri ve etiket yazıcılarından barkod tarama sistemlerine, SCADA sistemlerine, varlık izleme ve izleme çözümlerine, IoT ağ geçitlerine ve endüstriyel kesicilere kadar her şey bulunur.

Kusurların listesi aşağıdadır –

- CVE-2022-25246 (CVSS puanı: 9.8) – AxedaDesktopServer.exe hizmetinde bir aygıtın uzaktan ele geçirilmesini mümkün kılabilecek sabit kodlanmış kimlik bilgilerinin kullanılması

- CVE-2022-25247 (CVSS puanı: 9.8) – Uzaktan kod yürütme (RCE) ve tam dosya sistemi erişimi elde etmek için özel hazırlanmış komutlar göndermek için kullanılabilecek ERemoteServer.exe’deki bir kusur

- CVE-2022-25251 (CVSS puanı: 9.4) – Aracının yapılandırmasını değiştirmek için kullanılabilecek Axeda xGate.exe aracısında kimlik doğrulaması eksik

- CVE-2022-25249 (CVSS puanı: 7.5) – Axeda xGate.exe aracısında, kimliği doğrulanmamış uzak bir saldırganın web sunucusunda dosya sistemi okuma erişimi elde etmesine izin verebilecek bir dizin geçiş hatası

- CVE-2022-25250 (CVSS puanı: 7.5) – Belgelenmemiş bir komut enjekte ederek Axeda xGate.exe aracısında hizmet reddi (DoS) hatası

- CVE-2022-25252 (CVSS puanı: 7.5) – Axeda xBase39.dll bileşeninde hizmet reddi (DoS) ile sonuçlanabilecek bir arabellek taşması güvenlik açığı

- CVE-2022-25248 (CVSS puanı: 5.3) – ERemoteServer.exe hizmetinde, canlı olay metin günlüğünü kimliği doğrulanmamış taraflara gösteren bir bilgi ifşa hatası

Kusurlardan başarılı bir şekilde yararlanılması, saldırganlara, cihazların tam kontrolünü ele geçirmek, hassas verilere erişmek, yapılandırmaları değiştirmek ve etkilenen cihazlarda belirli hizmetleri kapatmak için kötü amaçlı kodu uzaktan yürütme yetenekleriyle donatılabilir.

6.9.3’ten önceki tüm Axeda Agent sürümlerini etkileyen kusurlar, 10 Ağustos 2021’de PTC’ye bildirildi. koordineli ifşa süreci ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), Sağlık Bilgi Paylaşımı ve Analiz Merkezi (H-ISAC) ve Gıda ve İlaç İdaresi (FDA) dahil.

Kusurları azaltmak ve olası istismarı önlemek için kullanıcılar yükseltmeniz önerilir Axeda aracı sürümü 6.9.1 yapı 1046, 6.9.2 yapı 1049 veya 6.9.3 yapı 1051.

Bu, öncelikle sağlık sistemlerini hedef alan kritik güvenlik açıklarının ilk kez ortaya çıkması değil. Aralık 2020’de CyberMDX “MDhex Işını,” GE Healthcare’in CT, X-Ray ve MRI görüntüleme ürünlerinde korunan sağlık bilgilerinin açığa çıkmasına neden olabilecek ciddi bir kusur.

Araştırmacılar, “Access:7, şirket içi uzaktan servis sistemlerini geliştirmeyen cihaz üreticilerine satılan bir çözümü etkiliyor” dedi. “Bu, onu bir tedarik zinciri güvenlik açığı haline getiriyor ve bu nedenle birçok alt üreticiyi ve cihazı etkiliyor.”