En az 2013’ten bu yana Çin bağlantılı tehdit aktörleri tarafından yönetilen uzun süredir devam eden casusluk kampanyasının bir parçası olarak, önceden belgelenmemiş bir casusluk aracı, seçilen hükümetlere ve diğer kritik altyapı hedeflerine karşı konuşlandırıldı.

Broadcom’un Symantec Threat Hunter ekibi, arka kapıyı karakterize etti. DaxinSaldırganların Çin’in stratejik çıkarına olan telekom, ulaşım ve üretim sektörlerindeki kuruluşlara yönelik çeşitli iletişim ve bilgi toplama operasyonları gerçekleştirmesine olanak tanıyan teknolojik olarak gelişmiş bir kötü amaçlı yazılım olarak.

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), “Daxin kötü amaçlı yazılımı, uzak aktörlerin doğrudan internete bağlı olmayan güvenli cihazlarla iletişim kurmasını sağlayan karmaşık, gizli komuta ve kontrol (C2) işlevine sahip son derece gelişmiş bir rootkit arka kapısıdır.” dedim bağımsız bir danışma belgesinde.

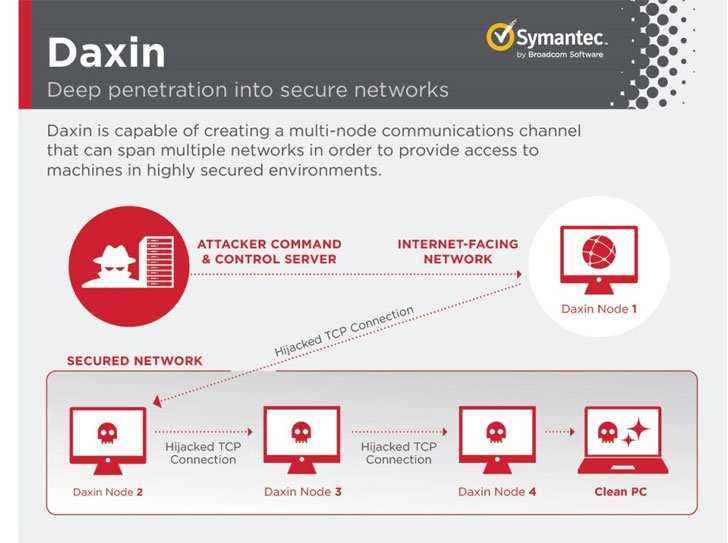

İmplant, kötü amaçlı yazılıma yüksek derecede gizlilik ve internetten fiziksel olarak ayrılmış makinelerle konuşma yeteneği sağlayan ayrıntılı bir iletişim mekanizması uygulayan bir Windows çekirdek sürücüsü şeklini alır.

Bunu, meşru ağ hizmetlerinden yararlanmayı tercih etmek yerine, kendi ağ hizmetlerini başlatmaktan açıkça kaçınarak başarır. TCP/IP iletişimlerini hedefin ağındaki normal trafikle harmanlamak ve uzak bir eşten komutlar almak için virüslü bilgisayarlarda halihazırda çalışan hizmetler.

Araştırmacılar, “Bu özellikler Regin’i andırıyor” diyerek, başka bir karmaşıklığa atıfta bulundu. kötü amaçlı yazılım ve bilgisayar korsanlığı araç seti 2014’te hükümet casusluk operasyonları için ABD Ulusal Güvenlik Ajansı’na (NSA) atfedildi.

Daxin’in olağandışı yönleri arasında, görünmeyen hiçbir şüpheli ağ trafiği oluşturmamasının yanı sıra, saldırıya uğrayan kuruluştaki virüslü bilgisayarlardan oluşan bir ağ üzerinden komutları ileterek, güvenliği ihlal edilenlere yinelenen erişime izin veren bir “çok düğümlü iletişim kanalı” oluşturma yeteneği vardır. uzun süre bilgisayarlar.

Arka kapıyı içeren son izinsiz girişlerin Kasım 2021’de ortaya çıktığı söylenirken, Symantec, daha eski bir kötü amaçlı yazılım parçasıyla kod düzeyinde ortak noktaları ortaya çıkardığını söyledi. Exforel (diğer adıyla zala), Daxin’in ikincisinin kod tabanına erişimi olan bir aktör tarafından oluşturulmuş olabileceğini veya bunların aynı grubun eseri olduğunu belirtir.

Kampanyalar tek bir düşmana atfedilmiyor, ancak saldırıların zaman çizelgesi, Daxin’in Slug gibi diğer Çinli casusluk aktörleriyle ilişkili araçların bulunduğu aynı sistemlerden bazılarına kurulduğunu gösteriyor. Bu, hem Daxin’in hem de Owprox Mayıs 2020’de bir teknoloji şirketine ait tek bir bilgisayarda kötü amaçlı yazılım.

“Daxin, şüphesiz en gelişmiş kötü amaçlı yazılım parçasıdır. […] Çin bağlantılı bir aktör tarafından kullanılıyor” dedi araştırmacılar. “Yetenekleri ve konuşlandırılmış saldırılarının doğası göz önüne alındığında, Daxin sertleştirilmiş hedeflere karşı kullanım için optimize edilmiş gibi görünüyor ve saldırganların bir hedefin ağının derinliklerine inmesine ve hiçbir şey yapmadan veri sızdırmasına izin veriyor. şüphe uyandırıyor.”

Açıklama, Çin merkezli Pangu Lab’ın ABD Ulusal Güvenlik Ajansı tarafından on yıldan fazla bir süredir kullanılmakta olan ve başlıca Çin, Kore ve Japonya, Almanya, İspanya, Hindistan ve Meksika.