Güvenlik açığı bulunan internete açık Microsoft SQL (MS SQL) Sunucuları, güvenliği ihlal edilmiş ana bilgisayarlarda Cobalt Strike düşman simülasyon aracını dağıtmak için yeni bir kampanyanın parçası olarak tehdit aktörleri tarafından hedefleniyor.

“MS SQL sunucularını hedefleyen saldırılar, güvenlik açığının düzeltilmediği ortama yönelik saldırıları, kaba zorlamayı ve sözlük saldırısı kötü yönetilen sunuculara karşı,” Güney Koreli siber güvenlik şirketi AhnLab Güvenlik Acil Müdahale Merkezi (ASEC) dedim Pazartesi günü yayınlanan bir raporda.

Kobalt Strike, ticari, tam özellikli bir sızma testi çerçevesi Bu, saldırganın kurban makinesine “Beacon” adlı bir aracıyı dağıtmasına izin vererek operatöre sisteme uzaktan erişim sağlar. Kırmızı ekip tehdit simülasyon platformu olarak faturalandırılsa da, yazılımın crackli sürümleri çok çeşitli tehdit aktörleri tarafından aktif olarak kullanılmaktadır.

ASEC tarafından gözlemlenen izinsiz girişler, sistem yöneticisi hesabına karşı kaba kuvvet veya sözlük saldırıları gerçekleştirmek için açıkta kalan MS SQL sunucularını kontrol etmek için tanımlanamayan aktör tarama bağlantı noktası 1433’ü içerir; “sa” hesabıoturum açmayı denemek için.

Bu, LemonDuck kötü amaçlı yazılımının arkasındaki tehdit aktörünün ağ üzerinde yanal olarak hareket etmek için aynı bağlantı noktasını taramasıyla, internet üzerinden erişilebilir bırakılmayan sunucuların savunmasız olmadığı anlamına gelmez.

Araştırmacılar, “Yönetici hesabı kimlik bilgilerini, yukarıdaki gibi kaba zorlama ve sözlük saldırılarına karşı savunmasız kalacak şekilde yönetmek veya kimlik bilgilerini periyodik olarak değiştirmemek, MS-SQL sunucusunu saldırganların ana hedefi haline getirebilir” dedi.

Başarıyla bir dayanak noktası elde ettikten sonra, saldırının bir sonraki aşaması, MS SQL aracılığıyla bir Windows komut kabuğu oluşturarak çalışır.sqlservr.exe” kodlanmış Cobalt Strike ikili dosyasını barındıran bir sonraki aşama yükünü sisteme indirme işlemi.

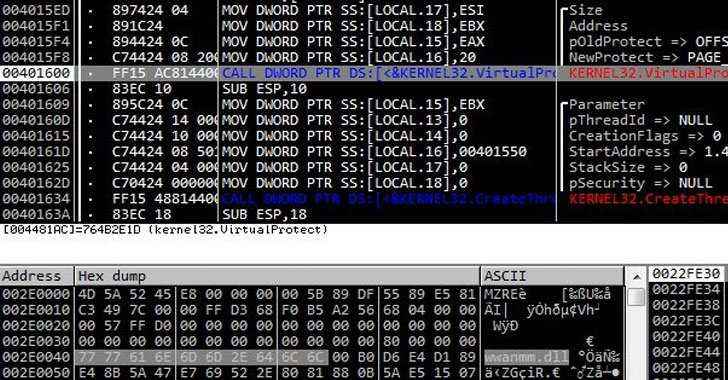

Saldırılar en sonunda, kötü amaçlı yazılımın Cobalt Strike yürütülebilir dosyasının kodunu çözmesiyle ve ardından onu meşru Microsoft Build Engine’e (MSBuild) süreci, daha önce kötü niyetli aktörler tarafından, hedeflenen Windows sistemlerinde dosyasız bir şekilde uzaktan erişim truva atları ve parola çalan kötü amaçlı yazılımlar göndermek için kötüye kullanılmıştı.

Ayrıca, MSBuild.exe’de yürütülen Cobalt Strike, güvenlik yazılımının algılanmasından kaçınmak için ek yapılandırmalarla birlikte gelir. Bunu, WWan Media Manager için bir Windows kitaplığı olan “wwanmm.dll” yükleyerek ve ardından DLL’nin bellek alanına Beacon yazıp çalıştırarak başarır.

Araştırmacılar, “Saldırganın komutunu alan ve kötü niyetli davranışı gerçekleştiren işaret, şüpheli bir bellek alanında bulunmadığından ve bunun yerine normal wwanmm.dll modülünde çalıştığından, bellek tabanlı algılamayı atlayabilir” dedi.