ThreatFabric tarafından yayınlanan yeni araştırmaya göre, iki farklı Android bankacılık Truva atı, FluBot ve Medusa, eşzamanlı bir saldırı kampanyasının parçası olarak aynı teslimat aracına güveniyor.

Hollandalı mobil güvenlik firması, aynı smishing (SMS phishing) altyapısı aracılığıyla kolaylaştırılan devam eden yan yana enfeksiyonların “uygulama adları, paket adları ve benzer simgelerin” örtüşen kullanımını içerdiğini söyledi.

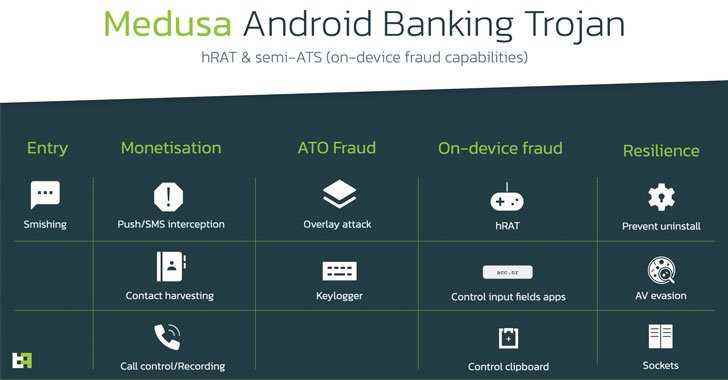

İlk olarak Temmuz 2020’de Türk finans kuruluşlarını hedef aldığı keşfedilen Medusa, birkaç yinelemeden geçti; bunların başında, Android’deki erişilebilirlik izinlerini kötüye kullanma ve bankacılık uygulamalarından saldırgan tarafından kontrol edilen bir hesaba para çekme yeteneği yer alıyor.

“Medusa, tuş günlüğü, erişilebilirlik olay günlüğü ve ses ve video akışı gibi diğer tehlikeli özelliklere sahiptir – tüm bu yetenekler, oyunculara neredeyse tam erişim sağlar. [a] kurbanın cihazı”, araştırmacılar söz konusu.

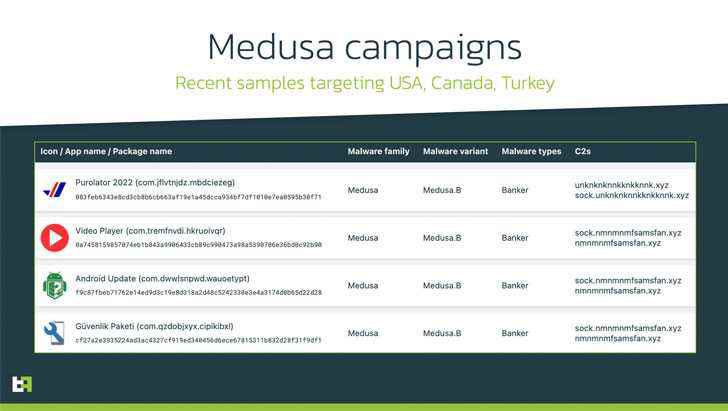

FluBot ile birlikte kullanılan kötü amaçlı yazılım yüklü uygulamalar, cihazlara bulaşmak için DHL ve Flash Player uygulamaları gibi görünüyor. Buna ek olarak, Medusa’yı içeren son saldırılar, odaklarını Türkiye’nin ötesine geçerek Kanada ve ABD’yi kapsayacak şekilde genişletti ve operatörlerin her kampanya için birden fazla botnet’i var.

FluBot (aka Cabassous), kendi adına yeni bir yükseltme aldı: bir kurbanın Android cihazında hedeflenen uygulamalardan gelen bildirimleri engelleme ve potansiyel olarak manipüle etme yeteneği. doğrudan yanıt eyleminden yararlanarakkimlik avı bağlantılarını solucan benzeri bir şekilde yaymak için WhatsApp gibi uygulamalardan gelen mesajlara otomatik yanıt vermenin yanı sıra.

“Bu işlevle, bu kötü amaçlı yazılım şunları sağlayabilir: [command-and-control server] Araştırmacılar, kurbanın cihazındaki hedeflenen uygulamaların bildirimlerine yanıtlar sağladı” dedi ve “aktörler tarafından kurbanın adına sahtekarlık işlemleri imzalamak için kullanılabilir” işlevini ekledi.

Bu, Android kötü amaçlı yazılımının WhatsApp’taki mesajlara otomatik yanıtlar oluşturarak yayıldığı ilk kez tespit edilmedi. Geçen yıl, ESET ve Check Point Research, solucan saldırıları gerçekleştirmek için aynı modus operandi’yi kullanan Huawei Mobile ve Netflix gibi görünen sahtekar uygulamaları ortaya çıkardı.

Araştırmacılar, “Giderek daha fazla aktör, Cabassous’un dağıtım taktiklerindeki, maskeleme tekniklerini benimseyen ve aynı dağıtım hizmetini kullanan başarısını takip ediyor” dedi. “Aynı zamanda, Cabassous gelişmeye devam ediyor, yeni özellikler sunuyor ve cihazda sahtekarlık yapabilmek için bir adım daha atıyor.”