Büyük olasılıkla Filistin ile uyumlu amaçlarla çalışan gelişmiş bir kalıcı tehdit (APT) hack grubu, daha önce belgelenmemiş bir implant adı verilen yeni bir kampanya başlattı. çevikMamba.

Saldırılar, Orta Doğu hükümetlerini, dış politika düşünce kuruluşlarını ve devlete bağlı bir havayolunu, kurumsal güvenlik şirketi Proofpoint’i hedef alan gelişmiş bir saldırı zincirinden yararlandı. söz konusu bir raporda, gizli operasyonu Molerats (aka TA402) olarak izlenen bir tehdit aktörüne bağladı.

Kötü amaçlı yazılım implantlarını ve dağıtım yöntemlerini sürekli olarak güncellemekle tanınan APT grubu, en son Filistin ve Türkiye’deki insan hakları aktivistlerini ve gazetecileri hedef alan bir casusluk saldırısıyla bağlantılıyken, Haziran 2021’de ortaya çıkan önceki bir saldırı bir arka kapının konuşlandırılmasıyla sonuçlanmıştı. LastConn denir.

Ancak faaliyetlerdeki durgunluk, cephaneliklerini yenilemek için aktif olarak çalışan operatörler tarafından dengelendi ve bu da LastConn’un yerini almak üzere tasarlanan NimbleMamba’nın geliştirilmesine neden oldu. SharpStage aynı grup tarafından Aralık 2020’deki kampanyalarının bir parçası olarak kullanıldı.

Araştırmacılar, “NimbleMamba, virüs bulaşan tüm kurbanların TA402’nin hedef bölgesinde olmasını sağlamak için korkuluklar kullanıyor,” dedi ve kötü amaçlı yazılımın “hem komuta ve kontrol hem de sızma için Dropbox API’sini kullandığını” ekledi ve “yüksek oranda hedeflenmiş istihbaratta” kullanılmasını önerdi. toplama kampanyaları.”

Ayrıca, virüslü makinelerde yürütülecek Base64 kodlu komutları almak için uzak bir sunucuyla iletişim kuran BrittleBush adlı bir truva atı da teslim edildi. Üstelik saldırıların söz konusu Filistin ve Türkiye’yi hedef alan kötü niyetli faaliyetlerle birlikte gerçekleştiği söyleniyor.

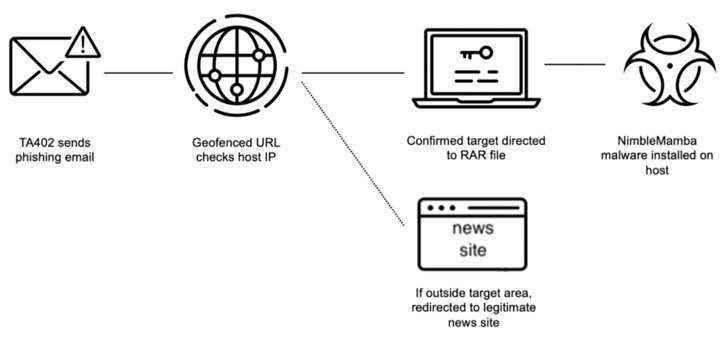

Enfeksiyon dizisi, tehdit aktörü tarafından hedeflerini tehlikeye atmak için kullanılan tekniğin aynısını yansıtır. Başlangıç noktası görevi gören hedef odaklı kimlik avı e-postaları, kötü amaçlı yazılım yüklerine yol açan coğrafi sınırlamalı bağlantılar içerir – ancak yalnızca alıcı hedeflenen bölgelerden birindeyse. Hedefler saldırı yarıçapının dışında yaşıyorsa, bağlantılar kullanıcıyı Emarat Al Youm gibi iyi niyetli bir haber sitesine yönlendirir.

Ancak, Aralık 2021 ve Ocak 2022’deki kampanyanın daha yeni varyasyonları, NimbleMamba ve BrittleBush içeren kötü amaçlı RAR dosyalarını teslim etmek için Dropbox URL’lerinin ve saldırgan kontrollü WordPress sitelerinin kullanımını içeriyordu.

Gelişme, saldırganların saldırılarını başlatmak için Dropbox gibi bulut hizmetlerini kullanan en son örneğidir ve karmaşık aktörlerin, güvenlik ve algılamayı geçebilecek güçlü ve etkili bir şey yaratmak için istila yöntemlerinin kamuya açıklanmasına ne kadar hızlı yanıt verebildiğinden bahsetmiyorum bile. katmanlar.

Araştırmacılar, “TA402, Orta Doğu’ya odaklanan yüksek hedefli kampanyalarıyla kalıcılığını gösteren etkili bir tehdit aktörü olmaya devam ediyor.” ” [two] kampanyalar, Moleratların saldırı zincirlerini istihbarat hedeflerine göre değiştirmeye devam etme yeteneğini gösteriyor.”