Politik olarak motive edilmiş bir gelişmiş kalıcı tehdit (APT) grubu, kötü amaçlı yazılım cephaneliğini, Hindistan askeri ve diplomatik kuruluşlarına yönelik casusluk saldırılarına yeni bir uzaktan erişim truva atı (RAT) içerecek şekilde genişletti.

Aranan ÇapraRAT Trend Micro tarafından sunulan implant, aynı zamanda APT36, Operation C-Major, PROJECTM, Efsanevi Leopar ve Şeffaf Kabile.

APT36’nın varlığının ilk somut işaretleri ortaya çıktı içinde 2016 grup, Hint askeri ve devlet personelini hedef alan kötü amaçlı PDF ekleri içeren kimlik avı e-postaları yoluyla bilgi çalan kötü amaçlı yazılımları dağıtmaya başladığında. Grubun olduğuna inanılıyor Pakistan kökenli ve en az 2013’ten beri çalışır durumda.

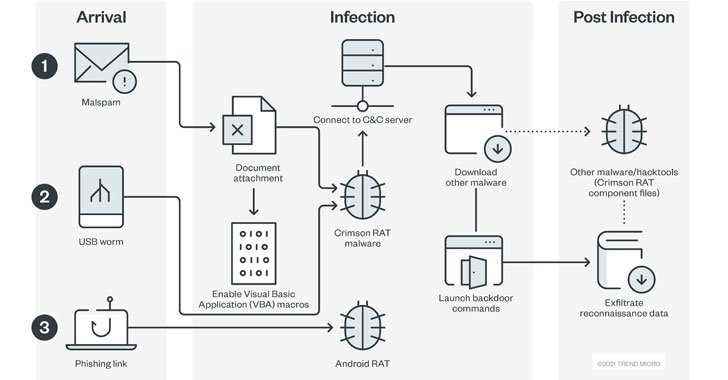

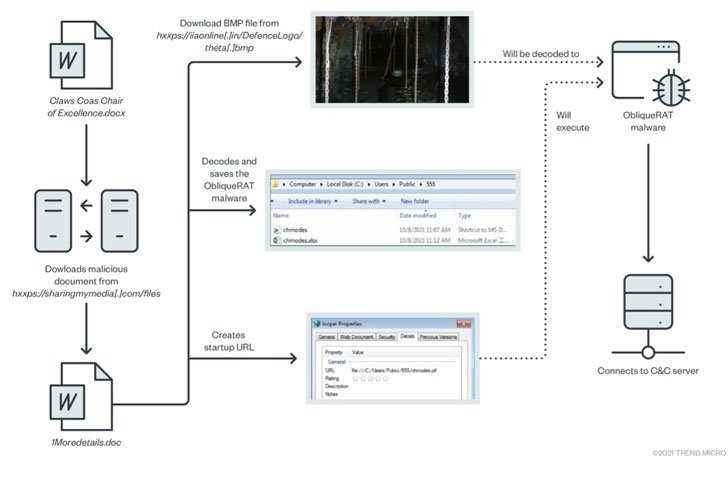

Tehdit aktörünün aynı zamanda, saldırıların ağırlıklı olarak sosyal mühendislik ve USB tabanlı solucan giriş noktaları olarak. Grubun cephaneliğindeki ortak unsurlar arasında bir pencereler arka kapı aranan Kızıl Sıçan Bu, son kampanyalar ObliqueRAT sunmak için geliştirilmiş olsa da, saldırganların güvenliği ihlal edilmiş sistemlere kapsamlı bir şekilde erişmesini sağlar.

CrimsonRAT, ana amacı ekran görüntüleri, tuş vuruşları ve çıkarılabilir sürücülerden dosyalar dahil olmak üzere hedeflenen Windows sistemlerinden bilgi almak ve sızdırmak ve bunları saldırganın komut ve kontrol sunucusuna yüklemek olan bir .NET ikili dosyası olarak biçimlendirilmiştir.

Araç setine yapılan yeni ekleme, kimlik avı bağlantıları aracılığıyla dağıtılan başka bir özel Android RAT’dir. Bir YouTube uygulaması görünümünde olan CapraRAT’ın AndroRAT adlı açık kaynaklı bir RAT’ın değiştirilmiş bir versiyonu olduğu söyleniyor ve kurbanların konumlarını, telefon kayıtlarını ve iletişim bilgilerini toplama yeteneği de dahil olmak üzere çeşitli veri sızdırma işlevleriyle birlikte geliyor. .

Bu, bilgisayar korsanlığı grubunun Android RAT’leri ilk kez kullandığı zamandan çok uzak. Mayıs 2018’de Pakistan’daki insan hakları savunucuları, Android casus yazılımının hedefi oldu. Gizli Ajan telefon görüşmelerini ve mesajları engellemek, fotoğrafları sifonlamak ve nerede olduklarını takip etmek için.

Daha sonra 2020’de, Şeffaf Kabile tarafından düzenlenen saldırı kampanyaları, askeri temalı yemlerden yararlanmayı içeriyordu. değiştirilmiş versiyon pornoyla ilgili bir uygulama ve sahte bir sürümü gibi görünen AhMyth Android RAT’ın Aarogya Seti COVID-19 izleme uygulaması.

Bu tür saldırıları azaltmak için, kullanıcılara istenmeyen e-postalara dikkat etmeleri, bağlantılara tıklamaktan veya bilinmeyen gönderenlerden gelen e-posta eklerini indirmekten kaçınmaları, yalnızca güvenilir kaynaklardan uygulama yüklemeleri ve uygulamalar tarafından istenen izinleri verirken dikkatli olmaları önerilir.