Tehdit aktörlerinin sürekli olarak taktik değiştirdiklerini ve savunma önlemlerini güncellediklerinin bir işareti olarak, SolarMarker bilgi hırsızı ve arka kapı operatörlerinin, güvenliği ihlal edilmiş sistemlerde uzun vadeli kalıcılık sağlamak için gizli Windows Kayıt Defteri hilelerinden yararlandıkları tespit edildi.

Yeni davranışı tespit eden siber güvenlik firması Sophos, Kasım 2021’de bir düşüşe tanık olan kampanyaya rağmen, hedeflenen ağlarda uzaktan erişim implantlarının hala tespit edildiğini söyledi.

Bilgi toplama ve arka kapı yetenekleriyle övünen .NET tabanlı kötü amaçlı yazılım, 2021’de en az üç farklı saldırı dalgasıyla ilişkilendirildi. Nisan ayında bildirilen ilk grup, işletme profesyonellerini yarım yamalak Google’ı ziyaret etmeleri için kandırmak için arama motoru zehirleme tekniklerinden yararlandı. SolarMarker’ı kurbanın makinelerine yükleyen siteler.

Ardından Ağustos ayında, kimlik bilgilerini ve hassas bilgileri toplamak amacıyla sağlık ve eğitim sektörlerini hedef alan kötü amaçlı yazılım gözlemlendi. Morphisec tarafından Eylül 2021’de belgelenen müteakip enfeksiyon zincirleri, kötü amaçlı yazılımın teslim edilmesini sağlamak için MSI yükleyicilerinin kullanıldığını vurguladı.

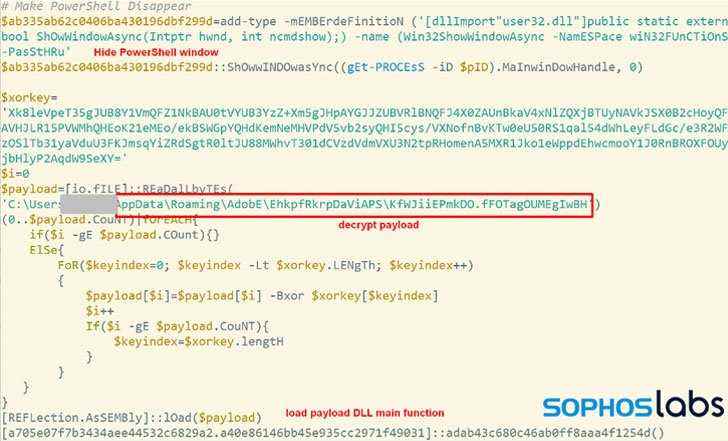

SolarMarker çalışma biçimi, kurbanları, MSI yükleyici yüklerini düşüren sahte sitelere yönlendirmekle başlar; bu siteler, Adobe Acrobat Pro DC, Wondershare PDFelement veya Nitro Pro gibi görünüşte meşru yükleme programlarını yürütürken, kötü amaçlı yazılımı dağıtmak için bir PowerShell betiği de başlatır.

“Güvenliği ihlal edilmiş (genellikle WordPress) web sitelerinde barındırılan Google Grupları tartışmaları ve aldatıcı web sayfaları ve PDF belgelerinin bir kombinasyonundan yararlanan bu SEO çabaları o kadar etkiliydi ki SolarMarker cazibeleri genellikle SolarMarker ifadeleri için arama sonuçlarının en üstünde veya yakınındaydı. aktörler hedef alındı,” Sophos araştırmacıları Gabor Szappanos ve Sean Gallagher söz konusu The Hacker News ile paylaşılan bir raporda.

PowerShell yükleyicisi, Windows Kayıt Defterini değiştirmek ve kalıcılık sağlamak için bir .LNK dosyasını Windows’un başlangıç dizinine bırakmak üzere tasarlanmıştır. Bu yetkisiz değişiklik, kötü amaçlı yazılımın, araştırmacıların özellikle bu amaç için oluşturulmuş 100 ila 300 önemsiz dosyadan oluşan “duman ekranı” olarak adlandırdıkları arasında gizlenmiş şifreli bir yükten yüklenmesine neden olur.

Araştırmacılar, “Normalde, bu bağlantılı dosyanın yürütülebilir veya komut dosyası olması beklenir” dedi. “Ancak bu SolarMarker kampanyaları için bağlantılı dosya rastgele gereksiz dosyalardan biridir ve kendisi yürütülemez.”

Ayrıca, bağlantılı önemsiz dosya için kullanılan benzersiz ve rastgele dosya uzantısı, özel bir dosya türü anahtarı oluşturmak için kullanılır ve bu anahtar, en sonunda, kayıt defterinden bir PowerShell komutu çalıştırılarak sistem başlatılırken kötü amaçlı yazılımı yürütmek için kullanılır.

Arka kapı, kendi adına, web tarayıcılarından bilgi çalmasına, kripto para birimi hırsızlığını kolaylaştırmasına ve sonuçları uzak bir sunucuya geri sızdırılan keyfi komutlar ve ikili dosyalar yürütmesine izin veren bir dizi işlevselliğe sahip olarak sürekli gelişmektedir.

“Bir başka önemli paket servis […]Gallagher, Exchange sunucularını hedefleyen ProxyLogon güvenlik açıklarında da görülen, savunucuların her zaman saldırganların ağda daha sonra geri dönebilecekleri bir şey bırakıp bırakmadığını kontrol etmeleri gerektiğidir” dedi. “ProxyLogon için bu web kabuklarıydı, SolarMarker için bu Sophos telematik’e göre kampanya sona erdikten aylar sonra hala aktif olan gizli ve kalıcı bir arka kapıdır.”