İran ile bağlantıları olan gelişmiş bir kalıcı tehdit grubu, kötü amaçlı yazılım araç setini yeni bir PowerShell tabanlı implant içerecek şekilde güncelledi. Güçsüz Arka KapıCybereason tarafından yayınlanan yeni araştırmaya göre.

Boston merkezli siber güvenlik şirketi, kötü amaçlı yazılımı Charming Kitten (diğer adıyla Phosphorous, APT35 veya TA453), aynı zamanda arka kapının kaçamak PowerShell yürütmesini de çağırır.

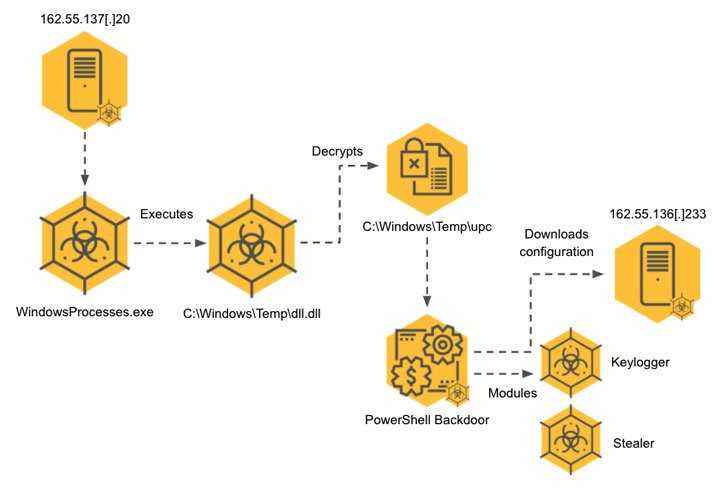

Cybereason’da kıdemli kötü amaçlı yazılım araştırmacısı Daniel Frank, “PowerShell kodu bir .NET uygulaması bağlamında çalışır, bu nedenle güvenlik ürünlerinden kaçmasına olanak tanıyan ‘powershell.exe’yi başlatmaz,” dedi. söz konusu. “Analiz edilen araç seti, hem gizlilik hem de etkinlik adına birkaç aşamada ek yüklerin şifresini çözen ve dağıtan son derece modüler, çok aşamalı kötü amaçlı yazılım içeriyor.”

En az 2017’den beri aktif olan tehdit aktörü, son yıllarda, düşmanın kötü amaçlı yazılım yüklemek ve gizli bilgileri çalmak üzere hedefleri aldatmak için gazeteciler ve akademisyenler gibi davrandığı kampanyalar da dahil olmak üzere bir dizi kampanyanın arkasındaydı.

Bu ayın başlarında Check Point Research, takip eden saldırılar için CharmPower adlı modüler bir arka kapı dağıtmak üzere Log4Shell güvenlik açıklarından yararlanan bilgisayar korsanlığı grubunu içeren bir casusluk operasyonunun ayrıntılarını açıkladı.

Cybereason tarafından tespit edildiği üzere, cephaneliğinde yapılan en son iyileştirmeler, tarayıcı bilgi hırsızı ve keylogger gibi ek modülleri indirip çalıştırabilen PowerLess Backdoor’u kapsayan tamamen yeni bir araç seti oluşturuyor.

Ayrıca, arka kapının aynı geliştiricisiyle potansiyel olarak bağlantılı olan, bir ses kaydediciyi sayan bir dizi başka kötü amaçlı yazılım eseri, bilgi hırsızının daha önceki bir çeşidi ve araştırmacıların şüpheli olduğundan şüpheleniyorlar. bitmemiş fidye yazılımı çeşidi .NET’te kodlanmıştır.

Ayrıca, Phosphorus grubu ile yeni bir fidye yazılımı türü arasında altyapı çakışmaları tespit edildi. hatıra.

Frank, “ProxyShell ile ilgili olarak Fosforun etkinliği, Memento ile yaklaşık aynı zaman diliminde gerçekleşti” dedi. “İranlı tehdit aktörlerinin de bu dönemde fidye yazılımlarına yöneldiği bildirildi, bu da Memento’nun İranlı bir tehdit aktörü tarafından işletildiği hipotezini güçlendiriyor.”