“adlı yeni bir platformlar arası arka kapısistem şakacısı2021’in ikinci yarısında başlatıldığına inanılan devam eden bir casusluk kampanyasının parçası olarak Windows, Linux ve macOS işletim sistemlerini çalıştıran makineleri hedeflediği gözlemlendi.

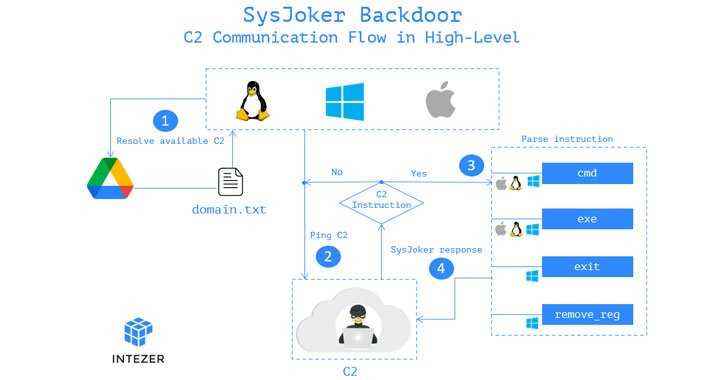

“SysJoker, bir sistem güncellemesi gibi görünür ve kendi [command-and-control server] Google Drive’da barındırılan bir metin dosyasından alınan bir dizenin kodunu çözerek,” Intezer araştırmacıları Avigayil Mechtinger, Ryan Robinson ve Nicole Fishbein kayıt edilmiş bulgularını yayınlayan teknik bir yazıda. “Kurban bilimine ve kötü amaçlı yazılımın davranışına dayanarak, SysJoker’in belirli hedeflerin peşinde olduğunu değerlendiriyoruz.”

Çalışmayı gelişmiş bir tehdit aktörüne bağlayan İsrailli siber güvenlik şirketi, implantın ilk kanıtını Aralık 2021’de adı açıklanmayan bir eğitim kurumuna ait Linux tabanlı bir web sunucusuna yönelik aktif bir saldırı sırasında keşfettiğini söyledi.

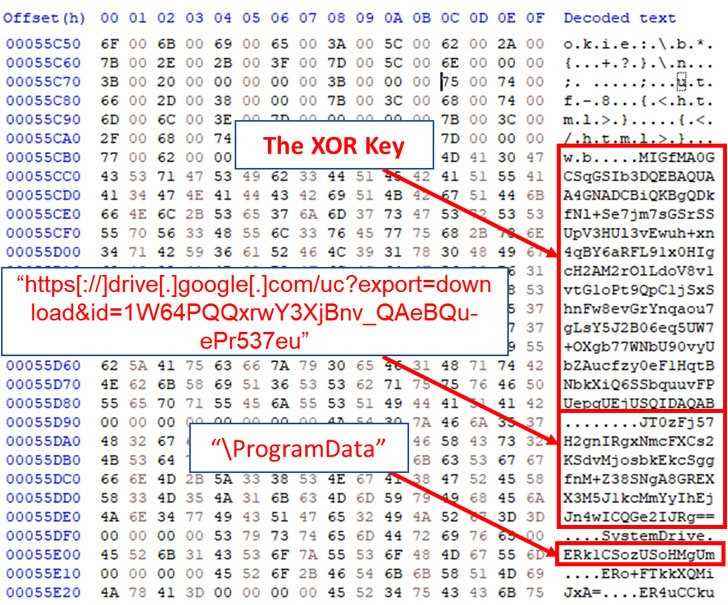

C++ tabanlı bir kötü amaçlı yazılım olan SysJoker, yürütüldüğünde, MAC adresi, kullanıcı adı, fiziksel ortam seri numarası ve IP adresi gibi güvenliği ihlal edilmiş ana bilgisayar hakkında bilgi toplamak üzere tasarlanmış uzak bir sunucudan bir damlalık dosyası aracılığıyla teslim edilir. kodlanır ve sunucuya geri iletilir.

Dahası, saldırgan tarafından kontrol edilen sunucuya bağlantılar, bir metin dosyasını (“domain.txt”) barındıran sabit kodlanmış bir Google Drive bağlantısından alan adının URL’sinin çıkarılmasıyla kurulur ve sunucunun, makineye talimatları iletmesine olanak tanır. kötü amaçlı yazılım, keyfi komutları ve yürütülebilir dosyaları çalıştırır ve ardından sonuçlar geri gönderilir.

“Kodun sıfırdan yazılmış olması ve daha önce başka saldırılarda görülmemiş olması [and] saldırgandan gönderilen ikinci bir aşamaya veya komuta tanık olmadık […] Araştırmacılar, saldırının genellikle ileri düzey bir aktör için uygun olan spesifik olduğunu öne sürüyor” dedi.

.

siber-2