Siber güvenlik araştırmacıları, güvenliği ihlal edilmiş sistemlerde Cobalt Strike ve BitRAT yüklerini dağıtmak amacıyla güvenlik savunmalarını gizlice geçmek ve radarın altında kalmak için geçerli kod imzalama sertifikalarından yararlanan bir kötü amaçlı yazılım kampanyasının ayrıntılarını açıkladılar.

Bir yükleyici olan ikili, Elastic Security araştırmacıları tarafından kötü amaçlı yazılım örneklerinin sahip olduğu “Blister” olarak adlandırıldı. ihmal edilebilir ile sıfır VirusTotal’daki algılamalar. Saldırıyı gerçekleştirmek için kullanılan enfeksiyon vektörü ve izinsiz girişin nihai hedefleri henüz bilinmiyor.

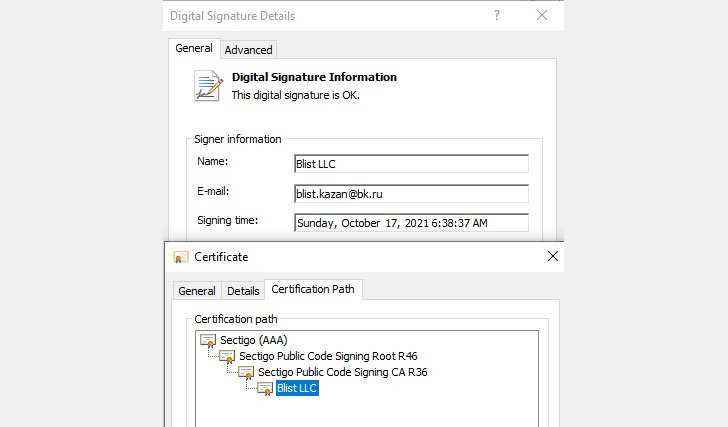

Saldırıların dikkate değer bir yönü, tarafından verilen geçerli bir kod imzalama sertifikasından yararlanmalarıdır. sektigo. Kötü amaçlı yazılımın, 15 Eylül 2021 tarihli söz konusu sertifikayla imzalandığı gözlemlendi. Elastic, kötüye kullanılan sertifikaların iptal edilmesini sağlamak için şirkete ulaştığını söyledi.

Araştırmacılar Joe Desimone ve Samir Bousseaden, “Geçerli kod imzalama sertifikalarına sahip yürütülebilir dosyalar genellikle imzasız yürütülebilir dosyalara göre daha az derecede incelenir” söz konusu. “Kullanımları, saldırganların radarın altında kalmasına ve daha uzun süre tespitten kaçmasına izin veriyor.”

Blister, “adlı meşru bir kitaplık gibi görünür.colorui.dll” ve ” adlı bir damlalık aracılığıyla teslim edilirdxpo8umrzrr1w6gm.exeYürütme sonrasında, yükleyici, muhtemelen korumalı alan analizinden kaçma girişiminde bulunarak, yalnızca kalıcılık kurarak ve Cobalt Strike veya BitRAT.

“Şifresi çözüldüğünde, gömülü yük mevcut işleme yüklenir veya yeni oluşturulmuş bir WerFault.exe’ye enjekte edilir. [Windows Error Reporting] süreç,” diye belirtti araştırmacılar. Kampanyayla ilişkili ek uzlaşma göstergelerine (IoC’ler) erişilebilir burada.

.

siber-2