Bir bina otomasyon mühendisliği firması bir kabus senaryosu yaşadı: Nadir bir siber saldırı şirketi BAS’ın dışında tuttuktan sonra, yüzlerce bina otomasyon sistemi (BAS) cihazı (ışık anahtarları, hareket dedektörleri, deklanşör kontrolörleri ve diğerleri) ile aniden bağlantısını kaybetti. bir ofis binası müşterisi için inşa etmişti.

Almanya’da bulunan firma, ofis binası sistem ağındaki BAS cihazlarının dörtte üçünün gizemli bir şekilde “akıllı”larından arındırıldığını ve artık saldırganların kontrolünde olan sistemin kendi dijital güvenlik anahtarıyla kilitlendiğini keşfetti. . Firma, binadaki ışıkları açmak için merkezi devre kesicileri manuel olarak açıp kapamaya geri dönmek zorunda kaldı.

Ofis binasındaki aydınlatma ve diğer işlevleri kontrol eden ve çalıştıran BAS cihazları, temelde saldırganlar tarafından tuğlalandı. Ekim ayında mühendislik tarafından endüstriyel kontrol sistemi güvenlik firmasıyla temasa geçilen Limes Security’nin kurucu ortağı ve genel müdürü Thomas Brandstetter, binadaki BAS operasyonları için “her şey kaldırıldı … hiçbir ek işlevsellik olmadan tamamen silindi” diyor. saldırının ardından kararlı.

Brandstetter’in güvenlik uzmanları Peter Panholzer ve Felix Eberstaller tarafından yönetilen ekibi, sonunda, kurbanın tuğlalı cihazlarından birinin hafızasından kaçırılan BCU (otobüs bağlantı birimi) anahtarını aldı, ancak bu biraz yaratıcı hackleme gerektirdi. Mühendislik firması daha sonra BAS cihazlarını yeniden programlayabildi ve binanın aydınlatmasını, panjurlarını, hareket dedektörlerini ve diğer sistemleri tekrar çalıştırıp çalıştırabildi.

Ancak saldırı anormal değildi. Limes Security o zamandan beri Avrupa’da yaygın olarak kullanılan bir bina otomasyon sistemi teknolojisi olan KNX üzerinde çalışan BAS sistemlerine yönelik benzer türde saldırılara ilişkin raporlar alıyor. Daha geçen hafta, Avrupa’daki başka bir mühendislik firması, Alman firmasına ürkütücü bir şekilde benzer bir saldırıya maruz kalmış başka bir mühendislik firmasıyla – onu da kilitleyen bir KNX BAS sisteminde – Limes Security ile temasa geçti.

“İlginç olan… burada saldırganların bir güvenlik özelliği, bir programlama parolası olması gereken şeyi kötüye kullanmasıydı. [the BCU key] bu, bir rakibi bileşenleri manipüle etmekten alıkoyacaktır, “diyor Panholzer.

“Neyse ki bizim için ve [BAS] Panholzer, şu ana kadar dahil olduğumuz olayların her birinde operatörlerin, saldırganların kurbanların ilgili BAS ağlarındaki tüm bileşenler için aynı parolayı belirlediğini söylüyor. “Teoride, her bileşen için farklı bir parola olabilir. ve bu aslında iyileşmeyi çok, çok daha zor hale getirecektir.”

KNX, kendi ürün destek bilgilerinde, mühendislik aracı yazılımı (ETS) için BCU anahtar güvenlik özelliğinin dikkatli bir şekilde dağıtılması gerektiği konusunda uyarır: “Bu seçeneği dikkatli kullanın; parola kaybolursa, bu cihazlar Cihazlardaki unutulan BCU Anahtarı değiştirilemez veya harici olarak sıfırlanamaz çünkü bu, ETS’deki korumayı anlamsız hale getirir (elbette üreticiler bunu nasıl yapacaklarını bilir),” KNX Association satıcısı destek sayfasında yazıyor.

Ancak gerçekte, bu cihazların çoğu üreticisi, çalınan BCU anahtarlarını alamıyor, diyor Panholzer. Alman mühendislik firması yardım için başlangıçta BAS cihazı satıcılarına gitti, ancak satıcılar firmaya anahtarlara erişemediklerini bildirdi.

KNX tabanlı sistemlere yönelik benzer saldırıların başka dolaylı raporları da var, diyor. “Bir tür saldırı dalgası var gibi. Ne kadar yaygın olduğunun tam olarak farkında değiliz” diyor.

Sunmayı planlayan Panholzer, “Açık olan şey, birdenbire, farkında olduğumuz birçok saldırı oldu” diyor. dava – şirketin KNXlock olarak adlandırdığı – gelecek ay Miami’de yapılacak S4x22 ICS güvenlik konferansında. Limes Security, gizlilik nedeniyle saldırılardan etkilenen mağdur örgütlerin kimliklerini açıklamayı reddetti.

Saldırganların izini sürmek için şimdiye kadar hiçbir ipucu yok. BAS sistemleri herhangi bir kayıt işleviyle yapılandırılmamıştır, bu nedenle saldırganlar kendi başlarına herhangi bir dijital ayak izi bırakmazlar. Saldırıları hiçbir fidye notu veya fidye yazılımı izi bırakmadı, bu nedenle saldırıların sonunun ne olduğu bile belli değil.

Panholzer, “Buradaki teorim, tek veya birkaç saldırgan kaynağı olabilir, ancak kesin olarak bilmiyoruz” diyor.

Bu arada Limes Security araştırmacıları, saldırıların nereden kaynaklandığı hakkında bilgi toplamanın bir yolu olarak saldırganları sahte BAS’larının peşine düşmeye ikna edip edemeyeceklerini görmek için bir bal küpü sistemi kurdular. Ancak şu ana kadar kimse yemi yemedi.

Akıllı bina sistemi, fiziksel güvenlik ve siber güvenlik dünyalarını birbirine bağlayan, sıklıkla unutulan bir saldırı vektörüdür. Bina hack’leri şimdiye kadar nadirdi ve birkaç önemli saldırı bugüne kadar manşet oldu: 2016’da Avusturya’da bir otele yapılan ve oda kilitlerini vuran bir fidye yazılımı saldırısı ve Finlandiya’daki iki apartmanın ısıtma sistemlerine dağıtılmış hizmet reddi saldırısı 2016 yılında.

Limes Security’den Brandstetter, birkaç yıldır BAS güvenlik açıkları üzerinde çalışıyor. 2017 yılında sundu Black Hat USA’da BAS sistemlerini hackleme üzerine araştırma. ABD’de yaygın olarak kullanılan bir başka popüler BAS teknolojisi standardı olan KNX ve BACnet’in saldırganlar tarafından nasıl kötüye kullanılabileceğine dair senaryolar gösterdi.

2018’de Forescout’tan Elisa Costante ve ekibi, protokol ağ geçitleri ve HVAC sistemleri ve erişim kontrolü için programlanabilir mantık denetleyicileri de dahil olmak üzere yaklaşık 11.000 BAS cihazındaki yazılım açıklarını ortaya çıkarmak için kullandıkları solucan da dahil olmak üzere test kötü amaçlı yazılımları yazdı. Araştırmalarını 2019’da S4x19’da sundular.

Akıllı Bina Hack Nasıl Gerçekleşti?

Alman mühendislik firmasının BAS sistemine başlangıçta, halka açık İnternet’te açıkta bırakılan güvenli olmayan bir UDP bağlantı noktası aracılığıyla sızdı. Oradan, Limes ekibinin KNX mimarisi hakkında bilgili olduğuna inandığı saldırganlar, BAS cihazlarını işlevlerini “boşalttı” veya temelde sildi ve ardından kendi parolalarıyla kilitledikleri BCU anahtarıyla kurdular.

KNX’teki BCU anahtarı, bir cihazda istenmeyen değişiklikleri önlemek içindir: Değişiklik yapmak için cihaza ait şifreye ihtiyacınız vardır. Limes ekibi, mühendislik firmasından, anahtarların nasıl kurtarılacağını bulabilmeleri için BAS cihazlarından birkaçını kendilerine göndermesini istedi. Brute-force hacking’in başarıya ulaşması bir yıldan fazla zaman alacaktı, çünkü cihazlarla kimlik doğrulama yanıt süreleri çok yavaştı.

Panholzer, “BCU anahtarı aslında yalnızca 4 baytlık bir dize ve sekiz karakterdir,” diye açıklıyor. Yanıt olarak, “4 baytın kaba kuvvet kullanımının kolay olacağı düşünülebilir, ancak cihazlar yanıt vermede çok yavaş” diyor.

CPU’ları için koruma ayarlamamış cihazlarda CPU belleğinden okumaya çalışmak için bir plan yaptılar. Aramalarını daraltmak için, anahtarın büyük olasılıkla saklanacağını düşündükleri bellek alanlarına odaklandılar ve bunları parola için kaba kuvvetle zorladılar. Temel olarak, adresin nerede saklandığını bulabilmeleri için cihaz belleğinin üç farklı görüntüsünü programladılar.

“Yapabiliriz [then] şüpheli alanı daha küçük bir bayt yığınıyla sınırlayın ve bunu kaba kuvvet aracına besleyin” diye açıklıyor.

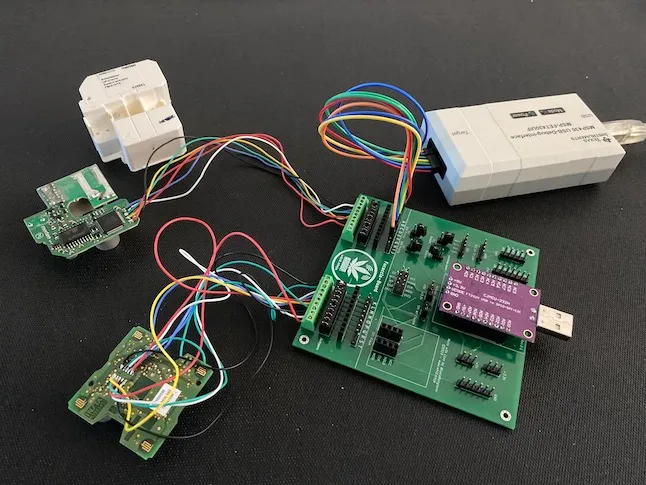

Ele geçirilen BCU anahtarını saldırıya uğramış BAS cihazlarından kurtarmak için Limes Security araştırmacıları tarafından kullanılan araçlar.

Kaynak: Limes Güvenliği

Kırk beş dakika sonra BCU anahtarını ortaya çıkardılar. Ellerinde bulunan farklı satıcılara ait dört cihazın tümü için uygundu, bu nedenle tüm cihazlarda çalışacağından emindiler. Mühendislik firması, BCU anahtarını programlama yazılımına girdi ve binadaki aydınlatmayı ve diğer otomatik hizmetleri manuel olarak kontrol etmek zorunda kaldıktan birkaç hafta sonra, BAS sistemini 30 dakika içinde yedekleyip çalıştırdı.

Güvenlik Boşluğu

Bu son saldırıların altında yatan tema şudur: KNX’ler gibi BAS sistemlerini kuran ve yöneten profesyonellerin çoğu, BT veya güvenlik ekiplerinde görev almıyor. Bunun yerine, BAS sistemleri tipik olarak mühendislerin ve bina yönetimi firmalarının alanıdır. BT ve güvenlik ekipleri nadiren BAS operasyonlarıyla kesişir ve bu sorunlu olabilir.

Geçen hafta Limes Security ile temasa geçen Avrupa bina yönetimi firmasını düşünün. Kurbanlar, saldırganların binanın inşaat aşamasında geçici olarak kurulan bir IP ağ geçidi aracılığıyla içeri girdiğine inanıyor. Panholzer, IP ağ geçidinin “bina teslim edildikten sonra kaldırılması gerekiyordu” diye belirtiyor. “Ama unutuldu ve asla devre dışı bırakılmadı.”

Brüksel merkezli BAS satıcısı KNX, kuruluşlar için özel güvenlik önerileri sunar yazılımını ve ağ standartlarını dağıtan. Bunlar, sisteme herhangi bir İnternet tabanlı bağlantı için bir VPN kullanmayı, KNX IP Omurga ağını VLAN’lar aracılığıyla diğer IP ağlarından bölümlere ayırmayı ve KNX IP ağı ile diğer ağlar arasına bir güvenlik duvarı yerleştirmeyi içerir.

Panholzer, KNX tarafından BAS sistemlerinin düzgün bir şekilde güvence altına alınmasına ilişkin “iyi belgeler ve öneriler bulduk” diyor. “Malzemelerine çok fazla güvenlik bilinci eklemeye çalışıyorlar.”

KNX, bu gönderi sırasında Dark Reading’den gelen bir sorguya henüz yanıt vermemişti.

Bağımsız bir risk araştırmacısı olan Stephen Cobb, açıkta kalan BAS sistemlerini bulmanın bir Shodan taraması kadar basit olduğunu belirtiyor. Saldırganların savunmasız bina sistemlerine odaklanması muhtemeldir.

Bugüne kadar BAS saldırıları nispeten nadir olsa da, siber suçlular için kazançlı olabilir, diye belirtiyor. Eskiden ESET’te olan Cobb, “Bu, gelecekte çok ciddi bir suç istismarı alanı olabilir. Fidye yazılımı gibi olmak için tüm bileşenlere sahip” diyor. “Orada güvenli olmayan parçalar bulunabilir ve kullanılabilir.”

Bir BAS’a yönelik fidye yazılımı ve gasp saldırıları, tesis yönetim şirketlerini veya daha da kötüsü hastaneleri hedef almak için kullanılabileceğini söylüyor. Buna rağmen, bugün daha kolay gasp yöntemleri var: “Güvenli olmayan RDP ve kimlik avı, baskın saldırı vektörleri olarak kalmaya yetecek kadar hedef sağlıyor”, diye belirtiyor.