Kötü niyetli aktörler, daha önce keşfedilmemiş bir ikili dosya olan bir İnternet Bilgi Hizmetleri’ni (IIS) dublajlı web sunucusu modülü “vay canına,” kimlik bilgilerini çalmak ve uzaktan komut yürütmeyi etkinleştirmek amacıyla Microsoft Exchange Outlook Web Access sunucularında.

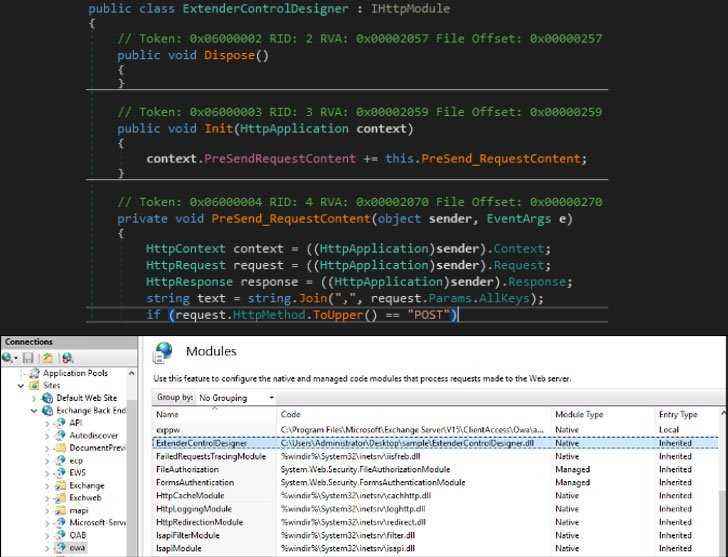

Kaspersky araştırmacıları Paul Rascagneres ve Pierre Delcher, “Owowa, bir IIS web sunucusu içinde bir modül olarak yüklenmesi amaçlanan ve aynı zamanda Exchange’in Outlook Web Erişimini (OWA) ortaya çıkaran, C# tarafından geliştirilmiş bir .NET v4.0 derlemesidir.” söz konusu. “Bu şekilde yüklendiğinde, Owowa, herhangi bir kullanıcı tarafından OWA oturum açma sayfasında girilen kimlik bilgilerini çalacak ve uzak bir operatörün temel sunucuda komutları çalıştırmasına izin verecek.”

Hileli bir IIS modülünün arka kapı olarak biçimlendirilebileceği fikri yeni değil. Ağustos 2021’de, Slovak siber güvenlik şirketi ESET tarafından IIS tehdit ortamına ilişkin kapsamlı bir çalışma, HTTP trafiğini engellemek ve güvenliği ihlal edilmiş bilgisayarlara uzaktan komuta etmek amacıyla yerel IIS modülleri olarak geliştirilen 14 kadar kötü amaçlı yazılım ailesini ortaya çıkardı.

Güvenliği ihlal edilmiş sistemde kalıcı bir bileşen olarak Owawa, OWA kimlik doğrulama web sayfasında başarıyla kimliği doğrulanmış kullanıcıların kimlik bilgilerini yakalamak üzere tasarlanmıştır. Daha sonra, güvenliği ihlal edilmiş bir sunucunun OWA kimlik doğrulama sayfasındaki kullanıcı adı ve parola alanlarına özel olarak hazırlanmış komutlar girilerek, açıkta kalan web hizmetlerine “görünüşte zararsız istekler” gönderilerek istismar gerçekleştirilebilir.

Özellikle, OWA kullanıcı adı “jFuLIXpzRdateYHoVwMlfc” ise, Owawa şifreli kimlik bilgileriyle yanıt verir. Kullanıcı adı ise “dEUM3jZXaDiob8BrqSy2PQO1” ise, OWA password alanına yazılan PowerShell komutu çalıştırılır ve sonuçları saldırgana geri gönderilir.

Rus güvenlik firması, devlete ait bir nakliye şirketine bağlı bir sunucu dışında, Malezya, Moğolistan, Endonezya ve Filipinler’de bulunan ve öncelikle devlet kuruluşlarına ait güvenliği ihlal edilmiş sunuculara sahip bir hedef kümesi tespit ettiğini söyledi. Bununla birlikte, Avrupa’daki ek kuruluşların da aktör tarafından mağdur edildiğine inanılıyor.

Owowa operatörleri ve diğer kamuya açık olarak belgelenmiş bilgisayar korsanlığı grupları arasında hiçbir bağlantı ortaya çıkarılmamış olsa da, tanımlanan örneklerin kaynak koduna gömülü olarak bulunan “S3crt” (“gizli oku”) kullanıcı adı, muhtemelen işe yarayan ek kötü amaçlı yazılım yürütülebilir dosyaları sağladı. aynı geliştiricinin. Bunların başlıcaları, gömülü bir kabuk kodunu yürütmek, uzak bir sunucudan alınan sonraki aşama kötü amaçlı yazılımları yüklemek ve Cobalt Strike yüklerinin yürütülmesini tetiklemek için tasarlanmış bir dizi ikili dosyadır.

Kaspersky’nin Küresel Araştırma ve Analiz Ekibi (GReAT), Keybase’de aynı kullanıcı adına sahip bir hesap belirlediğini ve kişinin RAIDForums’ta ikincisine ilgi gösterdiğinin yanı sıra Cobalt Strike ve Core Impact gibi saldırgan araçları paylaştığını söyledi.

Rascagneres ve Delcher, “IIS modülleri, özellikle web kabukları gibi tipik web uygulaması tehditleriyle karşılaştırıldığında, arka kapılar için yaygın bir format değildir ve bu nedenle standart dosya izleme çalışmaları sırasında kolayca gözden kaçabilir.” Dedi. “Kötü niyetli modül […] saldırganların bir Exchange sunucusunda kalıcı olarak hedeflenen ağlarda güçlü bir yer edinmeleri için etkili bir seçenek sunar.”

.

siber-2