Siber güvenlik araştırmacıları, milyarlarca elektronik cihazı gizli saldırı riskine sokarak, ağ şifrelerini doğrudan çıkarmak ve bir Wi-Fi çipindeki trafiği değiştirmek için bir cihazın Bluetooth bileşeninden yararlanmayı mümkün kılan yeni bir saldırı tekniği gösterdiler.

Yeni saldırılar, Wi-Fi, Bluetooth ve LTE gibi farklı radyo dalgası tabanlı kablosuz iletişim türlerini işlemek için donatılmış özel çipler olan “birleşik çiplere” karşı çalışıyor.

Darmstadt Teknik Üniversitesi’nin Güvenli Mobil Ağ Laboratuvarı’ndan ve Brescia Üniversitesi’nden bir grup araştırmacı, “Bir arada var olmanın, yani teknolojiler arası kablosuz iletimlerin koordinasyonunun keşfedilmemiş bir saldırı yüzeyi olduğuna dair ampirik kanıtlar sunuyoruz” dedi. yeni kağıt.

“Doğrudan cep telefonuna tırmanmak yerine [operating system], kablosuz çipler, paylaştıkları kaynaklara, yani verici antene ve kablosuz ortama erişimlerini tahkim etmek için kullandıkları mekanizmalardan yararlanarak ayrıcalıklarını diğer kablosuz çiplere yükseltebilir.”

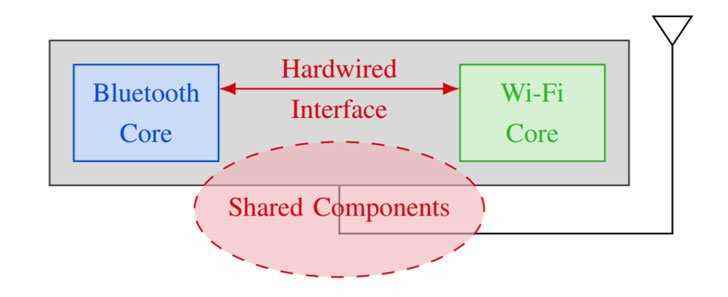

birlikte yaşama Bluetooth, Wi-Fi ve LTE’nin aynı bileşenleri ve kaynakları paylaştığı bir mekanizmayı ifade eder – örneğin, anten veya kablosuz spektrum – bu iletişim standartlarının aynı frekansta çalışırken çarpışmaları önlemek için spektrum erişimini koordine etmesini gerektirir. Yonga seti satıcıları, Wi-Fi ve Bluetooth’un neredeyse aynı anda çalışmasına izin vermek için bu prensibi kullanır.

Bu birleşik kablosuz çipler, yüksek performanslı spektrum paylaşımının anahtarı olsa da, bir arada var olma arayüzleri aynı zamanda aynı araştırmacı grubu tarafından gösterildiği gibi yan kanal riski de oluşturur. Black Hat güvenlik konferansı geçen yıl, kötü niyetli bir tarafın birleşik çip tarafından desteklenen diğer kablosuz teknolojilerden ayrıntıları toplamasına etkin bir şekilde izin verdi.

“Spectra” olarak adlandırılan güvenlik açığı sınıfı, iletimlerin aynı spektrumda gerçekleştiği ve kablosuz yongaların kanal erişimini tahkim etmesi gerektiği gerçeğine dayanıyor. Bu, Wi-Fi ve Bluetooth arasındaki ayrımı bozarak spektrum erişiminde hizmet reddine, bilgilerin ifşa edilmesine ve hatta bir Bluetooth yongasından bir Wi-Fi yongasında kod yürütülmesine kadar yanal ayrıcalık yükseltmelerine olanak tanır.

Araştırmacılar, “Wi-Fi çipi ağ trafiğini şifreler ve mevcut Wi-Fi kimlik bilgilerini tutar, böylece saldırgana daha fazla bilgi sağlar” dedi. “Ayrıca, bir saldırgan kablosuz bir ağa bağlı olmasa bile bir Wi-Fi çipinde kod çalıştırabilir.”

Buna ek olarak, araştırmacılar, Wi-Fi çekirdeği üzerinde kontrole sahip bir düşmanın Bluetooth paketlerini gözlemlemesinin mümkün olduğunu ve bunun da Bluetooth klavyelerde tuş vuruş zamanlarının belirlenmesine olanak tanıdığını ve nihayetinde saldırgana, kullanılarak girilen metni yeniden oluşturma yeteneği kazandırdığını buldu. tuş takımı.

Saldırı senaryolarından bazıları ilk olarak etkilenen satıcılara Ağustos 2019 gibi erken bir tarihte bildirildi, ancak bir arada var olma kusurları bugüne kadar Broadcom SoC’lerinde yamasız kalmaya devam ediyor.

Akademisyenler, “Kasım 2021 itibariyle, ilk birlikte yaşama hatasını bildirdikten iki yıldan fazla bir süre sonra, kod yürütme dahil birlikte yaşama saldırıları hala güncel Broadcom çipleri üzerinde çalışıyor” dedi. “Bu, bu sorunların pratikte düzeltilmesinin ne kadar zor olduğunu gösteriyor.”

Bu tür kablosuz saldırı riskini en aza indirmek için, kullanıcıların gereksiz Bluetooth eşleştirmelerini kaldırmaları, kullanılmayan Wi-Fi ağlarını silmeleri ve halka açık alanlarda Wi-Fi yerine hücresel ağ kullanımını kısıtlamaları önerilir.

Araştırmacılar, “Hücresel veri planları son yıllarda daha uygun fiyatlı hale geldi ve hücresel ağ kapsamı arttı.” “Wi-Fi’yi varsayılan olarak devre dışı bırakmak ve yalnızca güvenilir ağları kullanırken etkinleştirmek, zahmetli olsa bile iyi bir güvenlik uygulaması olarak kabul edilebilir.”

.

siber-2