Microsoft, bu Mart ayının başlarında Teams iş iletişimi platformunda ortaya çıkan dört güvenlik açığından üçü için düzeltme yapmayacağını veya yamaları ileri bir tarihe iteceğini söyledi.

Açıklama, Berlin merkezli siber güvenlik firması Positive Security’den geliyor. bulundu bağlantı önizleme özelliğinin uygulanmasının, “dahili Microsoft hizmetlerine erişmeye, bağlantı önizlemesini yanıltmaya ve Android kullanıcıları için IP adreslerini sızdırmaya ve Teams uygulamalarını/kanallarını DoS’lemeye izin verebilecek bir dizi soruna açık olduğunu. “

Dört güvenlik açığından Microsoft’un, Android cihazlardan IP adresi sızmasına neden olan yalnızca birini ele aldığı söyleniyor ve teknoloji devi, hizmet reddi (DoS) kusuru için bir düzeltmenin gelecekteki bir sürümünde dikkate alınacağını belirtti. ürün. Sorunlar, 10 Mart 2021’de şirkete sorumlu bir şekilde açıklandı.

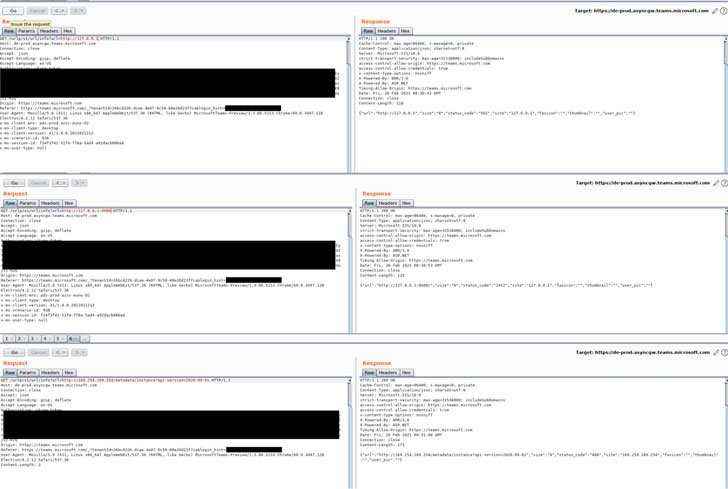

Kusurların başında sunucu taraflı istek sahteciliği gelir (SSRF) Microsoft’un yerel ağından bilgi toplamak için kullanılabilecek “/urlp/v1/url/info” uç noktasındaki güvenlik açığı. Ayrıca, ana bağlantıyı, önizleme görüntüsünü ve açıklamayı olduğu gibi tutarken, saldırganların kötü amaçlı bağlantıları gizlemesine ve gelişmiş kimlik avı saldırıları gerçekleştirmesine olanak tanırken önizleme bağlantı hedefinin herhangi bir kötü amaçlı URL’yi işaret edecek şekilde değiştirilebildiği bir sahtekarlık hatası da keşfedildi.

Teams’in Android sürümünü etkileyen DoS güvenlik açığı, meşru bir URL yerine geçersiz bir hedef içeren özel hazırlanmış bir bağlantı önizlemesi içeren bir mesaj göndererek uygulamanın çökmesine neden olabilir. Sorunların sonuncusu, Android uygulamasını da etkileyen bir IP adresi sızıntısı ile ilgilidir. Positive Security, küçük resim URL’sini Microsoft’a ait olmayan bir alana yönlendirmek için bir bağlantı önizlemesi içeren iletileri yakalayarak, bir kullanıcının IP adresine ve kullanıcı aracısı verilerine erişim elde etmenin mümkün olduğunu söyledi.

Positive Security’nin kurucu ortağı Fabian, “Keşfedilen güvenlik açıklarının sınırlı bir etkisi olsa da, hem bu kadar basit saldırı vektörlerinin görünüşte daha önce test edilmemiş olması hem de Microsoft’un kullanıcılarını bunlardan korumak için istekli veya kaynaklara sahip olmaması şaşırtıcı” dedi. dedi Bräunlein.

.

siber-2