Formbook kötü amaçlı yazılımı sağlamak amacıyla MSHTML bileşenini etkileyen bir uzaktan kod yürütme güvenlik açığını düzeltmek için Microsoft tarafından uygulanan bir yamayı atlayan yeni bir istismardan yararlanan kısa ömürlü bir kimlik avı kampanyası gözlemlendi.

SophosLabs araştırmacıları Andrew Brandt ve Stephen Ormandy, “Ekler, saldırganın CVE-2021-40444 hatasını kötüye kullanımının tırmanışını temsil ediyor ve bir yamanın bile motive olmuş ve yeterince yetenekli bir saldırganın eylemlerini her zaman hafifletemeyeceğini gösteriyor.” söz konusu Salı günü yayınlanan yeni bir raporda.

CVE-2021-40444 (CVSS puanı: 8.8), MSHTML’de özel hazırlanmış Microsoft Office belgeleri kullanılarak yararlanılabilecek bir uzaktan kod yürütme kusuruyla ilgilidir. Microsoft, Eylül 2021 Yaması Salı güncellemelerinin bir parçası olarak güvenlik zayıflığını ele alsa da, kusurla ilgili ayrıntılar kamuya açıklandığından beri birden fazla saldırıda kullanılmaya başlandı.

Aynı ay, teknoloji devi, güvenliği ihlal edilmiş Windows sistemlerine Cobalt Strike Beacons dağıtmak için güvenlik açığından yararlanan hedefli bir kimlik avı kampanyasını ortaya çıkardı. Ardından Kasım ayında SafeBreach Labs, hassas bilgileri toplamak için tasarlanmış yeni bir PowerShell tabanlı bilgi hırsızıyla Farsça konuşan kurbanları hedef alan İranlı bir tehdit aktörü operasyonunun ayrıntılarını bildirdi.

Sophos tarafından keşfedilen yeni kampanya, halka açık bir sürümü değiştirerek yamanın korumasını aşmayı amaçlıyor. kavram kanıtı Office istismarı ve Formbook kötü amaçlı yazılımını dağıtmak için silahlandırıyor. Siber güvenlik firması, saldırının başarısının kısmen “çok dar odaklı bir yamaya” bağlanabileceğini söyledi.

“CVE-2021-40444 istismarlarının ilk sürümlerinde, [the] Kötü niyetli Office belgesi, bir Microsoft Dolap (veya .CAB) dosyasına paketlenmiş bir kötü amaçlı yazılım yükü aldı” diye açıkladı araştırmacılar. “Microsoft’un yaması bu boşluğu kapattığında, saldırganlar maldoc’u özel hazırlanmış bir RAR arşivi.”

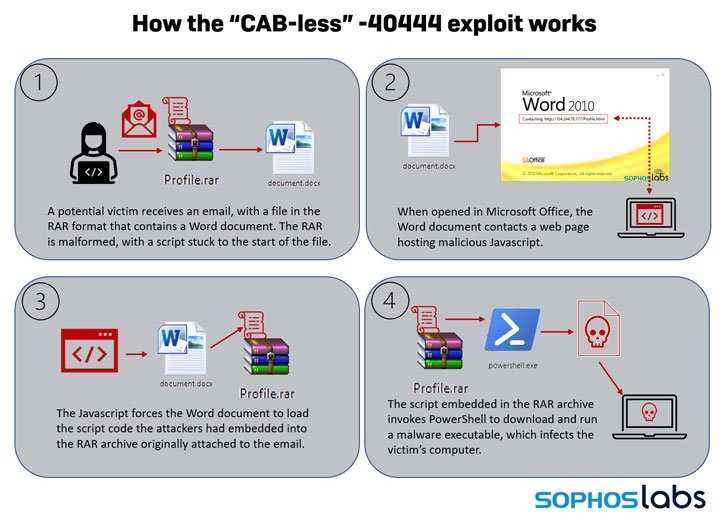

CAB’siz 40444, değiştirilmiş istismar olarak adlandırıldığı gibi, 24 ve 25 Ekim arasında 36 saat sürdü ve bu sırada potansiyel kurbanlara hatalı biçimlendirilmiş bir RAR arşiv dosyası içeren spam e-postalar gönderildi. RAR dosyası, Windows Komut Dosyası Ana Bilgisayarında yazılmış bir komut dosyası içeriyordu (WSH) ve açıldıktan sonra kötü amaçlı JavaScript’i barındıran uzak bir sunucuyla bağlantı kuran bir Word Belgesi.

Sonuç olarak, JavaScript kodu, WSH betiğini başlatmak ve RAR dosyasında gömülü bir PowerShell komutunu yürütmek için bir kanal olarak Word Belgesini kullandı. form defteri Saldırgan tarafından kontrol edilen bir web sitesinden kötü amaçlı yazılım yükü.

İstismarın kullanımda bir günden biraz fazla bir süre sonra neden ortadan kaybolduğuna gelince, ipuçları, değiştirilmiş RAR arşiv dosyalarının WinRAR yardımcı programının eski sürümleriyle çalışmadığı gerçeğinde yatmaktadır. Araştırmacılar, “Yani, beklenmedik bir şekilde, bu durumda, WinRAR’ın çok daha eski, modası geçmiş sürümünün kullanıcıları, en son sürümün kullanıcılarından daha iyi korunurdu” dedi.

SophosLabs Baş Araştırmacısı Andrew Brandt, “Bu araştırma, tek başına yama uygulamasının her durumda tüm güvenlik açıklarına karşı koruma sağlayamayacağının bir hatırlatıcısıdır.” Dedi. “Bir kullanıcının yanlışlıkla kötü amaçlı bir belgeyi tetiklemesini önleyen kısıtlamalar koymak yardımcı olur, ancak insanlar yine de ‘içeriği etkinleştir’ düğmesini tıklamaya yönlendirilebilir.”

Brandt, “Bu nedenle, çalışanları eğitmek ve e-postayla gönderilen belgelerden, özellikle de tanımadıkları kişilerden veya şirketlerden alışılmadık veya alışılmadık sıkıştırılmış dosya biçimleriyle geldiklerinde şüphe duymalarını hatırlatmak hayati önem taşıyor” diye ekledi.

.

siber-2