Uluslararası haklarla ilişkili bir ABD federal hükümet komisyonu, araştırmacıların “klasik APT tipi operasyon” olarak tanımladığı şekilde iç ağını tehlikeye attığı bildirilen bir arka kapı tarafından hedef alındı.

Çek güvenlik şirketi Avast, “Bu saldırı, ağın tam görünürlüğünü ve bir sistemin tam kontrolünü verebilir ve bu nedenle, buna veya diğer ağlara daha derinlemesine nüfuz etmek için çok aşamalı bir saldırının ilk adımı olarak kullanılabilir.” söz konusu Geçen hafta yayınlanan bir raporda.

Federal varlığın adı açıklanmadı, ancak Ars Teknik ve Kayıt ABD Uluslararası Din Özgürlüğü Komisyonuna bağladı (USCIRF). Avast, izinsiz giriş hakkında ve ABD hükümeti tarafından uygulamaya konan diğer kanallar aracılığıyla ajansı doğrudan bilgilendirmeye yönelik başarısız girişimlerden sonra bulgularını kamuoyuna açıkladığını söyledi.

Bu aşamada, yalnızca “saldırı bulmacasının parçaları” ortaya çıkarılarak, ağa sızmak için kullanılan ilk erişim vektörünün doğası, tarafından gerçekleştirilen sömürü sonrası eylemlerin sırası ile ilgili birçok bilinmeyene kapı açık bırakılmıştır. aktör ve uzlaşmanın kendisinin genel etkisi.

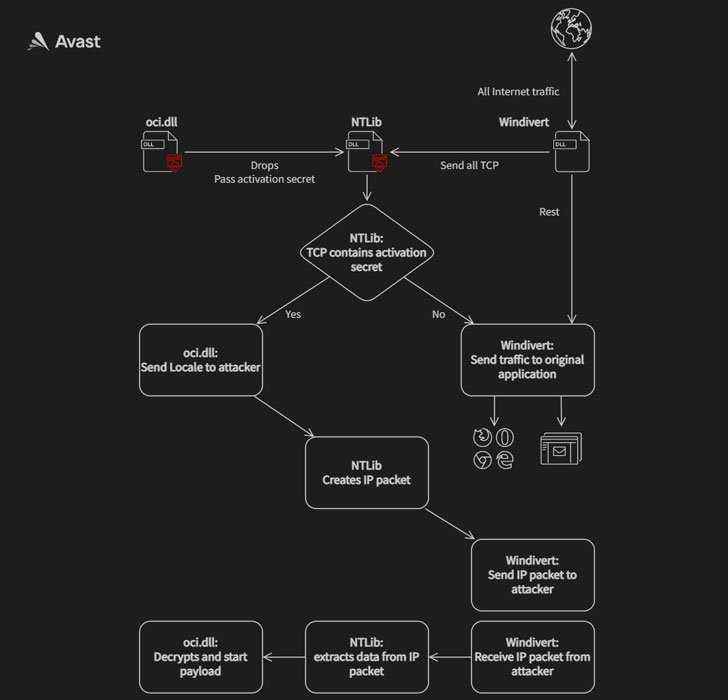

Bilinen şey, saldırının iki kötü amaçlı ikili dosyayı dağıtmak için iki aşamada gerçekleştirildiğidir; bunlardan ilki, potansiyel olarak kimliği belirsiz düşmanın internet trafiğine müdahale etmesine ve seçtikleri kodu yürütmesine olanak tanıyarak operatörlerin virüslü sistemler üzerinde tam kontrol sahibi olmasına izin verir. Bunu kötüye kullanarak başarır WinDivert, Windows için meşru bir paket yakalama yardımcı programı.

İlginç bir şekilde, yalnızca her iki örnek de ” adlı bir Oracle kitaplığı gibi görünmekle kalmıyor.oci.dllSaldırı sırasında dağıtılan ikinci aşama şifre çözücünün, 2018’de Trend Micro araştırmacıları tarafından detaylandırılan başka bir yürütülebilir dosyayla benzerlikler paylaştığı ve bu dosyanın “bilgi hırsızlığına dayalı tedarik zinciri saldırısı” olarak adlandırıldığı belirlendi.Operasyon Kırmızı İmza” Güney Kore’deki kuruluşları hedef alıyor. Çakışmalar, Avast Tehdit İstihbarat Ekibinin saldırganların ikincisinin kaynak koduna erişimi olduğundan şüphelenmesine neden oldu.

Araştırmacılar, “Bir tür veri toplamanın ve ağ trafiğinin dışarı sızmasının gerçekleştiğini varsaymak mantıklı, ancak bu bilinçli bir spekülasyon” dedi. “Bununla birlikte, bu saldırının boyutunu ve kapsamını gördüklerimizin ötesinde kesin olarak bilmenin bir yolu yok.”

.

siber-2