Ulaşım endüstrisi ve sektörle ilgili devlet kurumları, “buzdağının sadece görünen kısmı” olan kötü niyetli faaliyetlerde bir başka artış gibi görünen, sofistike ve iyi donanımlı bir siber casusluk grubu tarafından Temmuz 2020’den bu yana devam eden bir kampanyanın kurbanları. “

Trend Micro araştırmacıları Nick Dai, Ted Lee ve Vickie Su, “Grup bazı dahili belgelere (uçuş programları ve finansal planlar için belgeler gibi) ve güvenliği ihlal edilmiş ana bilgisayarlarla ilgili kişisel bilgilere (arama geçmişleri gibi) erişmeye çalıştı.” söz konusu Geçen hafta yayınlanan bir raporda.

Takma adlar tarafından da bilinen Dünya Centaur korsan panda ve Tropic Trooper, Tayvan, Filipinler ve Hong Kong’da 2011 yılına kadar uzanan, hükümet, sağlık, ulaşım ve yüksek teknoloji sektörlerine karşı hedefli kampanyalara öncülük eden bilgi hırsızlığı ve casusluğa odaklanan uzun süredir devam eden bir tehdit grubudur. .

Çince konuşan bir aktör olduğuna inanılan düşmanca ajanlar, bilinen güvenlik açıklarından yararlanmak için silahlı ekleri olan hedef odaklı kimlik avı e-postalarını kullanırken, aynı zamanda kötü niyetli araçlarını şaşırtma, gizlilik ve çarpıcı güçle geliştirmeleriyle tanınırlar.

“Bu tehdit grubu, kırmızı takım çalışması,” araştırmacılar detaylandırdı. “Grup, güvenlik ayarlarını nasıl atlayacağını ve çalışmasını engelsiz tutacağını biliyor. Açık kaynaklı çerçevelerin kullanımı, grubun yeni arka kapı varyantlarını verimli bir şekilde geliştirmesine de olanak tanır.”

Mayıs 2020’de operatörler gözlemlenen Çıkarılabilir flash sürücüler aracılığıyla hassas verileri sifonlamak amacıyla Tayvan ve Filipinler’deki devlet kurumlarına ve askeri kuruluşlara ait fiziksel olarak izole edilmiş ağlara saldırmak için USBFerry adlı bir USB truva atı kurarak saldırı stratejilerini yeni davranışlarla ince ayar yapıyor.

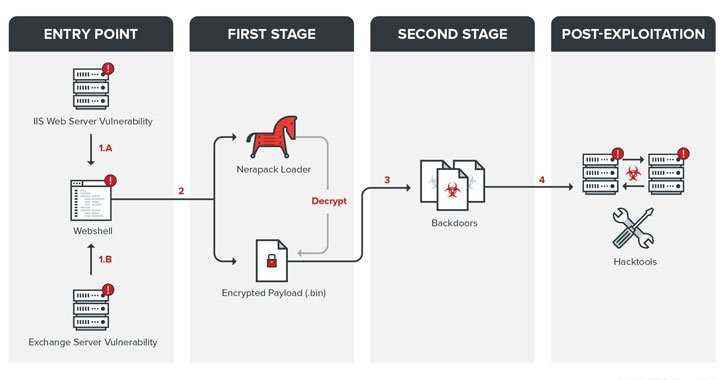

Trend Micro tarafından detaylandırılan en son çok aşamalı izinsiz giriş dizisi, grubun güvenlik açığı bulunan Internet Information Services (IIS) sunucularından ve Exchange sunucusu kusurlarından bir web kabuğu yüklemek için giriş noktaları olarak yararlanmaya yönelmesini ve ardından .NET tabanlı bir Nerapack yükleyici ve olarak bilinen birinci aşama arka kapı kuasar tehlikeye atılmış sistemde.

Saldırganlar, oradan ChiserClient, SmileSvr, ChiserClient, HTShell ve kurbana bağlı olarak ısmarlama Lilith RAT ve Gh0st RAT sürümleri gibi ikinci aşama implantlardan oluşan bir cephaneliği bırakarak uzak bir sunucudan daha fazla talimat almak, ek indirmek için takip eder. yükler, dosya işlemleri gerçekleştirir, keyfi komutlar yürütür ve sonuçları sunucuya geri sızdırır.

Orada bitmiyor. Sistemin başarılı bir şekilde kullanılmasından sonra, Tropic Trooper ayrıca intraneti ihlal etmeye, kimlik bilgilerini boşaltmaya ve belirli bir araç seti kullanarak virüslü makinelerdeki olay günlüklerini silmeye çalışır. Ayrıca, aktörün toplanan verileri farklı bulut depolama sağlayıcılarına kopyalamasını sağlayan Rclone adlı bir komut satırı programı da kullanıma sunuldu.

Trend Micro analistleri, “Şu anda, bu kurbanlarda tehdit grubunun neden olduğu önemli bir hasar tespit etmedik” dedi. “Ancak, güvenliği ihlal edilen kurbanlardan dahili bilgi toplamaya devam edeceğine ve bu verileri kullanmak için bir fırsat beklediğine inanıyoruz.”

Bulgular, gelişmiş kalıcı tehdidin (APT) tespit edilmekten kaçınmak için attığı adımlar ve hedeflenen varlıkların kritik doğası nedeniyle dikkate değerdir, ayrıca kötü amaçlı yazılımlarının virüslü ana bilgisayarlarda oyalanması ve tespitten kaçınması için geliştirilen yeni yeteneklerden bahsetmiyorum bile.

Araştırmacılar, “Grup, hedeflerinin ağ altyapısını haritalayabilir ve güvenlik duvarlarını atlayabilir” dedi. “Kurbana bağlı olarak dağıtılan farklı protokollere sahip arka kapıları kullanır. Ayrıca, farklı ortamlarda güvenlik izlemesinden kaçınmak için özelleştirilmiş araçlar geliştirme yeteneğine sahiptir ve savunmasız web sitelerinden yararlanır ve bunları [command-and-control] sunucular.”

.

siber-2