Bir Alman telekomünikasyon donanımı üreticisi olan Auerswald’ın yaygın olarak kullanılan bir İnternet Protokolü üzerinden ses (VoIP) aygıtının donanım yazılımında bir sızma testi sırasında, cihazlara tam yönetim erişimi elde etmek için kötüye kullanılabilecek birden fazla arka kapı keşfedildi.

“Ürün yazılımında iki arka kapı parolası bulundu. Kompakt 5500R PBX,” RedTeam Pentesting’den araştırmacılar bir teknik analiz Pazartesi yayınlandı. “Bir arka kapı şifresi gizli kullanıcı içindir”şandela‘, diğeri en yüksek ayrıcalıklı kullanıcı için kullanılabilir’yönetici.’ Bu arka kapıları devre dışı bırakmanın bir yolu bulunamadı.”

Güvenlik açığına tanımlayıcı atandı CVE-2021-40859 ve 9.8 kritik önem derecesi taşır. 10 Eylül’deki sorumlu açıklamanın ardından Auerswald, Kasım 2021’de yayınlanan bir ürün yazılımı güncellemesinde (sürüm 8.2B) sorunu ele aldı. “Firmware Update 8.2B, gelişmiş özelliklere ihtiyacınız olmasa bile kesinlikle uygulamanız gereken önemli güvenlik güncellemelerini içeriyor. ,” şirket söz konusu doğrudan konuya atıfta bulunmadan bir gönderide.

PBX, özel şube değişiminin kısaltması, özel bir kuruluşa hizmet eden bir anahtarlama sistemidir. Geleneksel telefon setleri, genel anahtarlamalı telefon ağındaki (PSTN) hedefler ve VoIP ağlarındaki cihazlar veya hizmetler dahil olmak üzere telekomünikasyon uç noktaları arasında telefon görüşmeleri kurmak ve kontrol etmek için kullanılır.

RedTeam Pentesting, bir müşterinin yönetici hesabına erişimini kaybetmesi durumunda Auerswald’ın sunduğu bir hizmeti daha yakından incelemeye başladıktan sonra arka kapıyı ortaya çıkardığını ve bu durumda ayrıcalıklı hesapla ilişkili parolanın bize ulaşılarak sıfırlanabileceğini söyledi. üreticiye.

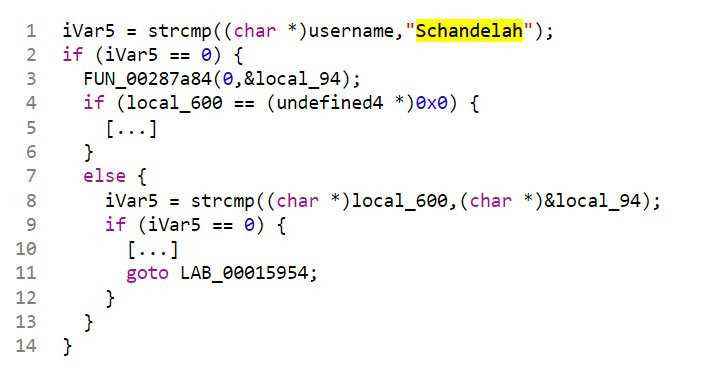

Spesifik olarak, araştırmacılar, cihazların “alt yönetici”nin yanı sıra sabit kodlanmış bir “Schandelah” kullanıcı adını kontrol edecek şekilde yapılandırıldığını buldular. resmi belgeler. Araştırmacılar, “Schandelah’ın, Auerswald’ın cihazlarını ürettiği kuzey Almanya’daki küçük bir köyün adı olduğu ortaya çıktı” dedi.

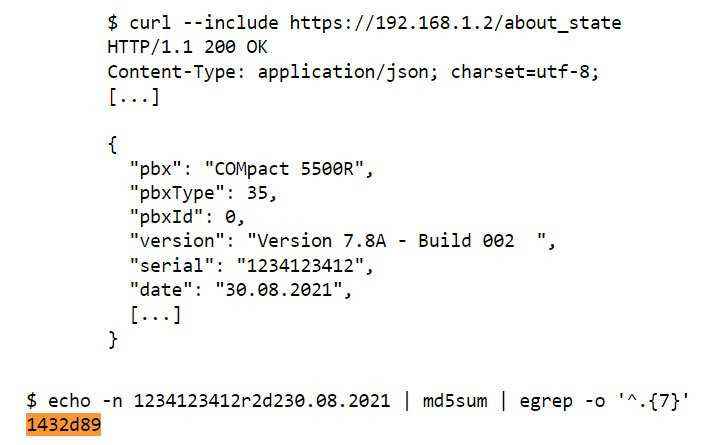

Alman kalem testi firması tarafından yapılan takip araştırması, “bu kullanıcı adı için karşılık gelen parolanın, PBX’in seri numarası, ‘r2d2’ dizesi ve geçerli tarih birleştirilerek elde edildiğini ortaya çıkardı. [in the format ‘DD.MM.YYYY’], ile hashing MD5 karma algoritma ve sonucun ilk yedi küçük harfli altıgen karakterini alıyor.”

Basitçe söylemek gerekirse, bir saldırganın “Schandelah” kullanıcı adı için parola oluşturması gereken tek şey, PBX’in seri numarasını elde etmektir; bu, kimliği doğrulanmamış bir uç nokta (“https://192.168.1″) kullanılarak önemsiz bir şekilde alınabilen bir bilgi parçasıdır.[.]2/about_state”), kötü aktörün yönetici parolasını sıfırlamaya izin veren bir web arayüzüne erişmesini sağlar.

Bunun da ötesinde, araştırmacılar, “admin” idari kullanıcı adı geçildiğinde ikinci bir arka kapı belirlediklerini ve bunun için yukarıda belirtilen algoritma kullanılarak programlı bir şekilde bir yedek şifrenin türetildiğini, tek farkın, iki harfli bir ülke kodunun sonuna iki harfli bir ülke kodunun eklenmesi olduğunu söylediler. MD5 karmasını oluşturmadan önce birleştirilmiş dize. Alternatif şifre, önceki durumda olduğu gibi, ilk etapta şifreyi değiştirmek zorunda kalmadan PBX’e tam ayrıcalıklı erişim sağlar.

Araştırmacılar, “Arka kapıyı kullanarak, saldırganlara en yüksek ayrıcalıklara sahip PBX’e erişim izni verilir, bu da onların cihazın güvenliğini tamamen aşmalarını sağlar” dedi. “Arka kapı parolaları belgelenmemiştir. Satıcı tarafından desteklenen belgelenmiş bir parola kurtarma işleviyle gizlice bir arada bulunurlar.”

.

siber-2